Mobile Endgeräte richtig verwalten

Konzeption einer Enterprise-Mobility-Strategie

Bei der Konzeption einer Enterprise-Mobility-Strategie muss man allerdings mehr als nur Sicherheitsaspekte berücksichtigen, sagt Stratos Komotoglou, Senior Manager EMEA Product & Field Marketing beim EMM-Spezialisten MobileIron: „Natürlich ist Sicherheit das Fundament, aber die Einführung eines EMM-Systems in Kombination mit der Einführung von Business-Apps kann den Mitarbeitern helfen, produktiver zu arbeiten.“

Das kann zu erheblichen Einsparungen führen, wie Komotoglou am Beispiel eines amerikanischen Kunden zeigt, der MobileIron zusammen mit Business-Apps in Krankenhäusern einsetzt: „Man spricht dort von Einsparungen in Höhe von 50.000 Dollar pro Woche.“

„Ein strategisches Vorgehen ist gefragt, denn nur so kann das Potenzial von EMM komplett ausgeschöpft werden“, findet auch Sascha Milani, Principal Mobility Consultant & Senior Solution Architect bei dem IT-Fullservice-Anbieter Freudenberg IT. Es müssten nicht nur die technischen Voraussetzungen geschaffen werden, sondern auch die Arbeitsweise und die Erwartungshaltung der Mitarbeiter müsse berücksichtigt werden, so Milani weiter. „Ohne diese Schritte entstehen meist hohe Folgeaufwände.“ Nach Ansicht von Wolfgang Schwab, Lead Advisor Platforms & Infrastructure bei der Experton Group, ist diese Erkenntnis aber noch nicht weit genug verbreitet: „Nicht nur im Mittelstand, auch bei den grossen Konzernen gibt es immer noch viele, die ihre mobile Infrastruktur gar nicht oder nur halbherzig managen.“

Die Bestandteile

EMM geht also über die Kontrolle von mobilen Endgeräten weit hinaus. Dennoch ist die reine Verwaltung, meist als Mobile Device Management (MDM) bezeichnet, auch heute noch für viele Anwender der Einstieg ins Enterprise Mobility Management – und das Herzstück jeder EMM-Strategie. „Die Erfahrung hat gezeigt, dass die grösste Hebelwirkung die Kernkompetenz Mobile Device Management bietet“, sagt Freudenberg-Consultant Milani. Zu den wichtigsten MDM-Funktionen gehören die Inventarisierung und Konfiguration aller mobilen Endgeräte, eine Versionskontrolle des Betriebssystems und das automatisierte Einspielen von Updates, das Ein- und Ausschalten von Gerätefunktionen wie Kamera, WLAN, Bluetooth oder GPS sowie das entfernte Sperren (Remote Lock) beziehungsweise das entfernte Löschen (Remote Wipe) bei Verlust des Geräts.

“„Es gibt auf dem Markt sehr wenige MDM-/EMM-Anbieter, die maßgeschneiderte Lösungen anbieten.“„

Zusätzlich zu den Geräten sind die darauf befindlichen Applikationen zu verwalten, was als Mobile Application Management (MAM) bezeichnet wird. Das ist besonders dann wichtig, wenn der Mitarbeiter das Gerät nicht nur dienstlich, sondern auch für private Zwecke einsetzt.

Um private und geschäftliche Nutzung zu trennen, gibt es im Prinzip drei Möglichkeiten.

- Das Gerät kann logisch in zwei voneinander getrennte Funktionseinheiten aufgeteilt werden (Dual Persona). Die IT hat nur Zugriff auf den unternehmenseigenen Teil, sie kann diesen verwalten und gegebenenfalls löschen.

- Business-Apps lassen sich in einem eigenen Container auf dem Endgerät installieren. In diesen Containern sind bestimmte Funktionen deaktiviert, zum Beispiel Copy and Paste oder das Teilen von Inhalten über soziale Netzwerke.

- Beim sogenannten App-Wrapping kombiniert der Administrator eine App mit zusätzlichen Sicherheits- und Verwaltungsfunktionen und stellt diese anschliessend über den firmeneigenen App Store zum Download zur Verfügung.

Ein weiterer Bereich von EMM ist das Mobile Content Management (MCM), die Verwaltung von Inhalten. MCM stellt sicher, dass sensible Firmeninformationen nicht in fremde Hände geraten. Auch der Datenschutz spielt eine Rolle, wenn personenbezogene Daten auf den mobilen Endgeräten gespeichert sind, etwa Kundendaten in einem mobilen CRM. MCM umfasst Funktionen wie die Verschlüsselung von Ordnern und Dokumenten, E-Mails oder E-Mail-Anhängen. Auch Data Loss Prevention (DLP) kann ein Bestandteil sein. DLP-Produkte verhindern den Abfluss von Informationen, indem sie etwa als vertraulich klassifizierte Dokumente überwachen.

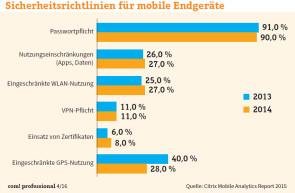

Schliesslich ist noch die Authentifizierung und Autorisierung als Funktionseinheit zu betrachten, das sogenannte Mobile Identity Management (MIM). Hierzu gehören beispielsweise das Passwortmanagement, rollenbasierte Zugangsbeschränkungen für Apps und Daten oder eine erzwungene Mehrfaktoren-Authentifizierung, etwa mittels Tokens oder Wearables.

- Mobile Endgeräte richtig verwalten

- Konzeption einer Enterprise-Mobility-Strategie

- Wie sich EMM im Unternehmen weiterentwickelt

- Die wichtigsten Kriterien für eine gute EMM-Lösung

- Enterprise Mobility Management richtig einführen

- „Es mangelt an einer echten mobilen Strategie“

- Ausgewählte Enterprise-Mobility-Plattformen (Teil 1)

- Ausgewählte Enterprise-Mobility-Plattformen (Teil 2)