Enterprise Mobility Management

27.03.2016, 16:41 Uhr

Mobile Endgeräte richtig verwalten

Enterprise Mobility Management ist eine wichtige Aufgabe. Dennoch setzen viele Unternehmen ihre EMM-Lösungen zum Management mobiler Geräte nur halbherzig um.

Die Nutzung mobiler Geräte in Unternehmen steigt rapide. Allein 2014 hat die Zahl der in Firmen verwalteten Smartphones und Tablets im Jahresvergleich um 72 Prozent zugenommen, stellt der „Mobile Analytics Report 2015“ von Citrix fest. Bereits 2017 wird ein Fünftel aller Tablets nicht privat, sondern für den geschäftlichen Einsatz gekauft werden, so die Marktforscher von Forrester. Auch auf die weltweiten Datenströme hat das veränderte Nutzungsverhalten massive Auswirkungen. Nach einer Prognose von Cisco wird sich der geschäftliche Datenverkehr über mobile Netze bis zum Jahr 2019 gegenüber 2014 fast verzehnfacht haben, in der Region Westeuropa soll er auf das Siebenfache anwachsen.

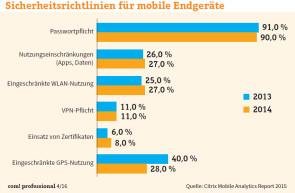

Beim Management der mobilen Geräte sieht es allerdings düster aus, wie der erwähnte Citrix-Report aufzeigt. Das Unternehmen hat auf Basis von Netzbetreiberdaten und mit Hilfe von Big-Data-Analysen weltweit das Verhalten der Nutzer im mobilen Netz analysiert und die Ergebnisse erstmals nach Privatkunden und Unternehmen aufgeschlüsselt. Letztere nutzen die Möglichkeiten aktueller Enterprise-Mobility-Management-Lösungen nur unzureichend. Immerhin 90 Prozent machen einen Passwortschutz zur Pflicht, aber nur circa ein Viertel kontrolliert die Nutzung von Apps, GPS oder WLAN auf den mobilen Endgeräten und nur 11 Prozent verlangen eine sichere Kommunikation über Virtual Private Networks (VPN).

“„Wir empfehlen, dass Mitarbeiter bei der Ausgabe mobiler Arbeitsmittel immer eine Nutzungsvereinbarung unterzeichnen, die Rechte und Pflichten regelt.“„

Zu etwas positiveren Ergebnissen kommt das Marktforschungsunternehmen IDC, das im Mai 2015 Fach- und Führungskräfte in 243 deutschen Unternehmen befragt hat.

Demnach haben 72 Prozent der befragten IT-Verantwortlichen Anti-Malware-Software auf den mobilen Endgeräten im Einsatz, 43 Prozent schalten einzelne Gerätefunktionen gezielt ab und 50 Prozent machen Vorgaben für eine sichere Verbindung über Proxies oder Gateways. Immerhin 35 Prozent planen die Einführung einer Geräteverschlüsselung, 54 Prozent haben sie bereits im Einsatz und nur 8 Prozent beschäftigen sich gar nicht mit dem Thema.

Einen Überblick über das Angebot an aktuellen Enterprise-Mobility-Management-Lösungen finden Sie in der Marktübersicht „Ausgewählte Enterprise-Mobility-Plattformen“ auf den beiden letzten Seiten dieses Beitrags.

Konzeption einer Enterprise-Mobility-Strategie

Bei der Konzeption einer Enterprise-Mobility-Strategie muss man allerdings mehr als nur Sicherheitsaspekte berücksichtigen, sagt Stratos Komotoglou, Senior Manager EMEA Product & Field Marketing beim EMM-Spezialisten MobileIron: „Natürlich ist Sicherheit das Fundament, aber die Einführung eines EMM-Systems in Kombination mit der Einführung von Business-Apps kann den Mitarbeitern helfen, produktiver zu arbeiten.“

Das kann zu erheblichen Einsparungen führen, wie Komotoglou am Beispiel eines amerikanischen Kunden zeigt, der MobileIron zusammen mit Business-Apps in Krankenhäusern einsetzt: „Man spricht dort von Einsparungen in Höhe von 50.000 Dollar pro Woche.“

„Ein strategisches Vorgehen ist gefragt, denn nur so kann das Potenzial von EMM komplett ausgeschöpft werden“, findet auch Sascha Milani, Principal Mobility Consultant & Senior Solution Architect bei dem IT-Fullservice-Anbieter Freudenberg IT. Es müssten nicht nur die technischen Voraussetzungen geschaffen werden, sondern auch die Arbeitsweise und die Erwartungshaltung der Mitarbeiter müsse berücksichtigt werden, so Milani weiter. „Ohne diese Schritte entstehen meist hohe Folgeaufwände.“ Nach Ansicht von Wolfgang Schwab, Lead Advisor Platforms & Infrastructure bei der Experton Group, ist diese Erkenntnis aber noch nicht weit genug verbreitet: „Nicht nur im Mittelstand, auch bei den grossen Konzernen gibt es immer noch viele, die ihre mobile Infrastruktur gar nicht oder nur halbherzig managen.“

Die Bestandteile

EMM geht also über die Kontrolle von mobilen Endgeräten weit hinaus. Dennoch ist die reine Verwaltung, meist als Mobile Device Management (MDM) bezeichnet, auch heute noch für viele Anwender der Einstieg ins Enterprise Mobility Management – und das Herzstück jeder EMM-Strategie. „Die Erfahrung hat gezeigt, dass die grösste Hebelwirkung die Kernkompetenz Mobile Device Management bietet“, sagt Freudenberg-Consultant Milani. Zu den wichtigsten MDM-Funktionen gehören die Inventarisierung und Konfiguration aller mobilen Endgeräte, eine Versionskontrolle des Betriebssystems und das automatisierte Einspielen von Updates, das Ein- und Ausschalten von Gerätefunktionen wie Kamera, WLAN, Bluetooth oder GPS sowie das entfernte Sperren (Remote Lock) beziehungsweise das entfernte Löschen (Remote Wipe) bei Verlust des Geräts.

“„Es gibt auf dem Markt sehr wenige MDM-/EMM-Anbieter, die maßgeschneiderte Lösungen anbieten.“„

Zusätzlich zu den Geräten sind die darauf befindlichen Applikationen zu verwalten, was als Mobile Application Management (MAM) bezeichnet wird. Das ist besonders dann wichtig, wenn der Mitarbeiter das Gerät nicht nur dienstlich, sondern auch für private Zwecke einsetzt.

Um private und geschäftliche Nutzung zu trennen, gibt es im Prinzip drei Möglichkeiten.

- Das Gerät kann logisch in zwei voneinander getrennte Funktionseinheiten aufgeteilt werden (Dual Persona). Die IT hat nur Zugriff auf den unternehmenseigenen Teil, sie kann diesen verwalten und gegebenenfalls löschen.

- Business-Apps lassen sich in einem eigenen Container auf dem Endgerät installieren. In diesen Containern sind bestimmte Funktionen deaktiviert, zum Beispiel Copy and Paste oder das Teilen von Inhalten über soziale Netzwerke.

- Beim sogenannten App-Wrapping kombiniert der Administrator eine App mit zusätzlichen Sicherheits- und Verwaltungsfunktionen und stellt diese anschliessend über den firmeneigenen App Store zum Download zur Verfügung.

Ein weiterer Bereich von EMM ist das Mobile Content Management (MCM), die Verwaltung von Inhalten. MCM stellt sicher, dass sensible Firmeninformationen nicht in fremde Hände geraten. Auch der Datenschutz spielt eine Rolle, wenn personenbezogene Daten auf den mobilen Endgeräten gespeichert sind, etwa Kundendaten in einem mobilen CRM. MCM umfasst Funktionen wie die Verschlüsselung von Ordnern und Dokumenten, E-Mails oder E-Mail-Anhängen. Auch Data Loss Prevention (DLP) kann ein Bestandteil sein. DLP-Produkte verhindern den Abfluss von Informationen, indem sie etwa als vertraulich klassifizierte Dokumente überwachen.

Schliesslich ist noch die Authentifizierung und Autorisierung als Funktionseinheit zu betrachten, das sogenannte Mobile Identity Management (MIM). Hierzu gehören beispielsweise das Passwortmanagement, rollenbasierte Zugangsbeschränkungen für Apps und Daten oder eine erzwungene Mehrfaktoren-Authentifizierung, etwa mittels Tokens oder Wearables.

Wie sich EMM im Unternehmen weiterentwickelt

Der Fokus in Unternehmen verschiebt sich vom reinen Mobile Device Management hin zum Content- und App-Management, sagt Thomas Völker, Senior Consultant Cybersecurity & Enterprise Mobility bei Fritz & Macziol Software und Computervertrieb: „Enterprise Mobility Management wird immer umfassender und schliesst auch Bereiche wie Identity Management, Mobile Analytics und natürlich Cloud Computing ein.“ Ziel sei dabei die Beschleunigung und Mobilisierung von Geschäftsprozessen durch mobile Applikationen, beispielsweise in Vertrieb, Marketing, Service und Support oder dem Betriebsmanagement. „Aufgrund von immer mehr mobilen Mitarbeitern findet eine ‚Appification‘ bestehender Unternehmensanwendungen statt.“

“„Ein strategisches Vorgehen ist gefragt, denn nur so kann das Potenzial von EMM komplett ausgeschöpft werden.“„

Sascha Milani

Principal Mobility Consultant & Senior Solution Architect bei Freudenberg IT

Doch nicht nur die Zahl der Apps nimmt zu – zumal viele Unternehmen selbst in die App-Entwicklung eingestiegen sind –, sondern auch die Vielfalt an zu verwaltenden mobilen Endgeräten. „Im Zuge der rasch voranschreitenden Digitalisierung sind Geräte aus dem Bereich Smart Home, Industrie 4.0 oder zum Beispiel Wearables von Interesse“, sagt Bernd Bäumler, Head of MDM bei der Unternehmensberatung Seven Principles.

Der Trend weg von klassischen Anwendungen mit ihrer offenen Betriebssystemarchitektur hin zu gekapselten Apps wie man sie aus Android oder iOS kennt, hat laut Stratos Komotoglou von MobileIron längst auch die klassischen Desktop-Umgebungen erreicht: „Windows 7 ist das letzte traditionelle Betriebssystem von Microsoft.“

In der Konsequenz verschwimmen die Grenzen zwischen der Verwaltung mobiler Endgeräte und klassischer PCs oder Notebooks. „Enterprise Mobility Management entwickelt sich weiter zu einem Unified Device Management, mit dem Unternehmen ihre mobilen Smart Devices ebenso verwalten können wie ihre stationären Geräte“, sagt Elke Papaioannou, Solution Manager bei dem IT-Dienstleister Computacenter. Die EMM-Lösungen von Microsoft, MobileIron, Citrix und VMware seien bereits in der Lage, Windows-10-Clients über die MDM-Schnittstelle zu managen. „Gerade Laptops haben immer mehr Verwaltungsfunktionen im Betriebssystem integriert, sodass sie sich wie Mobilgeräte steuern lassen“, ergänzt Sascha Milani von Freudenberg IT. Experton trägt dieser Entwicklung Rechnung und hat den „Mobile Enterprise Vendor Benchmark“ aus dem vergangenen Jahr zum „Digital Workspace Vendor Benchmark 2016“ weiterentwickelt.

Die wichtigsten Kriterien für eine gute EMM-Lösung

Funktionsvielfalt ist also ein wichtiges Kriterium für EMM-Lösungen geworden. Ein Produkt, das nur reines Gerätemanagment beherrscht, kann höchstens noch in Spezialfällen überzeugen. Die Vielzahl an Features geht allerdings auf Kosten der Benutzerfreundlichkeit und Übersichtlichkeit – und ausserdem häufig an den Anforderungen der Anwender vorbei. „Es gibt auf dem Markt sehr wenige MDM-/EMM-Anbieter, die massgeschneiderte Lösungen anbieten“, sagt Bernd Bäumler von Seven Principles. Flexibilität, Erweiterbarkeit und Zukunftssicherheit sind weitere Kriterien für die Kaufentscheidung. Eine besondere Rolle kommt dabei dem „Zero Day“- beziehungsweise „Same Day“-Support zu.

„Darunter versteht man, dass neue Betriebssysteme oder -funktionen direkt am Veröffentlichungstag unterstützt werden“, erklärt Sascha Milani von Freudenberg IT.

“„Die Einführung eines EMM-Systems in Kombination mit der Einführung von Business-Apps kann den Mitarbeitern helfen, produktiver zu arbeiten.“„

Zukunftsfähigkeit bedeutet aber auch, dass der Anbieter und das Produkt die Konsolidierung überleben, die den EMM-Markt erfasst hat. Bereits 2012 hatte Citrix den MDM-Anbieter Zenprise gekauft, 2013 folgte die Übernahme von Fiberlink durch IBM. 2014 ging AirWatch für rund 1,5 Milliarden Dollar an VMware und im vergangenen Jahr verleibte sich BlackBerry Good Technology ein. „Die grossen Player auf dem Markt haben alle erkannt, dass EMM nicht nur ein Trend, sondern ein Fundament für IT-Security sein wird und auch schon ist“, sagt MobileIron-Manager Komotoglou. MobileIron werde sich weiter als unabhängiger Anbieter auf EMM konzentrieren, verspricht er. „Es ist wichtig zu verstehen, dass Mobile eben nicht nur eine Randerscheinung ist, die man nebenher betreiben kann.“

Tatsächlich zählen die meisten befragten Systemhausexperten ebenso wie Experton oder Gartner MobileIron zu den führenden EMM-Anbietern. Am häufigsten genannt werden darüber hinaus VMware AirWatch, Citrix XenMobile, Good Technology (BlackBerry) und Microsoft Intune. „Es werden die EMM-Anbieter übrig bleiben, die dem Kunden über MDM hinaus funktionale Mehrwerte bieten und das Thema mobiler Arbeitsplatz ganzheitlich abdecken können“, sagt Thomas Völker von Fritz & Macziol. „Weiterhin wird es immer Nischen geben, in denen sich kleinere MDM-Anbieter mit für den Kundenbedarf massgerechten Lösungen positionieren können“, ergänzt Bäumler von Seven Principles. Als Beispiel für so einen Spezialanbieter nennt Matthias Beck, der als Technical Sales, Competence Center Mobile Solutions beim Bechtle IT-Systemhaus tätig ist, die Casper Suite von JAMF Software, mit der sich Macs, iPhones und iPads managen lassen.

Enterprise Mobility Management richtig einführen

Anforderungen definieren, seitenlange Funktionslisten durchforsten und dabei auch noch die Zukunftssicherheit des Anbieters im Blick haben – die Auswahl des richtigen EMM-Tools ist keine leichte Aufgabe. Generell sollten CIOs und IT-Administratoren immer mit einer Erfassung des aktuellen Status beginnen, empfiehlt Freudenberg-Consultant Milani: „Wer setzt welche Geräte für welche mobilen Arbeitsprozesse ein?“ Anschliessend sei zu bewerten, welche Einsatzszenarien gemäss der Geschäftsziele sinnvoll und wünschenswert sind – und welche nicht. „Gerade hier stellen die Vielfalt der mobilen Geräte sowie die zahlreichen Betriebssysteme und unterschiedlichen Apps Verantwortliche beim Treffen der richtigen Entscheidungen vor grosse Herausforderungen.“ Noch komplizierter wird das Ganze dadurch, dass nicht nur der Status quo im Blick zu behalten ist, sondern auch die zukünftige Entwicklung abgeschätzt werden muss, sagt Fritz-&-Macziol-Consultant Völker: „Es sollte eine ganzheitliche Mobility-Strategie erarbeitet werden – beginnend mit einer methodisch sinnvollen Anforderungsanalyse, die nicht nur die aktuellen, sondern auch die möglichen zukünftigen Anforderungen des Unternehmens berücksichtigt.“

“„Sobald ihre mobilen Geräte Unternehmensdaten enthalten, kommen die Kunden an einer EMM-Lösung nicht mehr vorbei.“„

Vor allem sollten Unternehmen möglichst bald eine Entscheidung über die Eigentumsmodelle treffen, empfiehlt Elke Papaioannou von Computacenter. Bring Your Own Device (BYOD), also der Einsatz privater Endgeräte im Unternehmen, ist in Deutschland nicht sehr verbreitet, was unter anderem an steuerrechtlichen Problemen liegt. Viele Unternehmen setzen auf das CYOD-Konzept (Choose Your Own Device), bei dem der Anwender aus einer Geräteliste ein Smartphone oder Tablet auswählen kann, das dann vom Unternehmen angeschafft wird. Je nachdem ob das Gerät auch privat genutzt werden darf oder nicht, unterscheidet man zwischen COPE (Company Owned Personally Enabled) und COBO (Company Owned Business Only).

Aus der Entscheidung für oder gegen ein Beschaffungsmodell ergeben sich rechtliche Anforderungen, damit Datenschutzgesetze oder Compliance-Vorgaben nicht verletzt werden. Rechtsabteilung, Betriebsrat, aber auch Fachabteilungen sollten deshalb möglichst frühzeitig in die Planung miteinbezogen werden. Überhaupt ist Kommunikation ein wesentlicher Schlüssel für den Erfolg beim EMM-Rollout. Schliesslich sollten Unternehmen die Anwender persönlich in die Pflicht nehmen, beim Umgang mit mobilen Endgeräten und Daten die nötige Sorgfalt walten zu lassen. „Wir empfehlen den Bechtle-Kunden, dass Mitarbeiter bei der Ausgabe mobiler Arbeitsmittel immer eine Nutzungsvereinbarung unterzeichnen, die Rechte und Pflichten regelt – vor allem dann, wenn die Geräte auch privat genutzt werden dürfen“, sagt Matthias Beck vom Bechtle-Systemhaus Neckarsulm.

“„Enterprise Mobility Management wird immer umfassender und schließt auch Bereiche wie Identity Management, Mobile Analytics und natürlich Cloud Computing ein.“„

Die Frage, ob ein Unternehmen überhaupt ein Enterprise Mobility Management benötigt, stellt sich nach Ansicht der Experten dagegen nicht mehr. „Sobald ihre mobilen Geräte Unternehmensdaten enthalten, kommen die Kunden an einer EMM-Lösung nicht mehr vorbei“, sagt Computacenter-Managerin Papaioannou. Selbst wenn ein Unternehmen das gar nicht will, kann es nie sicher sein, dass die Mitarbeiter nicht doch Daten auf ihren mobilen Geräten speichern, warnt Thomas Völker von Fritz & Macziol: „Sie nutzen dafür die aus dem privaten Umfeld bekannten kostenlosen Dienste, um sich Daten auf ihre Smartphones zu holen.“ Ohne entsprechende Infrastruktur kann das Unternehmen nicht kontrollieren oder steuern, welche Daten wo und wie gespeichert beziehungsweise verarbeitet werden. „Aus diesem Grund sollte jedes Unternehmen eine EMM-Lösung nutzen, um der IT-Abteilung das Heft in die Hand zu geben“, so Völker weiter.

Fazit

Enterprise Mobility Management ist eine wichtige strategische Aufgabe in Unternehmen. Dennoch setzen die Firmen EMM häufig nur halbherzig oder nur in Teilbereichen um. Wer so vorgeht, handelt sich früher oder später massive Probleme ein. Zwar sind die mobilen Betriebssysteme mit ihrem Sandboxing-Ansatz von Haus aus wesentlich sicherer als die traditionellen Pendants auf dem Desktop. Dennoch haben Kriminelle längst erkannt, wie wertvoll die Daten auf mobilen Geräten sind, und greifen rigoros an. „Die vier wichtigsten Bedrohungen, die zurzeit für iOS- und Android-Geräte existieren, nutzen äusserst clevere Taktiken. Die Benutzer merken möglicherweise überhaupt nicht, dass ihre Geräte infiziert wurden, bis ihre Daten gehackt sind“, warnt MobileIron-Manager Komotoglou.

Wenn ein Unternehmen seine mobile Infrastruktur nicht genauso konsequent absichert wie PCs, Server und Netzwerk, ist es nur eine Frage der Zeit, bis es zu gravierenden Sicherheitsproblemen kommt. Nur mit einer einheitlichen Sicht auf alle mobilen Endgeräte, Applikationen und Datenströme lassen sich Fehlentwicklungen frühzeitig erkennen und korrigieren. Noch wichtiger aber ist, dass nur so das enorme Potenzial an Produktivitätssteigerung, Prozessvereinfachung und neuen Geschäftsmöglichkeiten nutzbar wird, das in einem ganzheitlichen Management von mobilen Endgeräten steckt.

Diesen Artikel konnten wir von unserem Schwestermagazin com! übernehmen.

„Es mangelt an einer echten mobilen Strategie“

Interview

Wolfgang Schwab, Lead Advisor Platforms & Infrastructure bei Experton, befasst sich mit der Zukunft des Arbeitsplatzes. Im Interview erklärt er, welche Rolle mobile Endgeräte dabei spielen und welche Fehler Unternehmen beim Management der Geräte machen.

Wolfgang Schwab

Lead Advisor Platforms

com! professional: Herr Schwab, Sie arbeiten gerade am Digital Workspace Vendor Benchmark 2016, dem thematisch erweiterten Nachfolger des Mobile Enterprise Vendor Benchmark 2015. Wie hat sich der Markt seit der Untersuchung im vergangenen Jahr verändert?

Wolfgang Schwab: Das können wir noch nicht abschließend sagen. Es zeichnet sich aber bereits ab, dass sich die Ausrichtung der Unternehmen verändert. Sie betrachten Mobility nicht mehr isoliert, sondern als Teil einer ganzheitlichen Arbeitsplatzstrategie. Das ist ein relativ neuer Ansatz, der wahrscheinlich auch zielführender ist, als Desktop-Clients und mobile Endgeräte getrennt zu behandeln.

com! professional: Heißt das, Unternehmen setzen auf eine virtuelle Desktop-Infrastruktur, auf die mit mobilen und stationären Endgeräten gleichermaßen zugegriffen werden kann?

Schwab: Nein, das funktioniert noch nicht. Wonach Unternehmen zunächst suchen, ist eine einheitliche Management-Plattform, mit der man alle Endgeräte aus einer Oberfläche heraus verwalten, Apps zur Verfügung stellen und Rechte rollenbasiert vergeben kann. Wichtig ist auch ein ordentlicher Workflow für Bestellung, Freigabe und Provisionierung von Tools und Funktionen.

com! professional: Gibt es diese Lösungen schon?

Schwab: Das Angebot ist derzeit noch sehr überschaubar. Matrix42 wäre hier zu nennen, AirWatch ist auf dem besten Weg dorthin und auch MobileIron bietet solche Funktionen in gewissem Umfang.

com! professional: Ist diese ganzheitliche Strategie nicht etwas überambitioniert? Viele Unternehmen im Mittelstand haben ja noch nicht einmal ein vernünftiges Enterprise Mobility Management implementiert.

Schwab: Nicht nur im Mittelstand, auch bei den großen Konzernen gibt es immer noch viele, die ihre mobile Infrastruktur gar nicht oder nur halbherzig managen. Das ist brandgefährlich. Ich habe letztlich keine Kontrolle über die Endgeräte und weiß nicht, was darauf passiert.

com! professional: Warum ignorieren Unternehmen diese offensichtlichen Gefahren?

Schwab: Weil es nach wie vor an einer echten mobilen Strategie mangelt. Es ist außerdem bisher relativ wenig passiert, sodass sich die Unternehmen in falscher Sicherheit wiegen.

com! professional: Spielt es auch eine Rolle, dass der Markt recht unübersichtlich ist?

Schwab: Ich weiß nicht, ob der Markt so unübersichtlich ist. Es gibt vielleicht 30 ernst zu nehmende Firmen, der Rest sind Nischenanbieter mit einem sehr eingeschränkten Portfolio, die im einen oder anderen Fall vielleicht die richtige Lösung haben.

com! professional: Nach welchen Kriterien sollte man eine EMM-Plattform auswählen?

Schwab: Man kann natürlich einen Feature- und Kostenvergleich (Software- und Integrationskosten) durchführen – falls man eine mobile Strategie hat, sollte man dies auch tun. Für alle anderen, und das sind die meisten, gilt, dass man mit den großen Anbietern nicht viel falsch macht. Unterm Strich sind die Kleineren mit wenigen Ausnahmen auch nicht wesentlich günstiger. Bei den Marktführern kann ich mir außerdem relativ sicher sein, dass sie auch in zwei oder drei Jahren noch existieren. Ein EMM-Tool einzuführen ist zwar nicht der Riesenaufwand, aber wenn man den Anbieter wechseln muss, weil dieser den Markt verlässt, sind die Kosten nicht unerheblich.

com! professional: Im EMM-Markt gab es in den vergangenen Jahren eine Reihe von Übernahmen. So hat etwa VMware AirWatch gekauft und Blackberry Good Technologies. Gehen Sie davon aus, dass die Konsolidierung weitergehen wird?

Schwab: Auf jeden Fall. Es gibt definitiv zu viele Player, als dass alle überleben könnten. Dazu kommt, dass vor allem im Bereich Mobile Device Management die wenigsten Anbieter Gewinne machen. Sie müssen alle mehr oder weniger schnell ihr Portfolio auf Enterprise Mobility Management erweitern, aber ob das ausreichend ist, das wage ich zu bezweifeln.

com! professional: EMM-Lösungen werden gern unterteilt in MDM, MAM, MCM oder MIM. Ist diese Kategorisierung noch zeitgemäß?

Schwab: Letztlich nicht, das werden wir in diesem Jahr auch nicht mehr so machen. EMM insgesamt beziehungsweise die Teilsegmente MDM und MIM kann man betrachten. Alles andere macht keinen Sinn, zumal es ohnehin immer die gleichen Lösungen sind, nur aus unterschiedlichen Blickwinkeln gesehen.

com! professional: Im Vendor Benchmark 2015 haben Sie bemängelt, dass viele Unternehmen keine klare Entscheidung treffen zwischen Bring Your Own Device (BYOD) und der Beschränkung auf unternehmenseigene Geräte. Hat sich das verändert?

Schwab: Von BYOD haben sich die meisten verabschiedet, weil das steuertechnisch schwierig ist und Haftungsfragen nach wie vor ungeklärt sind. Der Trend geht eher in Richtung Choose Your Own Device, zumindest was rein mobile Endgeräte wie Smartphones und Tablets betrifft. Es wird in den meisten Unternehmen allerdings stillschweigend geduldet, dass Mitarbeiter ihre eigenen Geräte mitbringen. Mit der richtigen Management-Software, die den privaten vom geschäftlichen Bereich trennt, ist das auch kein Problem.

com! professional: Sie hatten auch vorhergesagt, dass 2015 das Jahr werde, in dem Unternehmen ein ganzheitliches Rollenkonzept für mobiles Arbeiten einführen werden. Ist das eingetreten?

Schwab: Von der Unternehmens-IT haben wir wenig Aktivität in diesem Bereich gesehen. Aus den Fachabteilungen kamen dagegen viele Impulse, allerdings weniger mit einer strategischen Ausrichtung, sondern eher mit dem pragmatischen Ziel, vernünftig arbeiten zu können.

com! professional: Sie prognostizieren für 2016, dass die Digitalisierungswelle auch einen massiven Einfluss auf die mobile Strategie eines Unternehmens haben wird. Wie meinen Sie das?

Schwab: Am herkömmlichen Arbeitsplatz wird sich wenig ändern, aber in Bereichen, in denen Mobilität ein entscheidendes Kriterium ist, wird sich einiges tun, etwa im Vertrieb, im Service oder in der Lagerlogistik. Wer hier mithalten will, wird um eine mobile Strategie zumindest in Teilbereichen nicht herumkommen.

com! professional: Wer treibt diesen Strategiewechsel voran?

Schwab: Nicht unbedingt die IT-Mitarbeiter. Wir sehen es relativ häufig, dass es neben der klassischen IT einen eigenständigen Bereich mit einem Chief Digital Officer gibt, der für die Digitalisierung zuständig ist. Diese CDOs haben oft weitreichende Befugnisse, in die IT-Strategie einzugreifen.

com! professional: Heißt das, die klassische IT wird entmachtet?

Schwab: Es ist sogar noch schlimmer. Die klassische IT darf die „langweiligen“ Altsysteme betreiben, und alles was innovativ und spannend ist, machen die neuen ITler. Wenn man sich ansieht, wie passiv sich die klassischen IT-Abteilungen in den vergangenen fünf bis sechs Jahren im Mobile-, aber auch im Cloud-Umfeld verhalten haben, ist das auch kein Wunder.

Ausgewählte Enterprise-Mobility-Plattformen (Teil 1)

Ausgewählte Enterprise-Mobility-Plattformen

| Ausgewählte Enterprise-Mobility-Plattformen | |||||

| Produkt ¹⁾ | XenMobile ²⁾ | MobileIron | Enterprise Server 12 | Enterprise Mobility Suite | MaaS360 |

| Anbieter | Citrix | MobileIron | BlackBerry | Microsoft | IBM |

| Kosten | pro User oder Device | k. A. | Lizenzgebühren jähr-lich oder einmalig | abhängig vom Lizenzmodell | Benutzer- oder Gerätelizenzen |

| On-Premise / Cloud / Sonstiges | ● / ● / ○ | ● / ● / Managed Service | ● / ● / Hybrid | ○ / ● / ○ | ● / ● / ○ |

| Unterstützte Betriebssysteme (OS) | |||||

| Mobile Geräte: Android / iOS / BlackBerry OS / Windows Phone / Windows 10 / Sonstige | ● / ● / ● / ● / ● / Mac OS X | ● / ● / ○ / ● / ● | ● / ● / ● / ● / ● / Knox, AfW, BlackBerry 10 | ● / ● / ○ / ● / ● | ● / ● / ○ / ● / ● |

| Management-Plattformen: Windows / Mac OS X / Linux / browserbasiert / Sonstige | ○ / ○ / ● / ○ / ○ | ○ / ○ / ○ / ○ / Virtual Machine | ○ / ○ / ○ / ● / ○ | ● / ● / ● / ●⁴⁾ / ○ | ● / ● / ● / ○ / ○ |

| MDM-Funktionen | |||||

| Inventarisierung | ● | ● | ● | ● | ● |

| Versionskontrolle OS | ● | ● | ● | ● | ● |

| Entferntes Sperren | ● | ● | ● | ● | ● |

| Entferntes Löschen | ● | ● | ● | ● | ● |

| Ein- und Ausschalten von Gerätefunktionen (Kamera, WLAN, GPS) | ● | ● | ● | ● | ● |

| Weitere MDM-Funktionen | je nach Betriebssystem | k. A. | k. A. | k. A. | k. A. |

| MAM-Funktionen | |||||

| Versionskontrolle Apps | ● | ● | ● | ○ | ● |

| Container für Business-Apps | ● | ● | ● | ● | ● |

| App Wrapping | ● | ● | ● | ● | ● |

| Trennung private/geschäftliche Nutzung | ● | ● | ● | ● | ● |

| Firmeneigener App Store | ● | ● | ● | ● | ● |

| App-spezifische Einstellungen | ● | ● | ● | ● | ● |

| App-spezifische VPN-Tunnel | ● | ● | ● | ● | ● |

| MIM-Funktionen | |||||

| Mehrfaktoren-Authentifizierung | ● | ● | ● | ● | ● |

| Passwortmanagement (Länge, Komplexität) | ● | ● | ● | ● | ● |

| Rollenbasierter App- bzw. Datenzugriff | ● | ● | ● | ● | ● |

| Zeitliche Zugriffseinschränkung (Timefencing) | ● | ● | ● | ● ⁵⁾ | ● |

| Örtliche Zugriffseinschränkung (Geofencing) | ● | ○ | ●³⁾ | ○ ⁶⁾ | ● |

| MCM-Funktionen | |||||

| Data Loss Prevention (DLP) | ● | ● | ● | ● | ● |

| Verschlüsselung von Ordnern bzw. Dokumenten | ● | ● | ● | ● | ● |

| Verschlüsselung von E-Mails | ● | ● | ● | ● | ● |

| Verschlüsselung von E-Mail-Anhängen | ● | ● | ● | ● | ○ |

| Mobile-Security-Funktionen | |||||

| Jailbreak-Kontrolle bzw. -Warnung | ● | ● | ● | ● | ● |

| Antivirus und Anti-Malware | ○ | ○ | ● | ○ | ● |

| Webfilter | ○ | ● | ● | ○ | ● |

Ausgewählte Enterprise-Mobility-Plattformen

| Ausgewählte Enterprise-Mobility-Plattformen | |||||

| Produkt ¹⁾ | XenMobile ²⁾ | MobileIron | Enterprise Server 12 | Enterprise Mobility Suite | MaaS360 |

| Anbieter | Citrix | MobileIron | BlackBerry | Microsoft | IBM |

| Kosten | pro User oder Device | k. A. | Lizenzgebühren jähr-lich oder einmalig | abhängig vom Lizenzmodell | Benutzer- oder Gerätelizenzen |

| On-Premise / Cloud / Sonstiges | ● / ● / ○ | ● / ● / Managed Service | ● / ● / Hybrid | ○ / ● / ○ | ● / ● / ○ |

| Unterstützte Betriebssysteme (OS) | |||||

| Mobile Geräte: Android / iOS / BlackBerry OS / Windows Phone / Windows 10 / Sonstige | ● / ● / ● / ● / ● / Mac OS X | ● / ● / ○ / ● / ● | ● / ● / ● / ● / ● / Knox, AfW, BlackBerry 10 | ● / ● / ○ / ● / ● | ● / ● / ○ / ● / ● |

| Management-Plattformen: Windows / Mac OS X / Linux / browserbasiert / Sonstige | ○ / ○ / ● / ○ / ○ | ○ / ○ / ○ / ○ / Virtual Machine | ○ / ○ / ○ / ● / ○ | ● / ● / ● / ●⁴⁾ / ○ | ● / ● / ● / ○ / ○ |

| MDM-Funktionen | |||||

| Inventarisierung | ● | ● | ● | ● | ● |

| Versionskontrolle OS | ● | ● | ● | ● | ● |

| Entferntes Sperren | ● | ● | ● | ● | ● |

| Entferntes Löschen | ● | ● | ● | ● | ● |

| Ein- und Ausschalten von Gerätefunktionen (Kamera, WLAN, GPS) | ● | ● | ● | ● | ● |

| Weitere MDM-Funktionen | je nach Betriebssystem | k. A. | k. A. | k. A. | k. A. |

| MAM-Funktionen | |||||

| Versionskontrolle Apps | ● | ● | ● | ○ | ● |

| Container für Business-Apps | ● | ● | ● | ● | ● |

| App Wrapping | ● | ● | ● | ● | ● |

| Trennung private/geschäftliche Nutzung | ● | ● | ● | ● | ● |

| Firmeneigener App Store | ● | ● | ● | ● | ● |

| App-spezifische Einstellungen | ● | ● | ● | ● | ● |

| App-spezifische VPN-Tunnel | ● | ● | ● | ● | ● |

| MIM-Funktionen | |||||

| Mehrfaktoren-Authentifizierung | ● | ● | ● | ● | ● |

| Passwortmanagement (Länge, Komplexität) | ● | ● | ● | ● | ● |

| Rollenbasierter App- bzw. Datenzugriff | ● | ● | ● | ● | ● |

| Zeitliche Zugriffseinschränkung (Timefencing) | ● | ● | ● | ● ⁵⁾ | ● |

| Örtliche Zugriffseinschränkung (Geofencing) | ● | ○ | ●³⁾ | ○ ⁶⁾ | ● |

| MCM-Funktionen | |||||

| Data Loss Prevention (DLP) | ● | ● | ● | ● | ● |

| Verschlüsselung von Ordnern bzw. Dokumenten | ● | ● | ● | ● | ● |

| Verschlüsselung von E-Mails | ● | ● | ● | ● | ● |

| Verschlüsselung von E-Mail-Anhängen | ● | ● | ● | ● | ○ |

| Mobile-Security-Funktionen | |||||

| Jailbreak-Kontrolle bzw. -Warnung | ● | ● | ● | ● | ● |

| Antivirus und Anti-Malware | ○ | ○ | ● | ○ | ● |

| Webfilter | ○ | ● | ● | ○ | ● |

● ja ○ nein ¹⁾ alle Angaben beruhen auf Herstellerinformationen ²⁾ drei Editionen: MDM, Advanced, Enterprise ³⁾ teilweise über 3rd Party Apps ⁴⁾ Linux in Verbindung mit SCCM möglich ⁵⁾ Timefencing innerhalb Dokumentenschutz verfügbar ⁶⁾ in Diskussion für Roadmap

Ausgewählte Enterprise-Mobility-Plattformen (Teil 2)

Ausgewählte Enterprise-Mobility-Plattformen

| Ausgewählte Enterprise-Mobility-Plattformen | ||||

| Produkt ¹⁾ | EMM Suite | AirWatch | Mobile Control | Symantec Mobility Suite |

| Anbieter | ISEC7 | VMware | Sophos | Symantec |

| Kosten | pro Gerät und Jahr | pro User bzw. Device | Volumenpreise nach Benutzer | k. A. |

| On-Premise / Cloud / Sonstiges | ● / ○ / ○ | ● / ● / ○ | ● / ● / Hosting in Deutschland | ● / ● / ○ |

| Unterstützte Betriebssysteme (OS) | ||||

| Mobile Geräte: Android / iOS / BlackBerry OS / Windows Phone / Windows 10 / Sonstige | ● / ● / ● / ● / ● / BlackBerry 10 | ● / ● / ● / ● / ● / ²⁾ | ● / ● / ○ / ● / ● | ● / ● / ○ / ● / ● / Samsung SAFE |

| Management-Plattformen: Windows / Mac OS X / Linux / browserbasiert / Sonstige | ● / ○ / ○ / ○ / ○ | ● / ○ / ○ / ● / ○ | ● / ○ / ○ / ● / ○ | ● / ● / ● / ○ / ○ |

| MDM-Funktionen | ||||

| Inventarisierung | ● | ● | ● | ○ |

| Versionskontrolle OS | ● | ● | ● | ○ |

| Entferntes Sperren | ● | ● | ● | ● |

| Entferntes Löschen | ● | ● | ● | ● |

| Ein- und Ausschalten von Gerätefunktionen (Kamera, WLAN, GPS) | ● | ● | ● | ○ |

| Weitere MDM-Funktionen | k. A. | k. A. | Geräteverschlüsselung, Exchange-, WLAN-, VPN-Einstellungen | u. a. Richtlinien für Passwörter, App-Einschränkungen |

| MAM-Funktionen | ||||

| Versionskontrolle Apps | ○ | ● | ● | ● |

| Container für Business-Apps | ● | ● | ○ | ● |

| App Wrapping | ○ | ● | ○ | ● |

| Trennung private/geschäftliche Nutzung | ● | ● | ● | ● |

| Firmeneigener App Store | ● | ● | ● | ● |

| App-spezifische Einstellungen | ○ | ● | ● | ● |

| App-spezifische VPN-Tunnel | ○ | ● | ● | ○ |

| Weitere MAM-Funktionen | k. A. | k. A. | k. A. | E-Mail- und App-Proxies ³⁾, Data-Storage-Kontrolle |

| MIM-Funktionen | ||||

| Mehrfaktoren-Authentifizierung | ○ | ● | ● | ● ⁴⁾ |

| Passwortmanagement (Länge, Komplexität) | ○ | ● | ● | ○ |

| Rollenbasierter App- bzw. Datenzugriff | ○ | ● | ● | ○ |

| Zeitliche Zugriffseinschränkung (Timefencing) | ○ | ● | ● | ○ |

| Örtliche Zugriffseinschränkung (Geofencing) | ○ | ● | ● | ● |

| Weitere MIM-Funktionen | k. A. | k. A. | k. A. | Offline-PIN ⁵⁾, Unterstützung von Active Directory |

| MCM-Funktionen | ||||

| Data Loss Prevention (DLP) | ○ | ● | ● | ● |

| Verschlüsselung von Ordnern bzw. Dokumenten | ○ | ● | ● | ● |

| Verschlüsselung von E-Mails | ○ | ● | ● | ● |

| Verschlüsselung von E-Mail-Anhängen | ○ | ● | ● | ○ |

| Mobile-Security-Funktionen | ||||

| Jailbreak-Kontrolle bzw. -Warnung | ○ | ● | ● | ● |

| Antivirus und Anti-Malware | ○ | ● | ● | ● |

| Webfilter | ○ | ● | ● | ● |

| Weitere Security-Funktionen | Compliance-Monitoring | k. A. | White- u. Blacklists (Apps) | u. a. Spamfilter, SD Scan |

| Sonstiges | ||||

| Zusätzliche Funktionsbereiche | Mobile Infrastructure Monitoring | Mobile-E-Mail- und Laptop-Management | Corporate Webbrowser für Intranet | k. A. |

Ausgewählte Enterprise-Mobility-Plattformen

| Ausgewählte Enterprise-Mobility-Plattformen | ||||

| Produkt ¹⁾ | EMM Suite | AirWatch | Mobile Control | Symantec Mobility Suite |

| Anbieter | ISEC7 | VMware | Sophos | Symantec |

| Kosten | pro Gerät und Jahr | pro User bzw. Device | Volumenpreise nach Benutzer | k. A. |

| On-Premise / Cloud / Sonstiges | ● / ○ / ○ | ● / ● / ○ | ● / ● / Hosting in Deutschland | ● / ● / ○ |

| Unterstützte Betriebssysteme (OS) | ||||

| Mobile Geräte: Android / iOS / BlackBerry OS / Windows Phone / Windows 10 / Sonstige | ● / ● / ● / ● / ● / BlackBerry 10 | ● / ● / ● / ● / ● / ²⁾ | ● / ● / ○ / ● / ● | ● / ● / ○ / ● / ● / Samsung SAFE |

| Management-Plattformen: Windows / Mac OS X / Linux / browserbasiert / Sonstige | ● / ○ / ○ / ○ / ○ | ● / ○ / ○ / ● / ○ | ● / ○ / ○ / ● / ○ | ● / ● / ● / ○ / ○ |

| MDM-Funktionen | ||||

| Inventarisierung | ● | ● | ● | ○ |

| Versionskontrolle OS | ● | ● | ● | ○ |

| Entferntes Sperren | ● | ● | ● | ● |

| Entferntes Löschen | ● | ● | ● | ● |

| Ein- und Ausschalten von Gerätefunktionen (Kamera, WLAN, GPS) | ● | ● | ● | ○ |

| Weitere MDM-Funktionen | k. A. | k. A. | Geräteverschlüsselung, Exchange-, WLAN-, VPN-Einstellungen | u. a. Richtlinien für Passwörter, App-Einschränkungen |

| MAM-Funktionen | ||||

| Versionskontrolle Apps | ○ | ● | ● | ● |

| Container für Business-Apps | ● | ● | ○ | ● |

| App Wrapping | ○ | ● | ○ | ● |

| Trennung private/geschäftliche Nutzung | ● | ● | ● | ● |

| Firmeneigener App Store | ● | ● | ● | ● |

| App-spezifische Einstellungen | ○ | ● | ● | ● |

| App-spezifische VPN-Tunnel | ○ | ● | ● | ○ |

| Weitere MAM-Funktionen | k. A. | k. A. | k. A. | E-Mail- und App-Proxies ³⁾, Data-Storage-Kontrolle |

| MIM-Funktionen | ||||

| Mehrfaktoren-Authentifizierung | ○ | ● | ● | ● ⁴⁾ |

| Passwortmanagement (Länge, Komplexität) | ○ | ● | ● | ○ |

| Rollenbasierter App- bzw. Datenzugriff | ○ | ● | ● | ○ |

| Zeitliche Zugriffseinschränkung (Timefencing) | ○ | ● | ● | ○ |

| Örtliche Zugriffseinschränkung (Geofencing) | ○ | ● | ● | ● |

| Weitere MIM-Funktionen | k. A. | k. A. | k. A. | Offline-PIN ⁵⁾, Unterstützung von Active Directory |

| MCM-Funktionen | ||||

| Data Loss Prevention (DLP) | ○ | ● | ● | ● |

| Verschlüsselung von Ordnern bzw. Dokumenten | ○ | ● | ● | ● |

| Verschlüsselung von E-Mails | ○ | ● | ● | ● |

| Verschlüsselung von E-Mail-Anhängen | ○ | ● | ● | ○ |

| Mobile-Security-Funktionen | ||||

| Jailbreak-Kontrolle bzw. -Warnung | ○ | ● | ● | ● |

| Antivirus und Anti-Malware | ○ | ● | ● | ● |

| Webfilter | ○ | ● | ● | ● |

| Weitere Security-Funktionen | Compliance-Monitoring | k. A. | White- u. Blacklists (Apps) | u. a. Spamfilter, SD Scan |

| Sonstiges | ||||

| Zusätzliche Funktionsbereiche | Mobile Infrastructure Monitoring | Mobile-E-Mail- und Laptop-Management | Corporate Webbrowser für Intranet | k. A. |

● ja ○ nein ¹⁾ alle Angaben beruhen auf Herstellerinformationen ²⁾ Symbian, QMX, Windows 7, Windows Mobile, Windows CE, Apple TV, Mac OS X ³⁾ zur Trennung von geschäftlichem und privatem Datenverkehr ohne VPN-Tunnel auf Geräteebene oder Firewall-Modifikationen ⁴⁾ cloudbasiert ⁵⁾ für Single-Sign-on-Authentifizierung über App-Grenzen