Die fiesesten Tricks der Virenschreiber

Lotterie-Betrugsversuche mittels PDF – und Google. Ausserdem: Auch Dateitypen .iso und .img werden für Schädlingstransport benutzt

Betrugsversuche per PDF mit der «Google-Gewinner»-Lüge

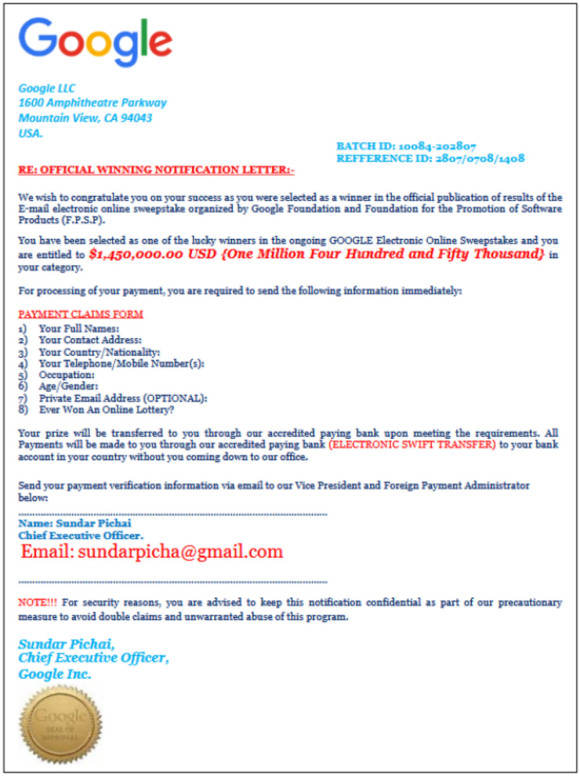

Die am zweitstärksten registrierte Betrugs-Kampagne, bei der ein PDF-Dateianhang verwendet wurde, ist ein «Lotteriegewinn»-Betrug mit Google als vermeintlichem Absender:

Das Fake-Gewinnerschreiben fordert das Opfer auf, personenbezogene Daten anzugeben, wie vollständigen Namen, Adresse, Land, Nationalität, Telefonnummer, Handynummer, Beruf, Alter, Geschlecht und private E-Mail-Adresse. Solche Daten sind für den Angreifer Gold wert, denn damit kann der Kriminelle künftige Betrugs-, Phishing- und Schädlings-Mails an das Opfer noch persönlicher gestalten. Das erhöht die Chancen, dass das Opfer (erneut) darauf hereinfällt.

Die «Neuen» in der Inbox: .iso- und .img-Dateien

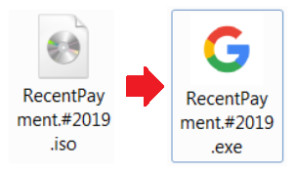

.iso- und .img-Dateien, bekannt als Abbild-Dateien von CDs und DVDs, sind bei Spam-Kampagnen noch nicht als verwendete Dateitypen in der Spitzengruppe zu finden. Allerdings registriert F-Secure seit Juli 2018 einen gewissen Trend beim Einsatz dieser Dateitypen als Malware-Transportmittel. Bei den meisten bekannten Kampagnen, die solche Dateiformate mit sich führten, wurden die Angreifer AgentTesla InfoStealer und NanoCore RAT eingesetzt.

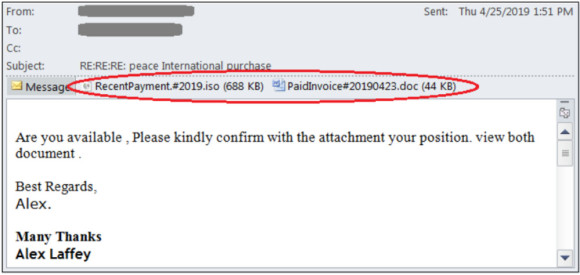

In einer erst vor Kurzem aufgespürten Spam-Kampagne hat F-Secures Lab zwei Arten von Anhängen gesichtet: Ein böswilliges Office-Dokument und eine ISO-Image-Datei – beide installieren einen AgentTesla-Infostealer.

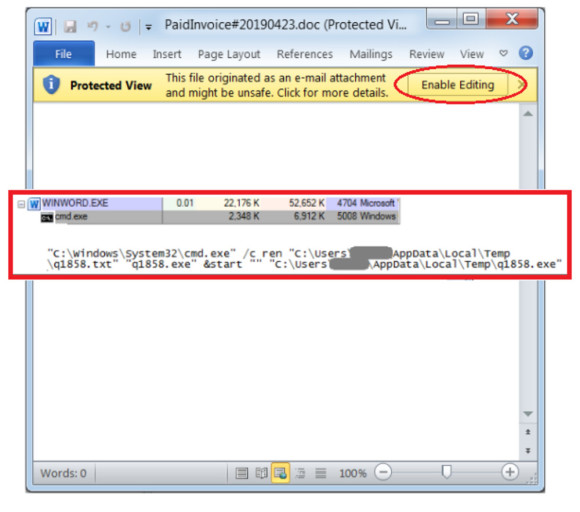

Das böswillige Dokument führt nach dem Öffnen ein Makro aus, um die eigentlich schädlichen Komponenten (in der Fachsprache als «Payload» bezeichnet) herunterzuladen und auszuführen.

Während die ISO-Datei die schädliche Binärdatei enthält. Unabhängig davon, welchen der beiden angehängten Dateitypen ein Opfer öffnet: Es wird immer die Schad-Software AgentTesla installiert. Das ist ein Infostealer, der in der Lage ist, die System- und Anmeldeinformationen des Opfers von gängiger, installierter Software wie Browsern, E-Mail-Clients und FTP-Clients zu erfassen und zu übertragen.

Über die Autorin

Patricia ist Bedrohungsforscherin im Virenlabor des finnischen Antivirenherstellers F-Secure. Dort hat sie viele Zahlen, technische Details und Screenshots darüber zusammengetragen, mit welchen Tricks und Dateitypen die Schädlingsverbreiter und Online-Erpresser derzeit arbeiten. In ihrem Blog-Beitrag, den wir mit freundlicher Genehmigung F-Secures übernehmen dürfen, macht sie uns viele der spannenden Erkenntnisse zugänglich.