Bösartige Werbeanzeigen

27.12.2019, 10:26 Uhr

Die dunkle Seite der digitalen Werbung

Sicherheitsfirmen entdecken regelmässig Angriffe auf Nutzer mithilfe digitaler Werbemittel - auch Malvertising genannt. Besonders Publisher und Anbieter von Adservern sollten hier genauer hinsehen.

Ende Juni warnten die IT-Sicherheitsdienstleister Malwarebytes und Trend Micro vor Angriffen auf Internetnutzer: Website-Besucher wurden über bösartige Werbeanzeigen auf das „Greenflash Sundown Exploit Kit“ umgeleitet. Ihr Rechner wurde mit einem Kryptowährungs-Miner infiziert.

Solche Angriffe auf Webnutzer über digitale Werbung werden als Malvertising bezeichnet. Die Wortneuschöpfung setzt sich aus „malicious“ - bösartig - und „Advertising“ zusammen. IT-Sicherheitsanbieter berichten von mehreren Wegen, wie arglose Internetnutzer angegriffen werden.

Selbstbuchung als Einfallstor

Der Ablauf folgt einer gewissen Regelmässigkeit, beobachtet Peter Meyer, Projektmanager bei Eyeo, Anbieter eines Werbeblockers, den viele auch dazu einsetzen, um sich vor Malvertising zu schützen. „Zuerst legen die Täter bei einem Werbenetzwerk ein Profil an und bauen Reputation auf. Sobald sie das Vertrauen des Werbenetzwerks als seriöser Werbungtreibender gewonnen haben, schleusen sie Malware-Kampagnen ein. Selbst mit einem kleinen Betrag von 4 oder 5 Dollar kann man so viel Schaden anrichten.“

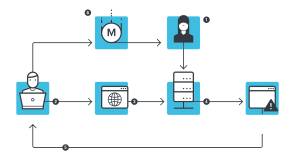

Im eingangs geschilderten Fall war ein kompromittierter Adserver das Einfallstor. Die Täter schleusen Schadcode auf den Adserver des Publishers. So gelingt es ihnen, Werbeanzeigen zu „vergiften“.

Die Folge: Nutzer, die die Werbung sehen oder daraufklicken, werden auf einen Server mit einem Exploit Kit umgeleitet. Exploit Kits sind Sammlungen vorgefertigter Exploits - Programme, die automatisiert Sicherheitslücken aufspüren und ausnutzen.

Das Exploit Kit durchsucht das Gerät des Nutzers systematisch nach bestimmten Schwachstellen. Wird beispielsweise ein ungepatchter Browser, eine nicht aktualisierte Anwendung oder ein veraltetes Betriebssystem entdeckt, lädt das Exploit Kit die Schad-Software nach.

Helge Husemann, Channel Director DACH bei Malwarebytes, das Lösungen zur Prävention und Behebung von Malware-Schäden anbietet, zählt auf, wie Nutzer durch Malvertising geschädigt werden: „Es muss nicht immer gleich ein Ransomware-Angriff sein, bei dem der Rechner verschlüsselt wird. Mit Malvertising können ein Bot-Netz aufgebaut oder über Phishing Zugangsdaten abgegriffen werden - oder eine Kryptomining-Software landet auf dem Rechner.“ Das alles sei mit geringem Einsatz möglich.

„Dynamische Werbemittel sind bei Cyberkriminellen sehr beliebt“, weiss Husemann. Bei diesen Werbemitteln wird im Hintergrund Inhalt nachgeladen. „Das Schadpixel kommt eine Millisekunde später“, erläutert er. Es ist nicht wahrnehmbar.

Der Sicherheitsexperte rät Publishern und Adserver-Anbietern, immer genau zu prüfen, was im Hintergrund nachgeladen wird, wenn ein Werbemittel ausgeliefert wird.

Während IT-Sicherheitsanbieter offen über die Gefahren durch Malvertising sprechen - auch weil sie immer wieder Fälle aufdecken -, zeigt sich im auffälligen Gegensatz dazu die Adtech- und Vermarkterbranche schmallippig.

Weder der Adtech-Anbieter Xandr (besser bekannt unter dem Namen Appnexus) noch die Demand-Side-Plattform The Trade Desk noch der Mobile-Vermarkter Madvertise haben auf eine Anfrage von INTERNET WORLD BUSINESS, der Schwesterzeitschrift von com! professional, geantwortet. Das Thema ist für die Branche offenbar zu heikel.