DEP und ASLR

23.11.2015, 06:45 Uhr

Selbstschutz von Windows-Tools auf dem Prüfstand

Die Technologien ASLR und DEP sollen Entwicklern dabei helfen, ihre Programme vor Angriffen zu schützen. Wie es um den Selbstschutz gängiger Windows-Tools bestellt ist, hat nun das AV-Test-Institut ermittelt.

Bereits vor etwa einem Monat hatte das AV-Test-Institut den Selbstschutz von Virenscannern untersucht und dabei so manche Schlamperei enthüllt. Jetzt haben die Antivirus-Experten eine Reihe der beliebtesten Windows-Tools auf deren Selbstschutz hin überprüft und waren dabei von vielen Standard-Anwendungen positiv überrascht.

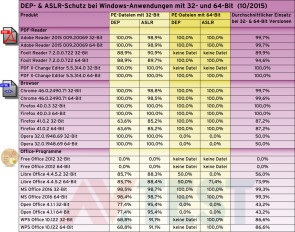

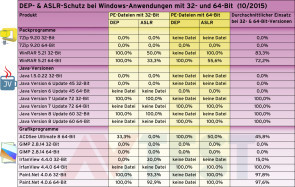

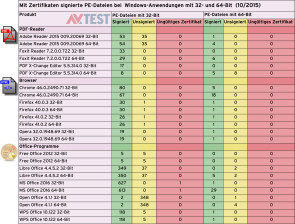

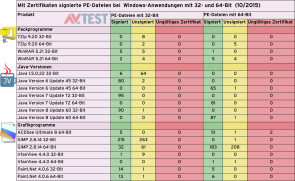

Das Testfeld setzt sich aus folgenden Tools zusammen: Den PDF Readern Adobe Reader, Foxit Reader und PDF-X-Change Editor, den Browsern Google Chrome, Mozilla Firefox und Opera, den Office-Paketen Free Office, LibreOffice, Microsoft Office, OpenOffice und WPS Office, den Packprogrammen 7-Zip und WinRAR, den Grafik-Tools ACDSee, Gimp, IrfanView und Paint.Net sowie den Java-Versionen 5 bis 8. Alle Anwendungen wurden sowohl in der 32- als auch in der 64-Bit-Version begutachtet.

In der Untersuchung hat AV-Test überprüft, ob die Anwendungen die frei verfügbaren Schutzmechanismen ASLR und DEP für ihren Code nutzen und ob Signaturen mit gültigen Zertifikaten bei PE-Dateien zum Einsatz kommen.

Bei ASLR (Address Space Layout Randomization) handelt es sich um eine Speicherverwürfelung, die das Ausnutzen von Fehlern verhindern soll. Dabei weist ASLR den Tools auf zufälliger Basis Adressbereiche zu, wodurch Angriffe über einen Pufferüberlauf vereitelt werden.

DEP (Data Execution Prevention) bezeichnet wiederum einen Schutzmechanismus auf Hardware-Basis, der etwa bei Prozessoren von AMD und Intel standardmässig verbaut ist. Die Technologie kontrolliert den Zugriff auf das Systemspeicher und will damit die Ausführung von Code in Systemspeicherbereichen verhindern.

Adobe Reader, Java und Browser-Tools überzeugen

Auch wenn der Adobe Reader und Java oftmals mit kritischen Sicherheitslücken für Unmut bei den Nutzern sorgen, ist der Selbstschutz der Tools via ASLR und DEP vorbildlich umgesetzt. Lediglich die älteren Java-6-Versionen nutzen die Technologien nicht.

Ein ähnlich gutes Ergebnis zeigt sich bei den Web-Browsern Chrome und Firefox. Der Opera Browser nutzt bei den 32-Bit-Dateien DEP und ASLR perfekt. Die eine vorhandene 64-Bit-Datei bleibt dagegen unbeachtet. Microsofts Internet Explorer fehlt im Test, da die Tiefe Systemintegration keine Messwerte zulässt.

Zwiespältig fällt das Ergebnis bei den Office-Tools aus. Denn während bei Microsoft Office 2016 die Schutztechnologien konsequent verwendet werden, nutzt Free Office DEP und ASLR überhaupt nicht. Bei WPS Office, LibreOffice und OpenOffice kommt der Selbstschutz teilweise in Gebrauch.

Düster sieht das Fazit der Tester für die Open-Source-Softwares 7-Zip und Gimp aus. Hier ist keine einzige Datei zusätzlich geschützt.

Bei Signaturen wird häufig geschlampt

Im nächsten Schritt der Untersuchung prüfen die Experten, ob alle PE-Dateien eine Signatur und auch ein gütiges Zertifikat besitzen. Diese helfen etwa bei der Identifikation einer Datei. Ist eine Datei nicht mit diesen Informationen ausgestattet, kann beispielsweise ein Virenscanner nicht genau bestimmen, ob die Datei im Original vorliegt oder ob es sich um eine manipulierte Datei handelt.

In diesem Kapitel konnten lediglich die Browser Chrome und Opera sowie der Foxit Reader komplett überzeugen - hier finden sich keinerlei unsignierte Dateien oder abgelaufene Zertifikate.

Ein gänzlich anderes Bild zeigt sich bei OpenOffice: Die Büro-Suite nutzt so gut wie keine signierten Dateien. Ähnlich übel fällt das Ergebnis beim Grafikprogramm Gimp aus, das etwa 50 bis 70 Prozent an unsignierten Dateien verwendet.

Ein böser Fauxpas ist Microsoft bei Office 2016 unterlaufen. Zwar fanden sich in dem Tool keine unsignierten Dateien, dafür hat die Suite der Redmonder eine Datei mit ungültigem Zertifikat mit an Bord. Gerade Microsoft sollte aber eine Vorreiter-Rolle spielen, stammt doch die Signierungs-Technologie aus dem eigenen Haus.

Besserer Selbstschutz als bei Virenscannern

Trotz der problematischen Signatur-Nutzung waren die Experten von den Ergebnissen der Tools im Wesentlichen überrascht. Viele Standard-Anwendungen verfügen über einen besseren Selbstschutz als die meisten Virenscanner. Nachholbedarf besteht allerdings bei Open-Source-Software, wie etwa 7Zip, Gimp oder OpenOffice.