Schwachstellen in DRAM-Speichern

Ausgefeiltes Hämmern

Razavi und seine Kollegen haben nun herausgefunden, dass dieses Hardware-basierte «Immunsystem» nur recht simple Angriffe entdeckt, wie etwa doppelseitige Angriffe, bei denen zwei der Opfer-Reihe benachbarte Speicherreihen ins Visier genommen werden. Durch ausgefeilteres Hämmern kann es aber trotzdem überlistet werden.

Die Forscher entwickelten ein Computerprogramm mit dem passenden Namen «Blacksmith» («Schmied»), das systematisch komplexe Hämmer-Muster ausprobiert, bei denen verschieden viele Reihen mit verschiedenen Frequenzen, Phasen und Intensitäten an unterschiedlichen Stellen des Hämmer-Zyklus aktiviert werden. Anschliessend überprüft es, ob ein bestimmtes Muster zu Bit-Fehlern geführt hat.

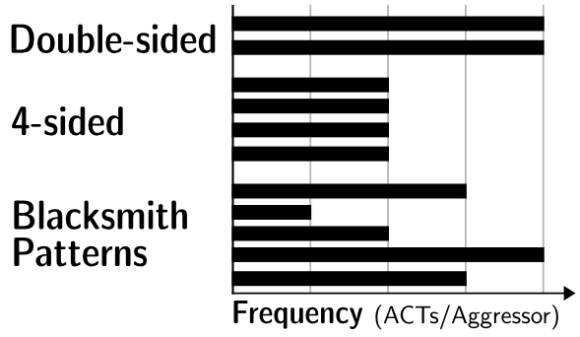

Herkömmliche Hämmer-Angriffe (zum Beispiel doppelseitige oder vierseitige) verwenden regelmässige Muster, bei denen die Aggressor-Reihen mit einer konstanten Frequenz aktiviert werden. Blacksmith hingegen findet komplexe Muster mit sich ändernden Frequenzen, die Bit-Fehler herbeiführen können.

Quelle: ETHZ/Computer Security Group

Das Ergebnis war deutlich und beunruhigend: «Wir haben gesehen, dass Blacksmith für alle der 40 verschiedenen DRAM-Speichermodule, die wir getestet haben, immer ein Muster finden konnte, mit dem Rowhammer-Bit-Fehler herbeigeführt wurden», sagt Razavi.

Daraus folgt, dass derzeit verwendete DRAM-Datenspeicher potenziellen Angriffen ausgesetzt sind, für die es keine Verteidigungslinie gibt – und das gilt für die nächsten Jahre. Bis die Chiphersteller Wege finden, um die Abwehrmethoden für künftige Generationen von DRAM-Chips anzupassen, werden Computer weiterhin für Rowhammer-Angriffe anfällig sein.

Die ethische Dimension

Razavi ist sich der ethischen Dimension seiner Forschung sehr bewusst: «Natürlich wollen wir die Welt sicherer machen, und wir glauben, es ist wichtig, dass potenzielle Opfer sich dieser Art von Bedrohung bewusst sind, damit sie entsprechende Entscheidungen treffen können.»

Zum Glück, fügt er hinzu, zählen normale Computerbenutzer höchstwahrscheinlich nicht zu diesen Opfern, da es viel einfachere Methoden gibt, die meisten Computer zu hacken (eine kleine Erinnerung daran, dass es nach wie vor wichtig ist, Software auf dem neuesten Stand zu halten und eine aktuelle Antivirus-Software zu installieren).

Um Chipherstellern Zeit zu geben, auf die neuen Schwachstellen zu reagieren, haben Razavi und seine Kollegen sie bereits vor mehreren Monaten informiert. Sie haben auch eng mit dem NCSC zusammengearbeitet, das für die koordinierte Veröffentlichung von in der Schweiz entdeckten Sicherheitslücken verantwortlich ist.

In Zukunft möchten die ETH-Forschenden noch ausgefeiltere Methoden finden, um Bit-Fehler zu provozieren. Das könnte Chipherstellern dabei helfen, ihre Geräte zu testen und alle möglichen Hämmer-Attacken zu bedenken. «Auch wenn wir Computerprogramme veröffentlichen, die zeigen, wie Bit-Fehler herbeigeführt werden können, legen wir im Moment natürlich keinerlei Software offen, die diese Fehler missbraucht», betont Razavi.

Dieser Artikel wurde zuvor auf ETH-News veröffentlicht.

Autor(in)

Oliver

Morsch, ETH News