Sicherheitslücken

24.09.2020, 09:33 Uhr

Äxgüsi, Ihr PDF-Reader steht offen!

Ein Doktorand der Ruhr-Universität Bochum hat in zahlreichen PDF-Anzeigeprogrammen mehr oder weniger schwere Sicherheitslücken gefunden. Was für Lücken sind es und mit welchem PDF-Reader sind Sie sicher unterwegs?

(An die Leserschaft nördlich des Rheins: Das «äxgüsi» im Titel ist Schweizerdeutsch, stammt vom franz. «excusez» ab und bedeutet soviel wie «Pardon», «Entschuldigung».)

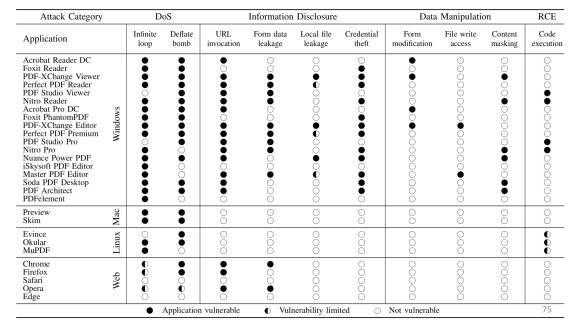

Der Computersicherheitsforscher Jens Müller ist Doktorand am Lehrstuhl NDS (Netz- und Datensicherheit) der Ruhr-Universität Bochum und ist spezialisiert aufs Aufspüren von Sicherheitslücken rund um Netzwerkdrucker und druckernahe Technologien. Zu so einer Technologie gehören auch die allseits beliebten PDFs. An der diesjährigen Black-Hat-Konferenz, an der sich Hacker und Sicherheitsexperten austauschen, stellte er die Resultate einer von ihm und seinem Team (Dominik Noss, Christian Mainka, Vladislav Mladenov, Jörg Schwenk) durchgeführten Untersuchung zu 28 Anwendungen vor, in denen PDFs geöffnet werden. Dem Test unterzogen wurden alle bekannten Grössen wie Adobe Reader DC oder Acrobat Pro DC, Foxit Reader, Nitro PDF und weitere PDF-Viewer, ebenso wie einige Webbrowser mit PDF-Anzeigemöglichkeiten.

Die Schwachstellen: «Portable Document Flaws 101»

«PDF» steht normalerweise für «Portable Document Format». Das «F» im Kürzel «PDF» mutierte im Titel von Jens Müllers Vortrag kurzerhand zu «Flaws» (Link führt zu einem – Sie ahnen es – PDF), englisch für «Schwachstellen». Die gefundenen Schwachstellen haben mit teilweise grundlegenden Funktionen im Standard von PDF-Dateien zu tun, wie etwa dem Setzen von Links, Einbetten von Formularen, Interagieren mit Webseiten, Speichern oder Drucken.

Wir verwenden hier die englischen Begriffe aus der weiter unten dargestellten Tabelle, damit Sie diese besser zuordnen können.

Crash per DoS: Praktisch alle geprüften PDF-Anwendungen haben sich zunächst als anfällig für sogenannte DoS-Angriffe (Denial of Service) erwiesen. Mit einer passend manipulierten PDF-Datei wird das Programm zum Beispiel in eine Endlosschleife geschickt, worauf es sich aufhängt (eben: den Dienst versagt, englisch «denial of service») – und das System, auf dem es installiert ist, oftmals gleich mitreisst. Ein solches PDF stellt weniger eine Gefahr dar, sondern ist eher lästig im Sinne eines dummen Scherzes. Nach dem Abschiessen des PDF-Readers oder Neustart des PCs ist der Fall gegessen, bis man die manipulierte Datei wieder öffnet. Ein Angreifer würde gegenüber der anvisierten Nutzerschaft jedoch meist nicht allein zu diesem Mittel greifen. Er hat in den wenigsten Fällen ein Interesse daran, dass der PC des Users solche Zicken macht. Einige der anderen Lücken sollten der Nutzerschaft mehr zu denken geben.

Eine Gefahr für die Privatsphäre stellen in der Tabelle nach der ersten Spalte «DoS» die nächsten vier Angriffsmöglichkeiten dar:

URL invocation: Hierbei geht es um einen Angriff, der im Hintergrund stattfinden könnte, indem das PDF unbemerkt eine bestimmte Internetseite aufruft. Dank der Lücke könnte ein neugieriger Angreifer verfolgen, ob ein Nutzer sein manipuliertes PDF-Dokument geöffnet hat.

Form data leakage: In manipulierten PDFs könnten in Formularen eingetippte Daten automatisch und ohne Wissen des Nutzers an andere Stellen im Internet übermittelt werden. Im Falle von sensiblen Daten – etwa Gesundheits- oder Finanzdaten – ein unschönes Angriffsszenario.

Local file leakage: Ein Angreifer kann eine PDF-Datei so manipulieren, dass sie ihm direkt eine bestimmte Datei ab der Festplatte des Nutzers übermittelt, sobald jener die PDF-Datei in einem verwundbaren PDF-Viewer öffnet. Er müsste zwar wissen, wie die Datei genau heisst und wo sie liegt (und dies in der PDF-Datei hardcoden), aber es dürfte einige User geben, die zum Beispiel eine Datei «Passwörter.docx» im Ordner «%userprofile%\Documents\» liegen haben. Laut Jens Müller klappe dieser Angriff in den betroffenen PDF-Viewern sowohl mit nativen PDF-Features als auch mit JavaScript in PDF-Dokumenten.

Credential theft: Hierbei geht es um eine ganz bestimmte Sicherheitslücke, die es einem entlegenen Server erlaubt, auf lokal gespeicherte Anmeldedaten zurückzugreifen. Angenommen, Sie arbeiten mit Remotedesktop-Sessions, mit denen Sie vielleicht aus dem Home Office auf einen Server Ihres Arbeitgebers zugreifen. Sie werden sich bei diesem in der Regel nicht jedes Mal neu einloggen müssen, weil Windows das Speichern dieser Anmeldedaten anbietet. Das Abrufen dieser gespeicherten Anmeldedaten erfolgt via NTLM (NT LAN Manager). Nun können aber über Sicherheitslücken in einigen PDF-Readern nicht nur die von Ihnen verwendeten Remote-Server die verschlüsselten Hashes dieser gespeicherten Anmeldedaten abrufen, sondern vielleicht auch der Angreifer, der Ihnen ein entsprechend manipuliertes PDF unterjubelt. Die gute Nachricht: Unter Windows 10 Pro können Sie das verhindern, siehe Seite 3. Die schlechte: Für Home-Editions von Windows haben wir keine entsprechende Möglichkeit gefunden.

Es lassen sich über manche der Lücken auch Daten manipulieren, das wären diese Schwachstellen:

Form modification: Ein Angreifer kann ein PDF so manipulieren, dass vom Nutzer in Formularfelder eingetippte Daten automatisch verändert werden können. Besonders gefährlich ist das bei heiklen Formulardaten (etwa im Gesundheits- oder Finanzbereich). Laut Jens Müller kann ein manipuliertes Dokument seine eigenen Formulardaten z.B. in dem Moment überschreiben, wenn es gedruckt wird; damit enthielte nur der Ausdruck die falschen Angaben.

File write access: Ein manipuliertes PDF könnte beim Öffnen in einem verwundbaren PDF-Viewer beliebige Files automatisch auf die Festplatte des Nutzers speichern oder gar welche überschreiben, zum Beispiel mit einem Schädling. Solange diese Lücke nicht gestopft ist, sollten die verwundbaren PDF-Reader eigentlich nicht mehr verwendet werden. Welche das sind, entnehmen Sie der Tabelle.

Content masking: Hier geht es laut Jens Müller darum, dass man eine PDF-Datei so manipulieren kann, dass sie in verschiedenen Viewern komplett verschiedene Inhalte anzeigt. Die Gefahr ist für die meisten Nutzer nur am Rande von Bedeutung. Ausser in bestimmten Kontexten, in denen ein Dokument wirklich auf allen Clients dasselbe aussagen sollte (z.B. Kaufverträge). Hier wären etwa Betrugsszenarien denkbar.

Albtraum RCE: Ähnlich schlimm wie «File write access» ist die letzte Kategorie, die für Remote Code Execution (Codeausführung) steht. PDF-Anwendungen mit dieser Schwachstelle würden es zulassen, dass eine passend manipulierte PDF-Datei ungefragt Skripts oder Programme auf Ihrem PC ausführt. Hier besteht eine echte Schädlingsgefahr. Ein Angreifer könnte versuchen, auf diesem Weg einen Erpressungstrojaner zu installieren oder einen Keylogger, der die Eingaben des Nutzers abfängt.

Welche PDF-Anwendungen oder Browser welche der erwähnten Schwachstellen mitbringen, haben die Experten in einer Tabelle dargestellt.

Wichtig! Die Tabelle wurde anfangs August 2020 an der «Black Hat 2020»-Konferenz gezeigt. Laut eines Berichts des c't-Magazins haben PDF Studio Viewer, PDF Studio Pro, Nitro Reader und Nitro Pro inzwischen wenigstens ihre Codeausführungslücken gestopft. Es sollen sich laut den Anbietern nicht alle Schwachstellen beheben lassen, weil es sich um notwenige Funktionen handle, hiess es. Auch andere Hersteller könnten in der Zwischenzeit passende Patches ausgeliefert haben. Die auf Google Chrome basierenden Browser zum Beispiel sind inzwischen bis auf die weniger heikle DoS-Lücke gefixt und ein Patch für Firefox sei in der Mache.

Nächste Seite: Tipps für die sichere PDF-Praxis