Fernwartung gehackt

07.08.2015, 14:40 Uhr

Android-Bug Certifi-gate erlaubt Fernzugriff

Sicherheitsforscher haben mit Certifi-gate eine Sicherheitslücke in den Fernwartungs-Apps zahlloser Android-Geräte entdeckt. Der Fehler erlaubt Angreifern, die Kontrolle über das System zu übernehmen.

Nach Stagefright klafft nun schon die nächste grosse Sicherheitslücke in Android: Sicherheitsforscher von Check Point haben den Remote-Bug Certifi-gate entdeckt und auf der Hacker-Konferenz Black Hat USA 2015 vorgestellt. Certifi-gate betrifft verschiedene Fernwartungs-Apps und erlaubt Angreifern, über gefälschte Zertifikate die Kontrolle über ein Android-Gerät zu übernehmen. Besonders kritisch ist die Lücke, weil viele Hersteller und Netzbetreiber auf diese Software zurückgreifen, um Wartungs-Support durchzuführen.

Zu den angreifbaren Diensten gehören laut Check Point TeamViewer, RSupport, AnySupport und CommuniTake. Im Gegensatz zu herkömmlichen Apps verfügen diese Fernwartungstools unter Android über ausgeweitete Rechte, die deren Funktionalität sicherstellen. Dabei wird über eine Zertifikatsabfrage die Legitimität der App überprüft. Durch Certifi-gate ist es Angreifern allerdings möglich, mit modifizierten Apps einen Zertifikatsmissbrauch durchzuführen. Diese Apps erhalten dann dieselben Rechte wie die Fernwartungssoftware, was einer System-Übernahme gleichkommt.

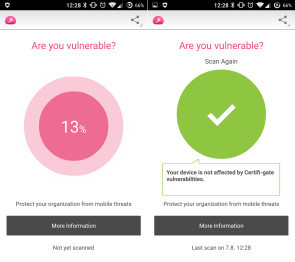

Check Point Certifi-gate Scanner: Das Tool prüft, ob sich Fernwartungs-Apps mit der Sicherheitslücke auf Ihrem Gerät befinden.

Um die Sicherheitslücke zu schliessen, ist in vielen Fällen ein System-Update erforderlich, da die Fernwartungstools von Herstellern und Netzbetreibern als System-App vorinstalliert sind. Diese lassen sich vom Nutzer nicht ohne Weiteres deinstallieren, weil hierfür Root-Rechte erforderlich sind. Daher sind nun wie schon bei Stagefright die Hersteller gefragt, um den Fehler zu beheben.