Tipps zum Schutz von PC und Smartphone

Häufigste Malware

Das Sicherheitsunternehmen F-Secure listet unter den 20 am häufigsten angetroffenen Malware-Familien keinen einzigen Virus mehr auf, Bild 1. Heute sprechen Fachleute daher kaum mehr von Computerviren, sondern von Malware. Das ist ein Zusammenzug aus «malicious software», was so viel wie «bösartiges Computerprogramm», Schad-Software oder Computerschädling bedeutet. Darunter fallen nebst trojanischen Pferden auch Viren und Würmer.

Damit Sie wissen, was es alles ist, das Sie garantiert nicht auf Ihrem Computer haben wollen, finden Sie nachfolgend eine kurze Beschreibung einiger Begriffe rund um Trojaner.

Trojaner

Als trojanisches Pferd (kurz: Trojaner) wird eine ausführbare Datei oder Software bezeichnet, die sich unter Vorspiegelung falscher Tatsachen auf einem Computer installiert. Die Bezeichnung ist treffend: Die griechische Armee habe während des Trojanischen Krieges vor den Toren der Stadt Troja ein grosses Holzpferd platziert. Die Einwohner Trojas hielten es für ein Gottesgeschenk und holten es in die Stadt. Nachts schlüpften griechische Soldaten aus dem Bauch des Pferdes und öffneten die Stadttore Trojas, um ihre unweit wartenden Armeekollegen hereinzulassen.

Anstelle eines Holzpferdes kommen bei Computer-Trojanern Zip-Dateien, Word- oder Excel-Dokumente und PDFs zum Zug. Wird der Anhang nicht vom Virenscanner abgefangen und wurde eine allenfalls von der Malware benutzte Sicherheitslücke nicht vorher gestopft, kann sich der enthaltene schädliche Programmcode beim Öffnen der Datei ausführen und zum Beispiel eine Ransomware installieren (das wären dann die «Griechen»).

Infostealer

Diese Sorte Malware wurde entwickelt, um beim Nutzer persönliche Daten abzufangen. Hier haben die Angreifer primär Benutzernamen und Kennwörter von Onlinebanking-Webseiten im Auge. Sie nehmen aber auch gerne die Logins zu Cloud-Diensten, zum Google-Konto, zu verschiedenen Mailkonten oder welche zu Social-Media-Seiten wie Facebook oder Twitter. Mit diesen Daten erlangen die Angreifer Zugriff auf noch mehr private Informationen (zum Beispiel alle Mails), können Mails oder Facebook-Nachrichten verschicken oder versuchen, sich gleich Zugriff aufs Bankkonto zu verschaffen.

Botnet

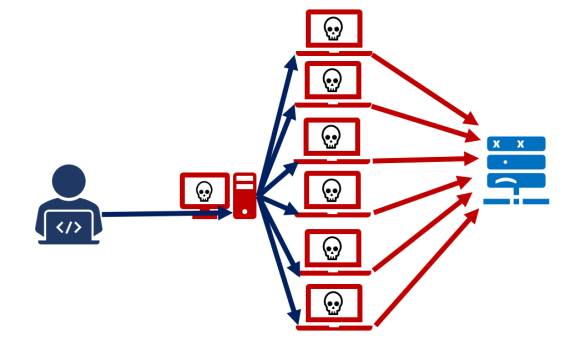

Botnet-verseuchte PCs, Bild 2, lassen sich aus der Ferne von einem Angreifer über einen als Command-and-Control-Server benutzten Computer zu einem Heer zusammenschliessen. Dieses wird für verschiedene Zwecke missbraucht. Da wären beispielsweise sogenannte DDoS-Attacken, was für «Distributed Denial of Service»-Angriffe steht. Die überall auf der Welt verteilt stehenden Botnet-PCs können auf Geheiss des Angreifers Webserver und andere Dienste mit vielen sinnlosen Abfragen bombardieren, sodass jene ihren Dienst versagen. Damit werden Shop- und andere Serverbetreiber erpresst, denen aufgrund des Angriffs Einnahmen entgehen. Auch staatliche Systeme oder wichtige Dienste im Gesundheitswesen sowie Spitäler wurden schon auf diese Weise angegriffen.

Remote Access Trojaner (RAT)

Dies sind Fernbedienungstrojaner, die einem Onlinekriminellen Fernzugriff auf den infizierten PC oder Laptop geben. Damit kann der Angreifer mit diesem PC mehr oder weniger tun, was er will. Meist wird er mehrere Schädlingskomponenten nachinstallieren und auch nach interessanten Daten Ausschau halten, die er brauchen könnte.

Ransomware

Hierbei handelt es sich um Erpressungs-Trojaner. Diese verschlüsseln die persönlichen Dateien (Fotos, Dokumente etc.) des Nutzers und zeigen eine Lösegeldforderung an. Wenn der Nutzer eine bestimmte Summe in einer Kryptowährung wie Bitcoin bezahle (siehe auch Krypto-Miner), würden – so versprechen die Gauner – die Dateien wieder entschlüsselt. Bezahlen lohnt sich hier übrigens nicht! Erstens haben Sie keine Gewissheit, dass Sie Ihre Dateien zurückerhalten. Zweitens lässt sich Datenverlust durch regelmässige Backups auf verschiedene Datenträger verhindern. Drittens provoziert jeder, der bezahlt, weitere Erpressungsfälle, da dieser «Erfolg» den Erpresser in seinem Tun nur bestärkt. Das Bild 3 zeigt den Screenshot der Lösegeldforderung der bekannten Ransomware namens WannaCry.

Banking-Trojaner

Diese Malware-Sorte spezialisiert sich darauf abzuwarten, bis Sie sich bei Ihrem E-Banking einloggen wollen. Sobald Sie das tun, versucht sie, Ihre Login-Daten abzufangen oder Zahlungen zu erfassen oder zu verfälschen.

Trojaner-Downloader

Ein solches Malware-Modul ist oft das erste, was im Infektionsfall auf Ihrem PC landet. Dieses wird von Ihnen unbemerkt einen Server kontaktieren und von dort andere Trojaner-Module herunterladen. Es ist für die Onlinekriminellen auch eine Update-Möglichkeit, die sie ihren sonstigen Trojanern mitgeben. Damit können Angreifer einem Botnet-infizierten Rechner zum Beispiel auch noch einen Krypto-Miner oder Banking-Trojaner einverleiben.

Krypto-Miner

Kryptowährungen wie Bitcoin werden «geschürft», indem sich ein PC oder gar eine PC-Flotte durch eine grosse Menge bestimmter komplizierter Berechnungen ackert. Angreifer platzieren daher gerne auch Krypto-Miner auf den PCs ihrer Opfer, damit jene die Arbeit leisten, um die Bitcoin-Brieftasche der Kriminellen zu füllen. Ein Krypto-Miner alleine ist zwar meistens noch keine Katastrophe; der PC wird etwas langsamer und heisser und benötigt dadurch mehr Strom. Aber wenn ein Krypto-Miner ohne Ihr Wissen auf Ihren PC gelangt ist, dann dürfte jener nicht der einzige Schädling sein, der sich auf Ihrem Gerät niedergelassen hat.

Adware

Dies ist ein Graubereich. Es kann sich bei Adware um einen regulären Bestandteil eines werbeunterstützten Programms handeln, das vom Entwickler selbst mit Werbemodulen fürs Anzeigen von Werbebannern versehen wird, damit er die Software gratis anbieten kann. In diesem Fall gehört Adware nicht in die Riege der Trojaner – vorausgesetzt, die Werbemodule verhalten sich seriös. Es gibt aber auch schnüffelnde Adware, die sich ohne Wissen des Nutzers installiert, dessen Verhalten ausspioniert und ihn mit aufdringlicher Werbung (oft für dubiose Produkte) überschüttet. Solche Adware kommt oft auch anderen Programmen oder Apps in die Quere, indem sie diese mit Werbung überdeckt und unerwünschte Add-ons installiert. Es gibt auch Browser-Add-ons, die eher in die Kategorie der unseriösen Adware gehören, weil sie Suchergebnisse umleiten und verfälschen.