Achtung, Trojaner

11.02.2021, 10:10 Uhr

Tipps zum Schutz von PC und Smartphone

Computerviren sind praktisch kein Thema mehr. Trojanische Pferde und andere Gefahren haben diese verdrängt – und sind mindestens ebenso gefährlich.

Ach, waren das noch Zeiten! Bei Virenbefall ein Desinfektions-Tool laufen lassen – und das Problem war oft gelöst. So einfach ist das schon lange nicht mehr. Klassische Computerviren und Computerwürmer sind nur noch selten anzutreffen. Onlinekriminelle konzentrieren sich seit Jahren auf Angriffsmethoden, die ihnen richtig Geld bringen. Und hierfür brauchen sie längst keine selbstreplizierenden Computerviren mehr. Das Feld der Computerschädlinge wurde fast komplett von Trojanern übernommen, was die Lage nicht ungefährlicher macht.

Fachbegriffe

Computervirus > Ein klassischer Virus infiziert ausführbare Dateien. Wird eine infizierte Datei geöffnet, pflanzt der Virus seinen Code in weitere ausführbare Dateien. Durch Weitergabe einer solchen Datei können andere Systeme infiziert werden, sobald auf diesen die Datei gestartet wird. Ein Virus kann auch Wurm-Fähigkeiten haben.

Computerwurm > Ein Wurm überträgt sich in der Regel nicht von Datei zu Datei, sondern von System zu System, zum Beispiel via Netzwerk bzw. Internet. Wird eine Wurmdatei geöffnet, verbreitet sie sich über jene Wege, die der Schädlingsprogrammierer darin vorbereitet hat. Das kann erfolgen, indem der Wurm sich auf erreichbare Netzwerkfreigaben kopiert oder indem er sich automatisch gleich selbst massenhaft per E-Mail an die im Adressbuch des Nutzers erreichbaren Kontakte verschickt. Auch Trojaner können für ihre Verbreitung Wurm-Methoden nutzen. Würmer sind daher nicht ausgestorben, sondern quasi in Trojaner integriert worden.

Häufigste Malware

Das Sicherheitsunternehmen F-Secure listet unter den 20 am häufigsten angetroffenen Malware-Familien keinen einzigen Virus mehr auf, Bild 1. Heute sprechen Fachleute daher kaum mehr von Computerviren, sondern von Malware. Das ist ein Zusammenzug aus «malicious software», was so viel wie «bösartiges Computerprogramm», Schad-Software oder Computerschädling bedeutet. Darunter fallen nebst trojanischen Pferden auch Viren und Würmer.

Damit Sie wissen, was es alles ist, das Sie garantiert nicht auf Ihrem Computer haben wollen, finden Sie nachfolgend eine kurze Beschreibung einiger Begriffe rund um Trojaner.

Trojaner

Als trojanisches Pferd (kurz: Trojaner) wird eine ausführbare Datei oder Software bezeichnet, die sich unter Vorspiegelung falscher Tatsachen auf einem Computer installiert. Die Bezeichnung ist treffend: Die griechische Armee habe während des Trojanischen Krieges vor den Toren der Stadt Troja ein grosses Holzpferd platziert. Die Einwohner Trojas hielten es für ein Gottesgeschenk und holten es in die Stadt. Nachts schlüpften griechische Soldaten aus dem Bauch des Pferdes und öffneten die Stadttore Trojas, um ihre unweit wartenden Armeekollegen hereinzulassen.

Anstelle eines Holzpferdes kommen bei Computer-Trojanern Zip-Dateien, Word- oder Excel-Dokumente und PDFs zum Zug. Wird der Anhang nicht vom Virenscanner abgefangen und wurde eine allenfalls von der Malware benutzte Sicherheitslücke nicht vorher gestopft, kann sich der enthaltene schädliche Programmcode beim Öffnen der Datei ausführen und zum Beispiel eine Ransomware installieren (das wären dann die «Griechen»).

Infostealer

Diese Sorte Malware wurde entwickelt, um beim Nutzer persönliche Daten abzufangen. Hier haben die Angreifer primär Benutzernamen und Kennwörter von Onlinebanking-Webseiten im Auge. Sie nehmen aber auch gerne die Logins zu Cloud-Diensten, zum Google-Konto, zu verschiedenen Mailkonten oder welche zu Social-Media-Seiten wie Facebook oder Twitter. Mit diesen Daten erlangen die Angreifer Zugriff auf noch mehr private Informationen (zum Beispiel alle Mails), können Mails oder Facebook-Nachrichten verschicken oder versuchen, sich gleich Zugriff aufs Bankkonto zu verschaffen.

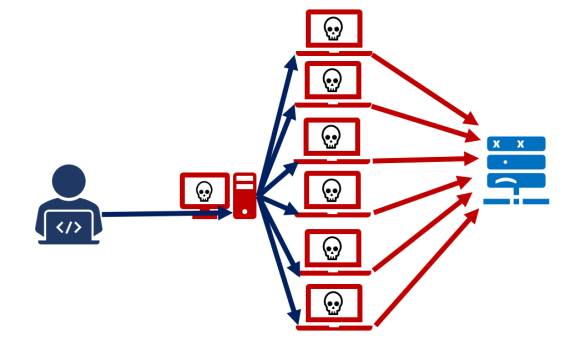

Botnet

Botnet-verseuchte PCs, Bild 2, lassen sich aus der Ferne von einem Angreifer über einen als Command-and-Control-Server benutzten Computer zu einem Heer zusammenschliessen. Dieses wird für verschiedene Zwecke missbraucht. Da wären beispielsweise sogenannte DDoS-Attacken, was für «Distributed Denial of Service»-Angriffe steht. Die überall auf der Welt verteilt stehenden Botnet-PCs können auf Geheiss des Angreifers Webserver und andere Dienste mit vielen sinnlosen Abfragen bombardieren, sodass jene ihren Dienst versagen. Damit werden Shop- und andere Serverbetreiber erpresst, denen aufgrund des Angriffs Einnahmen entgehen. Auch staatliche Systeme oder wichtige Dienste im Gesundheitswesen sowie Spitäler wurden schon auf diese Weise angegriffen.

Remote Access Trojaner (RAT)

Dies sind Fernbedienungstrojaner, die einem Onlinekriminellen Fernzugriff auf den infizierten PC oder Laptop geben. Damit kann der Angreifer mit diesem PC mehr oder weniger tun, was er will. Meist wird er mehrere Schädlingskomponenten nachinstallieren und auch nach interessanten Daten Ausschau halten, die er brauchen könnte.

Ransomware

Hierbei handelt es sich um Erpressungs-Trojaner. Diese verschlüsseln die persönlichen Dateien (Fotos, Dokumente etc.) des Nutzers und zeigen eine Lösegeldforderung an. Wenn der Nutzer eine bestimmte Summe in einer Kryptowährung wie Bitcoin bezahle (siehe auch Krypto-Miner), würden – so versprechen die Gauner – die Dateien wieder entschlüsselt. Bezahlen lohnt sich hier übrigens nicht! Erstens haben Sie keine Gewissheit, dass Sie Ihre Dateien zurückerhalten. Zweitens lässt sich Datenverlust durch regelmässige Backups auf verschiedene Datenträger verhindern. Drittens provoziert jeder, der bezahlt, weitere Erpressungsfälle, da dieser «Erfolg» den Erpresser in seinem Tun nur bestärkt. Das Bild 3 zeigt den Screenshot der Lösegeldforderung der bekannten Ransomware namens WannaCry.

Banking-Trojaner

Diese Malware-Sorte spezialisiert sich darauf abzuwarten, bis Sie sich bei Ihrem E-Banking einloggen wollen. Sobald Sie das tun, versucht sie, Ihre Login-Daten abzufangen oder Zahlungen zu erfassen oder zu verfälschen.

Trojaner-Downloader

Ein solches Malware-Modul ist oft das erste, was im Infektionsfall auf Ihrem PC landet. Dieses wird von Ihnen unbemerkt einen Server kontaktieren und von dort andere Trojaner-Module herunterladen. Es ist für die Onlinekriminellen auch eine Update-Möglichkeit, die sie ihren sonstigen Trojanern mitgeben. Damit können Angreifer einem Botnet-infizierten Rechner zum Beispiel auch noch einen Krypto-Miner oder Banking-Trojaner einverleiben.

Krypto-Miner

Kryptowährungen wie Bitcoin werden «geschürft», indem sich ein PC oder gar eine PC-Flotte durch eine grosse Menge bestimmter komplizierter Berechnungen ackert. Angreifer platzieren daher gerne auch Krypto-Miner auf den PCs ihrer Opfer, damit jene die Arbeit leisten, um die Bitcoin-Brieftasche der Kriminellen zu füllen. Ein Krypto-Miner alleine ist zwar meistens noch keine Katastrophe; der PC wird etwas langsamer und heisser und benötigt dadurch mehr Strom. Aber wenn ein Krypto-Miner ohne Ihr Wissen auf Ihren PC gelangt ist, dann dürfte jener nicht der einzige Schädling sein, der sich auf Ihrem Gerät niedergelassen hat.

Adware

Dies ist ein Graubereich. Es kann sich bei Adware um einen regulären Bestandteil eines werbeunterstützten Programms handeln, das vom Entwickler selbst mit Werbemodulen fürs Anzeigen von Werbebannern versehen wird, damit er die Software gratis anbieten kann. In diesem Fall gehört Adware nicht in die Riege der Trojaner – vorausgesetzt, die Werbemodule verhalten sich seriös. Es gibt aber auch schnüffelnde Adware, die sich ohne Wissen des Nutzers installiert, dessen Verhalten ausspioniert und ihn mit aufdringlicher Werbung (oft für dubiose Produkte) überschüttet. Solche Adware kommt oft auch anderen Programmen oder Apps in die Quere, indem sie diese mit Werbung überdeckt und unerwünschte Add-ons installiert. Es gibt auch Browser-Add-ons, die eher in die Kategorie der unseriösen Adware gehören, weil sie Suchergebnisse umleiten und verfälschen.

Verbreitungswege

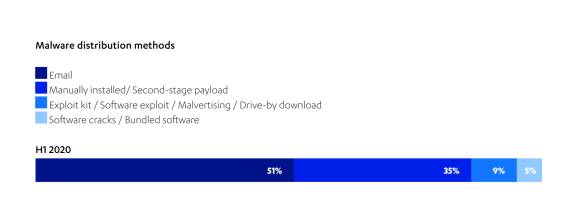

Die Wege, über die Schädlinge auf Ihrem Computer (seltener: auf dem Smartphone) landen könnten, sind immer wieder dieselben. Werfen wir noch einmal einen Blick in die Statistiken von F-Secure, Bild 4.

Laut den finnischen Experten erfolgten 51 Prozent aller Infektionen im gemessenen Zeitraum 2020 über einen schädlichen E-Mail-Anhang, der vom Benutzer unvorsichtigerweise geöffnet wurde. Das könnte zum Beispiel ein manipuliertes Office-Dokument sein, das Sicherheitslücken ausnutzt. Sobald der Nutzer es öffnet, führt sich im Hintergrund ein Script aus, das den Schädling herunterlädt und installiert.

Dass Virenscanner solche Dateien oft zunächst übersehen, hat verschiedene Gründe. Erstens verpacken/kodieren die Angreifer ihre Werke immer wieder neu, sodass derselbe Schädling oft auf keinen Systemen genau gleich aussieht. Um sich an Virenscannern vorbeizuschmuggeln, verpacken Angreifer zweitens die manipulierten Dateien in hierfür unübliche Dateiformate. Zum Beispiel könnte eine mit Schädlings-Makro behaftete DOC-Datei in einer ISO- oder DMG-Datei stecken, die eigentlich ein Datenträgerabbild wäre. Auch die selteneren Kompressionsformate RAR und GZ kommen vor. Manche Antiviren-Software scannt solche Formate nicht standardmässig.

Eins haben die gefährlichen Anhänge gemeinsam. Sie stecken meistens in Mails, die mit einem von vielen psychologischen Tricks dafür sorgen, dass der Nutzer den Anhang öffnen will. Vielleicht sieht die Mail wie eine vom Steueramt aus und man meint, der Anhang enthalte ein Formular für Steuerrückerstattung.

Viele von uns und von Ihnen sind zudem noch im Home Office. Womöglich sieht eine Mail aus, als stamme sie von Ihrem Vorgesetzten oder von Ihrem PC-Support. Angreifer wollen ein zu langes Zögern verhindern, denn sobald der Nutzer die Mail zu hinterfragen beginnt, bleibt der fatale Klick oftmals aus. Darum bringen die Kriminellen im ködernden Mailtext gerne eine weitere Komponente unter: Zeitdruck oder sogar Panik («Brauche umgehend Bescheid!»). Sobald eins von beidem vorliegt, geht bei vielen Nutzern jeder Vorsichtsgedanke verloren.

Schützen Sie sich: Immer wenn es darum geht, einen Anhang zu öffnen oder einen Link anzuklicken, müssen Sie kurz innehalten und die Mail hinterfragen. Falls Sie im Anhang aufgefordert werden, Makros zu aktivieren oder Internetzugriffe aus der Datei zuzulassen, sollten bei Ihnen umgehend die Alarmglocken schrillen. Fragen Sie im Zweifelsfall beim angeblichen Absender zurück; und dies nicht per Antwortmail, sondern über eine neue Mail (mit der garantiert richtigen Adresse) oder über einen separaten Kanal (Teams, SMS, Telefon), ob die Mail tatsächlich von ihm stammt. E-Mail-Absenderadressen sind zudem leicht fälschbar.

Downloads

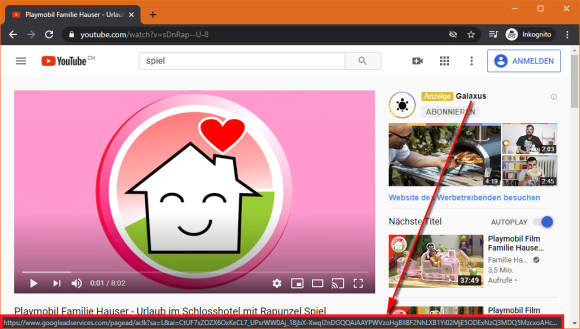

35 Prozent der Infektionen kamen gemäss F-Secure über manuelle, separat heruntergeladene Anwendungen zustande, oft über gefälschte Websites oder (dies auch bei Smartphones) gefälschte Apps, die zum Beispiel ein Spiel oder einen angeblichen Client des Videochat-Tools «Zoom» angeboten haben, stattdessen befand sich darin eine Malware. Eine der Ursachen ist, dass man auf manche Produkte oder Firmen nicht nur via Spam-E-Mails, sondern auch via Werbebanner oder Werbesuchresulate aufmerksam wird. Einem typischen Werbelink sehen Sie es aber oft nicht an, ob Sie wirklich beim beworbenen Unternehmen landen werden, auch wenn es (wie hier) seriös ist, Bild 5.

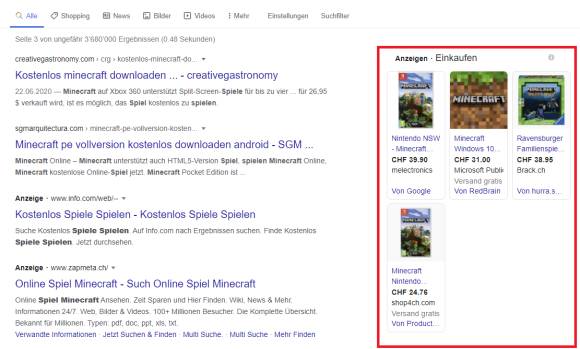

Schützen Sie sich: Wenn eine Software oder App Sie interessiert, versuchen Sie, diese immer auf der Webseite des Originalherstellers zu finden. Das ist bei kleineren Herstellern nicht immer einfach. Häufig hilft eine Internetsuche. Vermeiden Sie hierbei in der Suchmaschine den Klick auf eine der Anzeigen; denn genau dies könnte zum Schädling führen, Bild 6. Etwa bei der Google-Suche erscheinen Werbeinhalte in Kästen rechts. Auch das Suchresultat enthält immer wieder Werbung, erkennbar am fetten Wort «Anzeige». Schauen Sie sich das Suchresultat genau an, bevor Sie draufklicken. Wenn Sie Glück haben, hat eine seriöse Zeitschrift (PCtipp, das COM-Magazin, aber auch etwa Heise.de) über die Software oder App berichtet. In solchen Berichten ist üblicherweise ein Link zum Hersteller enthalten.

Bei Apps prüfen Sie die Bewertungen der anderen Nutzer. Schädliche Apps haben oft einige gefälschte, sehr euphorische 5-Sterne-Bewertungen sowie etliche mit nur einem Stern von enttäuschten oder erbosten Usern. Prüfen Sie auch die Berechtigungen, die eine App verlangt. Es ist zum Beispiel nicht plausibel, wenn ein Spiel die Erlaubnis will, SMS zu verschicken, oder Kontaktzugriff wünscht.

Sicherheitslücken

9 Prozent der Angriffe fanden laut F-Secure über Exploits statt, also übers Ausnutzen von Sicherheitslücken, meistens in Webbrowsern. Dies erfolgte häufig über Malvertising (Werbung für die präparierten Websites) und Drive-by-Downloads. Letzteres sind Schädlinge, die Angreifer auf gefälschten oder gehackten Webseiten platzieren. Dabei verwenden sie bekannte neue Sicherheitslücken. Besucht ein Nutzer mit verwundbarem Webbrowser diese Sites, tappt er in die Falle und die Schad-Software installiert sich oft ohne weiteres Zutun des Nutzers. Drive-by-Angriffe können sich auch auf Webseiten befinden, die nichts mit Software zu tun haben. Die Angreifer versuchen oft, über Werbebanner, E-Mails etc. den Anwender unter einem Vorwand auf die Webseite zu locken. Den Rest erledigt der verwundbare Browser.

Schützen Sie sich: Pflegen Sie die auf Ihrem PC oder Smartphone installierten Programme und Apps, indem Sie regelmässig prüfen, ob Updates vorhanden sind. Denken Sie nicht nur beim Öffnen von Mailanhängen, sondern auch bei Klicks in Mail- oder Facebook-Links daran, dass Sie auf gefährlichen Websites landen könnten.

Software-Cracks

Die letzten 5 Prozent erfolgten über Software-Cracks: Das sind dubiose Tools, die versprechen, kostenpflichtige Software gratis freizuschalten. In die gleiche Kategorie gehören auch mit Schädlingen gebündelte andere Programm-Downloads.

Schützen Sie sich: Eine teure Software mit einem sogenannten Crack freischalten zu wollen, ist eine sehr schlechte Idee. Meistens funktioniert der Crack ohnehin nicht; stattdessen handeln Sie sich einen Schädling ein. Falls Sie dennoch eine kostenlose Software für einen bestimmten Zweck brauchen, suchen Sie lie-ber nach tatsächlich kostenlosen Alternativen. Eine Alternative zu Microsoft Office wäre LibreOffice. Eine zu Adobe Photoshop wären Gimp oder Paint.NET. Und auch hier gilt natürlich: Machen Sie die Originalwebseite ausfindig und laden Sie die Software ausschliesslich dort herunter.

Wie loswerden?

«Programm drüberjagen – und fertig» funktioniert bei Trojanern oftmals nicht. Manchmal kann ein Viren- bzw. Malware-Scanner zwar einige der Schädlingsdateien entfernen. Aber Sie können je nach Schädling nicht sicher sein, ob jener auch heikle Systemeinstellungen manipuliert hat, die ihm auch danach weiterhin Zugriff auf Ihren Computer geben. Das einzig sichere Mittel nach Trojanerbefall ist, Ihr System mit einem sauberen Installations-USB-Stick komplett neu zu installieren. Erstellen Sie den Datenträger mit dem Media Creation Tool von Microsoft (Download unter go.pctipp.ch/win10mct) auf einem möglichst nicht verseuchten System. Sichern Sie Ihre Daten, sofern nicht schon geschehen, und installieren Sie Windows neu. Formatieren Sie dabei auch die Festplatte. Wie Sie Windows neu installieren, lesen Sie in «Frisch aufgesetzt» (siehe Box rechts «Artikel zum Thema»).

Adware im Browser

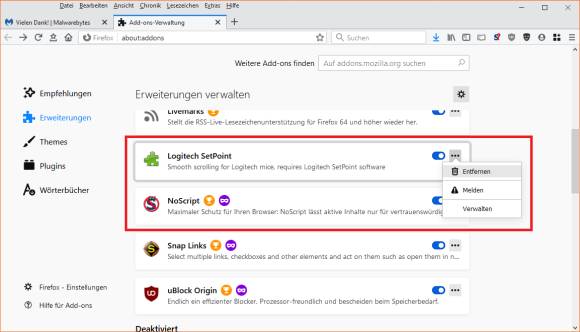

Falls es sich «nur» um Adware im Browser handelt, werden Sie diese oft ohne Neuinstallation los. Besuchen Sie zuerst Systemsteuerung/Programme und Features. Deinstallieren Sie zuerst das dort gefundene Adware-Modul. Es ist meistens anhand des Programmnamens zu erkennen, der gleich oder ähnlich heisst wie die unerwünschte Toolbar oder das unerwünschte Add-on im Browser. Anschliessend entfernen Sie das Add-on aus dem Webbrowser. Öffnen Sie hierfür im Browser oben rechts das Drei-Punkte- oder Drei-Striche-Menü und gehen Sie zu Add-ons oder via Weitere Tools zu Erweiterungen. Bei der zu entfernenden Erweiterung finden Sie einen Button oder einen Befehl Entfernen; im Firefox zum Beispiel im Drei-Punkte-Menü, Bild 7.

Smartphone

Sichern Sie die Daten Ihres Smartphones. Bei Android-Geräten geht dies mindestens über die Google-Dienste über einen Befehl wie Einstellungen/System/Erweitert/Sicherung. Android-Nutzer können fürs Sichern bestimmter Objekte auf den Windows-PC auch zum kostenlosen MyphoneExplorer von der Website fjsoft.at greifen. Manchmal bietet der Hardware-Hersteller des Smart-phones auch separate eigene Sicherungswerkzeuge an; dies ist auch bei iPhones der Fall.

Die meisten Android-Schädlinge sind Apps, die sich auf herkömmlichem Weg entfernen lassen: Öffnen Sie Einstellungen/Apps/Alle Apps anzeigen. Tippen Sie die App an und benutzen Sie Deinstallieren. Dies ist aber nicht immer so einfach. Wie die Antivirus-Firma Avast kürzlich berichtet hat, gibt es bei Android auch Adware der HiddenAds-Familie. Diese zeigt aufdringliche Werbung an. Die HiddenAds-Nervtöter seien in der App-Liste schwer ausfindig zu machen. Falls Sie eine nervige Adware-App nicht deinstallieren können, bleibt nicht viel anderes übrig, als Ihr Smartphone auf die Werkseinstellungen zurückzusetzen. Wie das geht, verrät die Support-Webseite Ihres Handy-Herstellers.