Homomorphe Kryptierung

20.11.2018, 16:13 Uhr

Datenverschlüsselung auch während Verarbeitung

Daten werden derzeit in der Regel nur verschlüsselt verschickt und gespeichert, jedoch nicht im kryptierten Zustand verarbeitet. Das soll sich mit homomorphen Verschlüsselungsverfahren ändern.

Dave Braines vom IBM-Forschungslabor in Grossbritannien berichtet während des Medientags des IBM-Forschungslabors in Rüschlikon von Fortschritten in der Nutzbarmachung von homomorpher Verschlüsselungsverfahren

(Quelle: Jens Stark / NMGZ)

Daten zu verschlüsseln ist das beste Verfahren, um sie vor allzu neugierigen Augen und Ohren zu schützen. Die Krux dabei: Um die Daten Informationstechnisch verwenden zu können, müssen sie zuvor entschlüsselt werden. Das ist jeweils der Zeitpunkt, bei dem Hacker - oder eine andere neugierige Person - sich ihrer bemächtigen können.

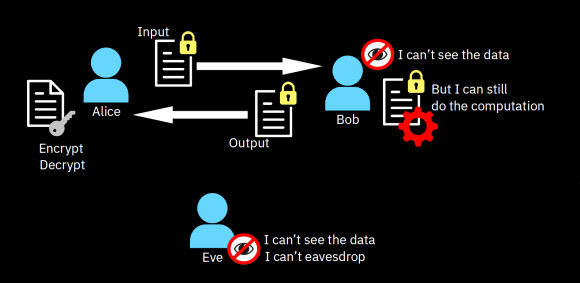

Eine Möglichkeit, diese Lücke zu schliessen, bietet die homomorphe Verschlüsselung. Bei dieser Kryptierungsmethode bleiben die Daten ständig im verschlüsselten Zustand. Der Sender kann dem Empfänger eine verschlüsselte Anfrage schicken, die dieser verarbeiten kann, ohne die Daten vorher entschlüsseln zu müssen. "Der Empfänger bleibt nicht nur in Unkenntnis über die Daten, die er gerade verwendet hat, er hat zudem keine Ahnung, ob er überhaupt Daten des Senders verarbeitet hat", erklärt Dave Braines, CTO und zuständig für Emerging Technologies am IBM-Forschungslabor in Grossbritannien, während des Medientags des IBM-Labors in Rüschlikon bei Zürich.

Als Beispiel nennt er die Anfrage an ein Krankenhaus. "Als Patient möchte ich Daten über meine Diagnose anfragen, ohne dass jeder im Krankenhaus meine Informationen sehen kann", beschreibt Braines das Szenario einer künftigen Anwendungsmöglichkeit von homomorpher Kryptierung. Im gleichen Atemzug weist er darauf hin, dass heute nicht nur jeder im Spital, der Zugang zu den Patientendaten hat, diese einsehen kann, sondern auch jeder, dem gestohlene Daten in die Hände fallen. Da bei der homomorphen Verschlüsselung die Informationen in jeder Phase verschlüsselt bleiben, könnte hier künftig eine heikle Sicherheits- und Datenschutzlücke geschlossen werden.

Noch zu rechenintensiv

Das Verfahren wurde bereits 2009 entwickelt. Allerdings haperte es bislang an der Umsetzung in der Praxis, da homomorphe Verschlüsselung gewaltige Rechenleistung erfordert. "Das Verfahren benötigte anfangs 100 Billionen Mal mehr Computing-Power als die Verarbeitung unverschlüsselter Daten", meint Braines. Allerdings habe man in der Zwischenzeit neue Algorithmen entwickelt, die den Rechenhunger des Verfahrens etwas gezügelt hätten. "Zudem haben auch Hardware-Verbesserungen laut dem Moorschen Gesetz dazu geführt, dass wir nun mit der homomorphen Kryptografie in eine Anwendbarkeits-Phase kommen", hofft der IBM-Forscher. "Wir haben es inzwischen geschafft, dass das Verfahren 1000 Mal mehr Rechenleistung benötigt als die Verarbeitung unverschlüsselter Daten", berichtet er.

Trotzdem gebe es noch viel zu tun, bis homomorphe Kryptierung im Gesundheits- oder Finanzwesen zur allgemeinen Praxis werde. Einerseits arbeite man noch an einer weiteren Verbesserung der Algorithmen, andererseits bemühe sich die Industrie um eine Standardisierung. Schliesslich stehe man bei der Technik noch auf der Stufe einer "Assemblersprache" und arbeite daran, Programmierschnittstellen zu schaffen, um das Verfahren in bestehende Prozesse einbinden zu können. "Wir befinden uns deshalb gerade an einem Wendepunkt", meint Braines in Bezug auf die beschriebene Verschlüsselungstechnik. Er erwartet daher, dass erste Praxistests mit Legacy-Daten ab 2020 durchgeführt werden können.