Browser

13.12.2017, 09:04 Uhr

Firefox: NoScript Add-on benötigt neue Berechtigungen

Das Skript-Verwaltungs-Add-on NoScript fordert seltsame neue Berechtigungen ein. Was hat es damit auf sich?

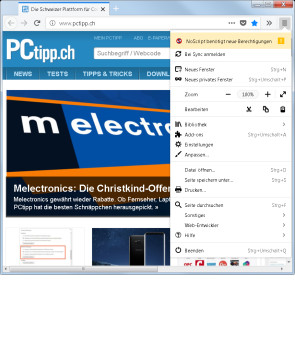

Im Firefox kündigt sich bei NoScript-Nutzern oben rechts in Form eines Ausrufezeichens die Anfrage für neue Berechtigungen an. Klickt man drauf, erklärt das Add-on, dass es in Zukunft Dateien herunterladen und die Download-Chronik lesen und verändern dürfen möchte. Mit Abbrechen würde die neue Version nicht installiert, mit Aktualisieren würde man die neue NoScript-Version installieren und ihr diese Berechtigungen erteilen.

Es sind besonders die sicherheitsbewussten Anwender, die NoScript benutzen (Gründe: siehe die zwei letzten Absätze). Daher ist es kein Wunder, dass gerade diese davor

zurückschrecken, dem Add-on das Herunterladen von Dateien und den lesenden und sogar schreibenden Zugriff auf die Download-Chronik zu erlauben. Wozu braucht die neue NoScript-Version diese Rechte? Soll man sie ihr zugestehen?

NoScript-Entwickler Giorgio Maone hat im Produktforum mit den Nutzern diskutiert und ihnen dies zu erklären versucht. Inzwischen ist auch ein Blogbeitrag (in Englisch) von ihm zu diesem Thema online. Wie alle anderen Add-on-Entwickler musste auch er auf den neuen WebExtensions-Standard umsteigen, weil Add-ons nach altem Standard seit Firefox-Version 57 (Quantum) blockiert werden (PCtipp berichtete).

Im Blogbeitrag erklärt er zunächst, dass er sich etwas über den Aufschrei der Nutzer wundere. Denn die Add-ons nach altem Standard hätten deutlich mehr und weitaus gefährlichere Berechtigungen gehabt. Einem böswilligen Add-on-Entwickler wäre es theoretisch sogar möglich gewesen, sämtliche Daten vom Nutzer-PC abzuziehen oder die Festplatte zu formatieren. In der NoScript-Version 10 war auch schon die Berechtigung zum Prüfen des Internetverkehrs erforderlich, denn ohne dieses Recht könnte NoScript seinen Job logischerweise nicht erfüllen.

Dass NoScript jetzt auch den Download-Zugriff will, hat allerdings sehr triviale Gründe: Es ist nur der Zugriff auf die Download-Schnittstelle für Firefox-Erweiterungen. Dies wird benötigt, weil NoScript jetzt (wieder) die Möglichkeit bietet, Einstellungen zu exportieren und danach wieder zu importieren. Der Export der Daten und das Speichern der Einstellungsdatei verhält sich im Webbrowser technisch gesehen wie ein Download. Und genau hierfür braucht NoScript die von ihm angefragten Rechte. Der Download von Dateien kann damit übrigens nicht heimlich erfolgen, sondern zeigt immer noch einen Download-Dialog an, bei dem User den gewünschten Speicherort der Einstellungsdatei wählen kann. Unterm Strich nimmt sich NoScript in der WebExtensions-Version insgesamt weniger Rechte heraus als früher. Die müssen aber vom User entsprechend genehmigt werden.

Ausserdem sei es so, dass auch die neuen «WebExtensions» durch die Betreiber der Mozilla-Add-on-Plattform geprüft würden. Hierbei untersuche man bei Add-on-Updates besonders die Code-Unterschiede zu früheren Versionen. Wenn ein Add-on neue Berechtigungen verlange, werde besonders kritisch geprüft, ob diese wirklich nur für den angegebenen Zweck verwendet würden. Maone betont am Schluss auch, NoScript sei ein Standardbestandteil des Tor Browsers, der für anonymes Surfen benutzt wird. Bei ihm handle es sich um eins der am kritischsten geprüften Programme überhaupt. Würden die Tor-Browser-Entwickler dem NoScript-Add-on nicht trauen, wäre es nicht in deren Produkt enthalten.

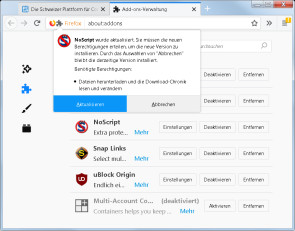

Unser Fazit: Wenn Sie NoScript benutzen, erlauben Sie ihm die neuen Tricks und klicken Sie in diesem Fall auf Aktualisieren. Das Exportieren/Importieren von Einstellungen ist danach über die Add-on-Verwaltung (Firefox-Menü/Add-ons/Erweiterungen) verfügbar, indem Sie bei NoScript auf Einstellungen klicken.

Was macht NoScript? Das Add-on versetzt den User in die Lage, sehr genau festlegen zu können, welchen Domains («example.com») oder Subdomains («irgendwas.example.com») das Ausführen von JavaScript und sonstigen aktiven Inhalten gestattet sei. Richtig benutzt kann dies vor so genannten Drive-By-Infektionen schützen, da der eigentliche Schadcode meistens auf einem anderen Server liegt, als jenem, den man gerade angesurft hat.

Was sind Drive-By-Infektionen? Angreifer klappern Webseiten laufend nach möglichen Schwachstellen ab. Das können auch Schwachstellen in von extern eingebetteten Objekten wie Multimediadiensten, Analysetools oder Werbekanälen sein. Ist eine Lücke gefunden, schleusen sie über diese ein kleines Code-Schnipsel ein, das wiederum auf den Schadcode zugreift, den sie auf einem anderen Server präpariert haben. Wenn ein User mit einem verwundbaren Browser auf die Webseite surft, kann sich das Script ausführen und in der Folge einen Trojaner oder einen sonstigen Schädling auf dem PC des Nutzers installieren.