Schadsoftware per Mail greift auch Macs an

So erfolgt der Angriff

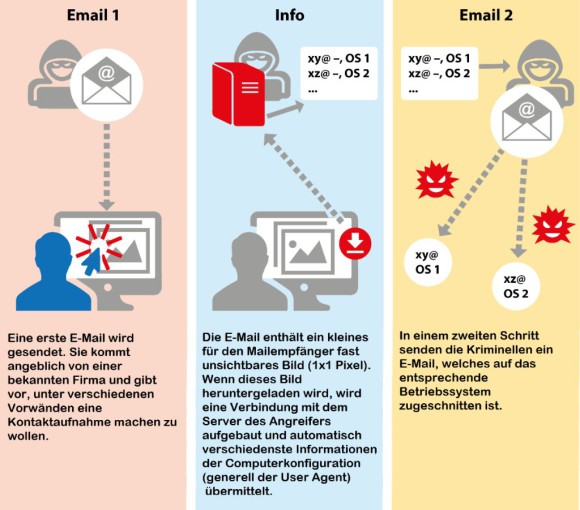

Um nun die E-Mails gezielt zu versenden und das Betriebssystem eines bestimmten Opfers zu eruieren, versuchen die Kriminellen in einem ersten Schritt ein unverdächtiges E-Mail zu senden, das diese Information automatisch an den Angreifer sendet. Auch dieser Typ E-Mail kommt angeblich von einer bekannten Firma und gibt vor, unter verschiedenen Vorwänden eine Kontaktaufnahme machen zu wollen. Das E-Mail enthält einen kurzen Text oder in anderen Fällen nur die Kontaktdaten der vorgegaukelten Firma.

Die E-Mail enthält in Wirklichkeit aber ein kleines für den Mail-Empfänger fast unsichtbares Bild (1x1 Pixel). Wenn dieses Bild heruntergeladen wird (was abhängig von der E-Mail Konfiguration auch automatisch geschehen kann), wird eine Verbindung mit dem Server des Angreifers aufgebaut, auf welchem das Bild abgespeichert ist, und automatisch verschiedenste Informationen der Computerkonfiguration, unter anderem auch Informationen zum verwendeten Betriebssystem (generell der User Agent), übermittelt. Die Kriminellen erhalten so die Möglichkeit, die E-Mail-Adresse mit der Computerkonfiguration in Verbindung zu bringen. In einem zweiten Schritt senden sie ein E-Mail , welches auf das entsprechende Betriebssystem zugeschnitten ist.

Die E-Mail enthält in Wirklichkeit aber ein kleines für den Mail-Empfänger fast unsichtbares Bild (1x1 Pixel). Wenn dieses Bild heruntergeladen wird (was abhängig von der E-Mail Konfiguration auch automatisch geschehen kann), wird eine Verbindung mit dem Server des Angreifers aufgebaut, auf welchem das Bild abgespeichert ist, und automatisch verschiedenste Informationen der Computerkonfiguration, unter anderem auch Informationen zum verwendeten Betriebssystem (generell der User Agent), übermittelt. Die Kriminellen erhalten so die Möglichkeit, die E-Mail-Adresse mit der Computerkonfiguration in Verbindung zu bringen. In einem zweiten Schritt senden sie ein E-Mail , welches auf das entsprechende Betriebssystem zugeschnitten ist.