Hintergrund Ransomware

02.12.2021, 07:33 Uhr

Reine Erpressung

Angriffe mit Ransomware sind derzeit die wohl grösste Bedrohung für Unternehmen und Organisationen jeder Grösse. Auch wenn die Lage ernst ist, gibt es doch eine Reihe von wirksamen Schutzmassnahmen gegen die Attacken mit Erpressungs-Software.

Derzeit vergeht kaum ein Tag ohne Berichte über «gelungene» Cyberattacken mit Ransomware. Und die Einschläge kommen immer näher: Zunehmend sind auch Schweizer Firmen und Organisationen betroffen. Sei es der Versandhändler Digitec Galaxus, der Vergleichsdienst Comparis, das Genfer Pflegeheim, die Pallas-Kliniken oder der Pharmazulieferer Siegfried, der Technologiekonzern Saurer, die Neuenburger Kantonalbank, das Casinotheater in Winterthur oder ganze Gemeinden wie Rolle und Montreux: Sie alle haben mehr oder weniger schwere Angriffe mit Erpresser-Software erlitten.

Wie sehr Schweizer Firmen tatsächlich ins Visier von Ransomware-Cyberkriminellen geraten, ist schwer festzumachen. Denn die unterschiedlichen Statistiken lassen teils widersprüchliche Interpretationen zu. So zeigt die Studie «The State of Ransomware 2021» von Sophos mit weltweit 5400 teilnehmenden IT-Entscheidern, darunter 100 aus der Schweiz, dass im Vergleich zum globalen Durchschnitt helvetische Firmen häufiger angegriffen werden. Auf die Frage, ob sie bereits Opfer einer Ransomware-Attacke geworden seien, antworteten 46 Prozent der Schweizer IT-Verantwortlichen mit «ja». Weltweit bejahten «nur» 37 Prozent diese Frage.

Es kann somit davon ausgegangen werden, dass die Schweiz ein begehrtes Ziel ist, da sie als wohlhabend gilt. Diese Einschätzung teilt auch Candid Wüest, der bei Acronis die Forschungsabteilung «Cyber Protection Research» leitet, gegenüber Computerworld: «Die Schweiz ist ein verhältnismässig reiches Land, mit starkem Mittelstand und vielen Firmen, welche von digitalen Prozessen abhängig sind.» Diese Voraussetzung mache es zu einem interessanten Ziel für die Angreifer, meint er und untermauert die Aussage mit den Telemetriedaten von Acronis. Diese zeigten, dass im ersten Quartal 2021 8 Prozent der in Europa geblockten Ransomware-Angriffe in der Schweiz erfolgten. Damit komme unser Land auf Rang 4, führt Wüest weiter aus und berichtet, dass die Rate im zweiten Quartal sogar auf 8,5 Prozent geklettert sei.

Mit Blauem Auge

Doch es gibt auch Lichtblicke: So zeigen Statistiken von IT-Sicherheitsfirmen wie Eset und Check Point, dass die Schweiz nicht im gleichen weltweiten Ausmass von Ransomware-Angriffen betroffen ist oder wie Deutschland und Italien. So stellt Check Point fest, dass im Jahr 2021 global durchschnittlich 1 von 61 Unternehmen oder 1,6 Prozent jede Woche von Ransomware betroffen sind – ein Anstieg um 9 Prozent gegenüber 2020. Im Vergleich hierzu werden Schweizer Organisationen weniger schwer in Mitleidenschaft gezogen. Laut den Zahlen des Cybersecurity-Spezialisten werden derzeit hierzulande 0,7 Prozent der Firmen wöchentlich von Ransomware heimgesucht, das entspricht 1 von 143 Unternehmen. In den unmittelbaren Nachbarländern ist das Risiko für Organisationen doch grösser, Opfer von Angriffen mit Verschlüsselungs-Malware zu werden. So liegt die entsprechende Rate in Deutschland bei 1,6 Prozent, in Österreich bei 1,4 Prozent, in Italien bei 1,9 Prozent und in Frankreich bei 1,8 Prozent.

Über die Gründe können nur Vermutungen angestellt werden. So kann wohl davon ausgegangen werden, dass sich die Investitionen in Cybersecurity hierzulande doch auszahlen. Dies bestätigt zumindest Thorsten Urbanski, der bei Eset die Kommunikationsabteilung für den DACH-Raum leitet. Die Schweiz habe allerorten stark in IT-Security investiert. «Insofern wundert es nicht, dass die Zahlen fast marginal klein sind», ergänzt er.

Schliesslich sind Hacker auch bequem: Solange es Organisationen und Firmen in anderen Ländern gibt, die weniger gut geschützt sind, werden diese angegriffen, selbst wenn dort in Sachen Lösegeld weniger zu holen ist. Dieses Grundverhalten bestätigt auch Wüest. «Viele Cyberkriminelle sind noch immer opportunistisch unterwegs, das heisst, es wird das ganze Internet nach ungepatchten Servern oder schwachen Passwörtern durchsucht, ohne sich auf ein Land zu fokussieren», so seine Erfahrung.

Bewusstsein steigt

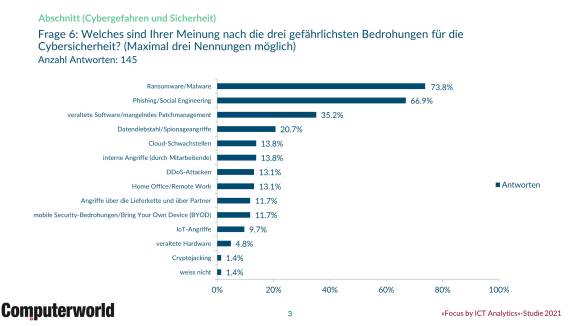

Die Schweizer Firmen sind sich jedenfalls der Gefahr durchaus bewusst. Dies zeigt die 2021 von Computerworld durchgeführte «Focus by ICT Analytics»-Studie eindrücklich. Denn für die befragten Schweizer ICT-Verantwortlichen stellt «Ransomware/Malware» mit Abstand die gefährlichste Bedrohung dar. Ganze 73,8 Prozent sahen Angriffe mit Erpresser-Software als eine der grössten Gefahren an, wobei Mehrfachnennungen möglich waren (vgl. Grafik unten). Ebenfalls von vielen als Bedrohung für die eigene Cybersicherheit wahrgenommen werden «Phishing/Social Engineering» mit 66,9 Prozent. Allerdings handelt es sich hier um Methoden, mit denen unter anderem auch Ransomware in der Unternehmensinformatik platziert wird.

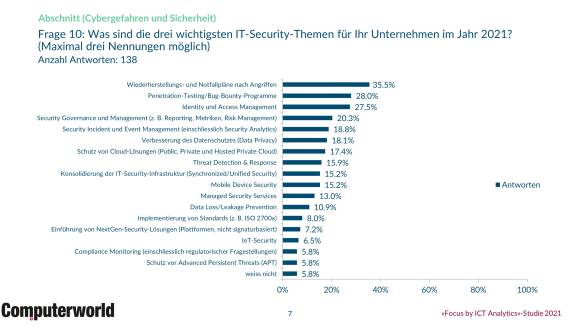

Die grössere Awareness der Schweizer IT-Verantwortlichen spiegelt sich zudem in den Antworten auf die Frage wider, welche IT-Security-Themen für das laufende Jahr am wichtigsten sind. Hier votierten mit 35,5 Prozent die meisten Befragten für das Einrichten von «Wiederherstellungs- und Notfallplänen nach Angriffen» als bedeutendstes Security-Thema (vgl. Grafik). Auch dies kann als Reaktion auf die zunehmende Gefahr durch Ransomware gewertet werden.

Ransomware macht Hacker reich

Die Attacken mit Erpressungs-Software scheinen sich für die Cyberkriminellen auszuzahlen. Denn die Lösegeldeinnahmen steigen exorbitant. So halten das «Unit 42 Threat Intelligence Team» von Palo Alto Networks und das «Crypsis Incident Response Team» in ihrem gemeinsam verfassten «Unit 42 Ransomware Threat Report» fest, dass das durchschnittlich gezahlte Lösegeld für Unternehmen von 115 123 Dollar im Jahr 2019 auf 312 493 Dollar im Jahr 2020 gestiegen ist. Dies entspricht einem Anstieg von 171 Prozent. Darüber hinaus verdoppelte sich das höchste gezahlte Lösegeld von 5 Millionen Dollar (2019) auf 10 Millionen Dollar (2020).

In der Zwischenzeit wurden die Cyberkriminellen immer gieriger. Von 2015 bis 2019 lag die höchste Lösegeldforderung bei 15 Millionen Dollar, im Jahr 2020 stieg sie auf 30 Millionen Dollar. Durchschnittlich lagen die Lösegeldforderungen im vergangenen Jahr bei 847 344 Dollar. Cyberkriminelle wissen also, dass sie mit Ransomware gutes Geld verdienen können, und werden mit ihren Forderungen dreister.

“Bei ungefähr zwei Drittel aller aktuellen Ransomware-Vorfälle wird versucht, vor dem Verschlüsseln Daten zu stehlen„

Candid Wüest, Acronis

Massive Kollateralschäden

Doch die reinen Lösegeldzahlungen, die Firmen eigentlich unterlassen sollten, sind nur ein Teil der Kosten, die Ransomware-Attacken verursachen. Viel dramatischer sind die Schäden, die den Firmen zusätzlich entstehen, etwa durch verlorene Produktivität und zusätzliche Personalkosten oder durch den entgangenen Umsatz. Gemäss Cybersecurity Ventures ist der Schaden, den Ransomware-Angriffe global verursachen, in den letzten Jahren stetig gewachsen, und zwar von 5 Milliarden Dollar im Jahr 2017 auf 8 Milliarden Dollar 2019 und auf 11,5 Milliarden Dollar im letzten Jahr. Für 2021 wird eine erneute Zunahme auf 20 Milliarden Dollar erwartet. In nur vier Jahren hat sich die Schadenssumme somit vervierfacht!

Was dies für die einzelnen Firmen bedeutet, zeigt die bereits erwähnte Ransomware-Studie von Sophos auf. Die IT-Security-Spezialisten rechnen für 2021 pro Unternehmen mit durchschnittlich 1,85 Millionen Dollar Wiederherstellungskosten nach einem Angriff mit Erpresser-Software. Auch diese Kosten haben sich gemäss Sophos im Vergleich zu 2020 mehr als verdoppelt. Kleines Trostpflästerchen für Schweizer Firmen: Sie müssen mit durchschnittlich 1,43 Millionen Franken Kosten rechnen und so also etwas weniger für die Folgen aufwenden als der globale Durchschnitt.

Zwei- bis dreifache Erpressung

Die doch wahrnehmbare IT-Security-Aufrüstung der Unternehmen hat mittlerweile aufseiten der Cyberkriminellen dazu geführt, dass einerseits die Erpressungsmethoden immer raffinierter und die Verarbeitungswege immer ausgefeilter werden. Andererseits nehmen Angriffe ab, bei denen «nur» Daten verschlüsselt werden. Ein Grund ist hier, dass dies den Angreifern je länger, je weniger gelingt. So zeigen Daten von Sophos, dass es den Hackern mittlerweile bei 54 Prozent der mit Ransomware angegriffenen Firmen auch gelingt, Daten zu verschlüsseln. 2020 lag diese «Erfolgsquote» gemäss Sophos noch bei 73 Prozent. Entsprechend passen die Cyberkriminellen ihre Strategie an. Denn die Zahl jener betroffenen Organisationen, die ohne Verschlüsselung der Unternehmensdaten erpresst werden, stieg gemäss Sophos von lediglich 3 Prozent im Jahr 2020 auf 7 Prozent im laufenden Jahr.

Tatsächlich beobachten IT-Security-Experten seit einiger Zeit, dass Ransomware-Angriffe abnehmen, bei denen nur Daten verschlüsselt werden. Vielmehr verschaffen sich die Cyberkriminellen ein weiteres «Pfand», um von den betroffenen Unternehmen Lösegeld zu fordern. So werden in vielen Fällen zuerst die Daten gestohlen, bevor sie verschlüsselt werden. Die Taktik dahinter: Zahlt das Opfer nicht für die Entschlüsselung der Daten, weil es zum Beispiel eine effiziente Wiederherstellungsstrategie implementiert hat, wird es damit erpresst, dass die zuvor gestohlenen, meist höchst sensiblen oder anderweitig wertvollen Daten veröffentlicht werden, falls kein Lösegeld fliesst. Diese «Doxing» genannte Methode (Verkürzung von «Double Extortion», was mit «doppelter Erpressung» übersetzt werden kann) hat mittlerweile grössere Verbreitung gefunden. So hatten gemäss den Statistiken von Check Point im letzten Jahr 40 Prozent der neu entdeckten Ransomware-Familien den Datenklau fest in ihren Angriffsprozess eingebaut.

“Wir hatten schon Fälle, in denen die Angreifer dem gehackten Zulieferer empfahlen, eine ‹Lösegeld-Sammelaktion› bei seinen Kunden zu starten„

Mathias Fuchs, InfoGuard

Den Trend bestätigen auch die von Computerworld befragten Branchen-Experten. «Bei ungefähr zwei Drittel aller aktuellen Ransomware-Vorfälle wird versucht, vor dem Verschlüsseln Daten zu stehlen», berichtet Wüest von Acronis. Denn diese doppelte Erpressung sei auch dann wirksam, wenn das Unternehmen über ein funktionierendes Backup-Konzept verfüge, ergänzt er erklärend. Deshalb setze sich diese Methode immer mehr bei den Cyberkriminellen durch. Auch Mathias Fuchs, Head of Investigations & Intelligence beim Baarer IT-Security-Dienstleister InfoGuard, bestätigt den Trend. Die Praxis zeigt allerdings, dass Grossfirmen eher das Opfer von Doxing-Angriffen werden als KMU. «Unserer Erfahrung nach hängt es stark von der Grösse des Zielopfers ab. Bei ungefähr 60 bis 80 Prozent der KMU werden keine Daten gestohlen. Bei grösseren Unternehmen, ca. ab 1000 Mitarbeitenden, hingegen ist dies bei etwa 5 bis 10 Prozent der Fall», führt Fuchs aus. Oder umgekehrt ausgedrückt: Bei bis zu 95 Prozent der Angriffe auf Grossunternehmen werden auch Daten entwendet.

Doch beim schlichten Doxing scheinen es die Cyberkriminellen nicht zu belassen. Vermehrt werden sogar Angriffe mit Dreifach-Erpressung beobachtet. Besonders wenn die Veröffentlichung der gestohlenen Daten Kunden und Partner kompromittiert, können auch diese von den Hackern erpresst werden. Ein Paradebeispiel ist der Ransomware-Angriff auf die finnische psychiatrische Klinik Vastaamo. Hier wurde nicht nur Lösegeld von der Gesundheitseinrichtung gefordert. Mithilfe der zuvor gestohlenen Krankendaten, zu denen Therapieprotokolle gehörten, wurde auch von den einzelnen Patienten Lösegeld gefordert. Ein weiteres berüchtigtes Beispiel war im April 2021 der Angriff auf den taiwanischen Notebook-Zulieferer Quanta. Nachdem dieser die von den Cyberkriminellen geforderte Lösegeldsumme in Höhe von 50 Millionen Dollar offenbar nicht zahlte, erpressten die Hacker mit Apple einen der Quanta-Partner. Sie veröffentlichten im Darknet Blaupausen zu einigen Apple-Produkten und forderten den kalifornischen Hersteller auf, die Baupläne «zurückzukaufen».

Selbst in der Schweiz ereignet sich Vergleichbares. «Dreifach-Erpressungen passieren immer wieder in verschiedenen Konstellationen», weiss Fuchs von InfoGuard zu berichten. Am häufigsten werden ihm zufolge Zulieferer gehackt, deren Kundendaten verschlüsselt werden. Anschliessend werden dann die Kunden oft separat erpresst. Dies führt gelegentlich zu ausgefallenen Situationen. «Wir hatten schon Fälle, in denen die Angreifer dem gehackten Zulieferer empfahlen, eine ‹Lösegeld-Sammelaktion› bei seinen Kunden zu starten», berichtet Fuchs.

Daneben versuchen die Täter auch mit zahlreichen zusätzlichen Angriffen im Rahmen einer regelrechten psychologischen Kriegsführung, den Druck weiter zu erhöhen. So wird beobachtet, dass neben den Ransomware-Attacken gleichzeitig auch noch DDoS-Angriffe (Distributed Denial of Service) auf Firmen gestartet werden. Eine weitere Form der Machtdemonstration der Hacker manifestiert sich in sogenanntem «Print Bombing». Dabei kapern die Kriminellen alle Drucker im Unternehmen und geben auf diesen ihre Lösegeldforderung aus.

Ransomware als Dienstleistung

Doch nicht nur bei den Methoden kann eine Ausweitung und eine Professionalisierung beobachtet werden, auch die Hacker selbst setzen auf immer ausgefeiltere Arbeitsteilung. Urbanski von Eset berichtet davon, dass die Kriminellen ganze Geschäftsmodelle aus illegalen Praktiken aufbauten. «So kaufen sie zum Beispiel fertige Ransomware und bieten diese als Teil eines ‹Ransomware as a Service›-Pakets (RaaS) an», berichtet er. Dadurch wird der Aufwand für die Angreifer deutlich reduziert. Auf die Folge dieses Trends macht Wüest von Acronis aufmerksam. «Gerade das Ransomware-as-a-Service-Modell erlaubt es hier, auch kleinere Unternehmen profitabel anzugreifen», so Wüest.

In diesem Zusammenhang berichtet Roman Stefanov, Head of Cybersecurity Sales bei Cisco Schweiz, von einer ganz neuen Entwicklung, dem «Compromise as a Service» (CaaS). «Diese Angebote richten sich an Ransomware-Betreiber, die Erpressungsangriffe starten wollen, ohne sich zunächst Zugang zu den Netzwerken verschaffen zu müssen, auf die sie abzielen», meint Stefanov und fügt an, dass die Personen, die diese Angebote verkauften, inzwischen als «Erstzugangs-Broker» bezeichnet würden. «Denn sobald sie diese Zugriffsmöglichkeiten geschaffen haben, versuchen sie, die Ransomware nicht selbst einzusetzen, sondern die Zugänge anderen Bedrohungsakteuren zu verkaufen, damit sie für weitere Angriffe genutzt werden können», führt er weiter aus. Dies sei denn auch für viele Ransomware-Betreiber ein attraktives Geschäftsmodell, da sie sich nicht mehr darum kümmern müssten, wie sie Zugang erhielten, ergänzt Stefanov. «Sie können ihn einfach kaufen, was die Einstiegshürde erheblich senkt und auch den Prozess der Ransomware-Bereitstellung vereinfacht», sagt er.

“Machen Sie einen Angriff auf Ihr Unternehmen für den Angreifer zu anspruchsvoll, um attraktiv zu sein „

Roman Stefanov, Cisco

Über die Lieferkette

Ein weiterer, besonders effektiver Verbreitungsweg für Ransomware, der sich in letzter Zeit besonderer Beliebtheit in Hackerkreisen erfreut, ist der Angriff über die Lieferkette. Bestes Beispiel war hier die Attacke über den US-IT-Dienstleister Kaseya, dessen IT-Management-Software mit Ransomware verseucht wurde. Da viele Managed Service Provider das Programm für die Verwaltung der Kunden-IT nutzten, waren schlussendlich zahlreiche Unternehmen betroffen. Wohl am schlimmsten traf es in diesem Zusammenhang die schwedische Supermarktkette Coop, deren Kassensystem lahmgelegt wurde.

Einen solchen Multiplikations-Effekt zu erzielen, ist natürlich für eine Hackerbande das Nonplusultra und daher sehr erstrebenswert. «Seit diesem Jahr konnte ein vermehrter Fokus auf Service Provider und MSPs festgestellt werden», beobachtet daher Wüest von Acronis. «Einmal infiltriert, ermöglicht diese Methode es den Angreifern, über den MSP auf alle Endkunden zu springen und so den möglichen Profit zu multiplizieren», fügt er an und warnt generell vermehrt vor Supply-Chain-Angriffen. Gerade das besondere Vertrauen, das ein IT-Dienstleister geniesse, werde so ausgenutzt, gibt Wüest zu bedenken.

Allerdings sind derartige Attacken eher komplex, sodass Stefanov von Cisco doch auch beruhigende Worte findet. «Solche Angriffe dürften kaum zunehmen, da der Aufwand doch erheblich ist und der IT-Dienstleister sich schützen kann», gibt er zu bedenken. Ein Angreifer müsse nämlich immer noch ein Netzwerk durchqueren und sich seitlich bewegen, um sein Ziel zu erreichen. Werde Datendiebstahl angestrebt, müsse die Täterschaft zudem die Daten exfiltrieren. Bei all diesen Aktionen würden schliesslich Befehls- und Steuerungsaktivitäten durchgeführt, zählt Stefanov weiter auf, um die Vielzahl der Tätigkeiten zu betonen, welche die Hacker ausführen müssen. «Malware, die mehrere Sicherheitspunkte passiert, kann mit guter Chance erkannt werden», folgert der Security-Experte von Cisco daher.

Zahlreiche Schutzmassnahmen

Wie dramatisch die Situation rund um Ransomware auch sein mag, Unternehmen können sich mittlerweile doch zu einem gewissen Grad vor Attacken mit Erpresser-Software schützen oder zumindest versuchen, die schlimmsten Folgen abzuwenden.

Was in diesem Zusammenhang von praktisch allen Experten neben einer generellen Cyberhygiene wie das Einspielen von Security-Updates empfohlen wird, ist eine gute Backup-Strategie. Aber Achtung: Die Angreifer haben mittlerweile auch dazugelernt und versuchen, die Unternehmensdaten erst dann zu verschlüsseln, wenn sie sichergehen können, dass selbst die Backups Ransomware-verseucht sind. Deshalb sollten Backup-Lösungen zum Einsatz kommen, die offline gehalten werden können. In diesem Zusammenhang wird sogar die gute alte DVD als Backup-Medium wieder aus der Mottenkiste geholt, schliesslich lassen sich die Daten-Backups hier nach dem Brennvorgang kaum mehr verändern.

Ein weiterer Punkt, der den Firmen von allen Experten ans Herz gelegt wird, ist die Einführung von Mehrfach-Authentifizierung. Viele Angriffe werden nämlich initiiert, indem sich die Hacker beispielsweise via RDP (Remote Desktop Protocol) in die Unternehmens-IT einwählen. Sind diese Zugänge nur mit einem Passwort geschützt, das zudem noch kurz und durch maschinelles Pröbeln erraten werden kann, sind Hacker schneller im System und mit Administratorprivilegien versehen, als einem lieb ist.

Generell gilt auch hier, was für alle IT-Security-Aspekte anwendbar ist, nämlich dass Abwehrmassnahmen so ausgeprägt sein sollten, dass Angreifer es vorziehen, andere anzugreifen. «Machen Sie einen Angriff auf Ihr Unternehmen für den Angreifer zu anspruchsvoll, um attraktiv zu sein», rät daher Stefanov von Cisco. Denn «bösartige Akteure werden dorthin gehen, wo das Verhältnis von Belohnung und Risiko für sie am höchsten ist», fügt er an.

“Erfolgreiche Erpressungen ziehen meistens einen Rattenschwanz an weiteren Forderungen hinterher„

Thorsten Urbanski, Eset

Doch was tun, wenn ein Ransomware-Angriff erkannt wird? Bei der Reaktion kommt es auch auf den Zeitpunkt an, an dem die Attacke bemerkt wird. In einer frühen Phase, also bevor Daten verschlüsselt oder gestohlen werden können, ist schnelles Handeln angesagt. Sind dagegen die Informationen und Systeme nicht mehr zugänglich, heisst es, einen ruhigen Kopf zu bewahren und professionelle Hilfe in Anspruch zu nehmen. «Es empfiehlt sich immer, in einem ersten Schritt das Unternehmen vollständig vom Netz zu trennen», rät etwa InfoGuards Fuchs. Wenn die Verschlüsselung noch laufe, sollte zudem der Rechner heruntergefahren werden, da die Software beim Neustart in der Regel nicht wieder starte, empfiehlt er weiter. «Hier besteht jedoch das Risiko, dass Daten, die zum Zeitpunkt des Herunterfahrens gerade verschlüsselt wurden, unwiederbringlich verloren gehen», warnt Fuchs.

Auf Expertenseite ist man sich schliesslich einig, dass betroffene Firmen kein Lösegeld übermitteln sollten. Denn selbst wenn Lösegeld fliesse, sei dies keine Garantie dafür, dass der Spuk vorbei sei, gibt Esets Urbanski zu bedenken. «Erfolgreiche Erpressungen ziehen meistens einen Rattenschwanz an weiteren Forderungen hinterher», fügt er an.

Schliesslich muss sich jeder bewusst sein, dass die Zahlung von Lösegeld die Angreifer stärkt und ihnen Mittel zur Verfügung stellt, mit denen sie ihre eigene bösartige Infrastruktur weiter ausbauen und professionalisieren können, um dann noch perfidere und noch erfolgversprechendere Ransomware-Angriffe fahren zu können.