Lauschangriff auf Exchange-Server

Backdoor seit 2014 aktiv

Den Analysen von Eset zufolge ist die Backdoor seit 2014 aktiv. Neuartig sei an diesem Spionageprogramm, dass in Microsoft Exchange ein schädlicher Transport Agent eingerichtet werde, heisst es. Einmal installiert, verarbeitet dieser sämtliche ein- und ausgehenden E-Mails. Transport Agents werden sonst zum Beispiel als Spam-Filter genutzt.

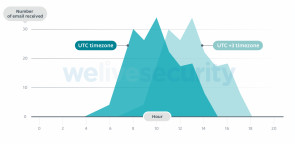

Um Kommandos an das Spionageprogramm zu geben, nutzen die Kriminellen laut Eset manipulierte E-Mails mit PDF- und JPG-Dateien als Anhang. In diesen Dateien wurde mithilfe steganographischer Techniken verborgene Befehle eingebettet.

Turla sei eine der ältesten Cyberspionage-Gruppen mit mehr als einem Jahrzehnt Erfahrung, berichtet die Eset. Die Gruppe konzentriert sich demnach hauptsächlich auf hochkarätige Ziele wie Regierungen, Wirtschaftsunternehmen sowie diplomatische Einrichtungen in Europa, Zentralasien und dem Nahen Osten.

Ruag unter den Opfern

Wichtige Organisationen wie das das Auswärtige Amt der Bundesrepublik Deutschland, das US-Verteidigungsministerium, das Schweizer Rüstungsunternehmen Ruag oder die französische Armee seien von der Turla-Hackergruppe bereits erfolgreich infiltriert worden, heisst es in einer Mitteilung von Eset.

Mit LightNeuron haben es die Cyberspione derzeit offensichtlich auf Aussenministerien und diplomatische Vertretungen in Osteuropa und dem Nahen Osten abgesehen. Ob es noch weitere Ziele gibt, ist gemäss den Eset-Forschern derzeit unklar. Eine Ausweitung der Kampagne auf Westeuropa sei für die Turla-Spionagegruppe allerdings technologisch unproblematisch, so die Einschätzung der Security-Spezialisten.