Cloud-Security im Wandel

17.08.2018, 14:34 Uhr

Die Cloud-Sicherheit erfindet sich neu

Datenschutz, KI und IoT verändern die Cloud – und die Cyberabwehr muss Schritt halten. Besonders schwierig wird dies im Hinblick auf Schatten-IT und mangelnde Datenübersicht.

Die Sicherheitsbedenken von Cloud-Nutzern sind bekannt und sie bestehen seit Jahren: Datenverlust durch Hacker gehört zu den grössten Sorgen in Unternehmen auf der ganzen Welt. Probleme bereiten auch die Schatten-IT durch ungenehmigte Cloud-Dienste und die mangelnde Übersicht darüber, welche Daten eines Unternehmens in Cloud-Anwendungen übertragen werden.

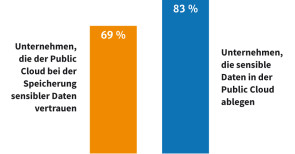

Nichtsdestoweniger berichtet die McAfee-Studie «Navigating a Cloudy Sky» von einem wachsenden Vertrauen in Cloud-Computing. «Obwohl die Zahl an Sicherheitsvorfällen in der Cloud immer weiter steigt, greifen Unternehmen vermehrt auf ‹As a Service›-Angebote zurück», fasst Rajiv Gupta, Senior Vice President der Cloud-Security-Business-Unit von McAfee, den aktuellen Stand zusammen.

Die Basis für mehr Vertrauen in die Cloud bilden diverse IT-Sicherheitslösungen. «Durch die Implementierung von Sicherheitsmassnahmen, die es ermöglichen, wieder Transparenz und Kontrolle über die Daten zu erlangen, können Unternehmen innovative Services nutzen und ihr Geschäft in der Cloud beschleunigen», so McAfee-VP Gupta.

“Obwohl die Zahl an Sicherheitsvorfällen in der Cloud immer weiter steigt, greifen Unternehmen vermehrt auf ‚As a Service‘-Angebote zurück„

Rajiv Gupta, Senior Vice President der Cloud-Security-Business- Unit von McAfee

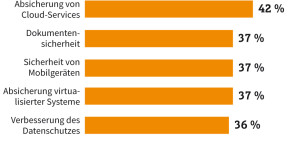

Für Cloud-Sicherheit geben Unternehmen laut McAfee bereits heute rund 27 Prozent ihres IT-Budgets aus und sie planen, diesen Anteil in Zukunft auf 36 Prozent zu erhöhen. Dabei geht es allerdings nicht einfach um mehr Cloud-Sicherheit, sondern es geht um eine neue Strategie und um neue Lösungen für die Absicherung der Cloud. Gründe, warum sich die Cloud-Sicherheit verändern muss, gibt es genügend.

Die DSGVO

Ein Grund für die notwendige Erneuerung der Cloud-Sicherheit liegt in der Datenschutz-Grundverordnung (DSGVO), die seit Mai dieses Jahres neues und unmittelbar anzuwendendes Recht ist.

«Ein Paradigmenwechsel im Datenschutzrecht besteht darin, dass die Datenschutz-Grundverordnung umfassende Dokumentations-, Organisations- und Transparenzpflichten vorsieht», betont Jens Eckhardt, Vorstand Recht & Compliance beim Verband EuroCloud Deutschland_eco e. V.

Aus der Datenschutz-Grundverordnung resultieren neue Pflichten für Cloud-Nutzer und Cloud-Anbieter. «Zwar sieht die DSGVO eine geteilte Verantwortung zwischen Cloud-Nutzern und Cloud-Providern vor, doch zur Verantwortung gezogen werden schlussendlich die Unternehmen, die die Cloud nutzen», bringt Chris Hill die Situation auf dem Punkt. Hill ist Regional Vice President Public Cloud EMEA beim Netzwerksicherheits-Spezialisten Barracuda Networks.

Aus der Datenschutz-Grundverordnung lässt sich ein recht konkreter Fragenkatalog ableiten, den Unternehmen bei Nutzung der Cloud im Auge behalten sollten:

- Gibt es eine Rechtsgrundlage für die Übermittlung der Daten zum Cloud-Provider?

- Sind alle Cloud-Dienste dokumentiert und in das Verzeichnis der Verarbeitungstätigkeiten aufgenommen?

- Sind die Standorte bekannt, an denen die Cloud-Dienste betrieben werden?

- Setzen die Cloud-Provider Massnahmen um, die für eine angemessene Datensicherheit sorgen?

- Können zum Beispiel geeignete Zertifizierungen durch den Cloud-Provider vorgelegt werden?

- Gibt es Vereinbarungen mit dem Cloud-Provider, die die Vorgaben an eine Auftragsverarbeitung nach Artikel 28 DSGVO erfüllen?

- Werden die Daten zuverlässig gelöscht, wenn die Nutzung der Cloud beendet wird oder wenn eine Löschverpflichtung eintritt?

- Können die Daten sicher von einem Cloud-Provider zu einem anderen übertragen werden?

- Sind die Cloud-Dienste belastbar genug?

- Können Manipulationen an Cloud-Daten verhindert werden?

- Gibt es ein Verfahren zur Meldung von Datenschutzverletzungen durch den Cloud-Provider an das Unternehmen und durch das Unternehmen an die Aufsichtsbehörde sowie gegebenenfalls an die Betroffenen?

- Haben die Cloud-Nutzer die Kontrolle über ihre Daten? Gibt es eine zuverlässige Sicht auf den IT-Sicherheitsstatus?

- Sind Sicherheitsmassnahmen für die Identitätskontrolle, das Schwachstellen-Management, die Verschlüsselung und für eine sichere Datenübertragung vorhanden?

«Viele IT-Einkäufer gehen davon aus, dass sie den Betrieb ihrer Infrastruktur effektiv an einen vertrauenswürdigen Dritten auslagern und der Provider sich um alles kümmert. Das ist einfach nicht der Fall», stellt Chris Hill klar. Die Amazon Web Services seien hier zum Beispiel sehr deutlich. Sie erklärten, dass sie sich beim Thema Cloud-Sicherheit lediglich um die Bereiche Berechnung, Speicherung, Datenbank, Netzwerk und globale Infrastruktur einschliesslich Randlage und Verfügbarkeitszonen kümmerten. Für die Sicherheit in der Cloud sei zu 100 Prozent der Kunde verantwortlich – das betreffe «Daten, Anwendungen, Identitätsmanagement, Betriebssystem, Netzwerk- und Firewall-Konfiguration, Netzwerkverkehr, serverseitige Verschlüsselung und clientseitige Daten», so Hill weiter.

«Wir stellen fest, dass gerade grössere Unternehmen Bedenken und entsprechend Fragen haben, wenn es um die Sicherheit in der Cloud geht», berichtet Klaus Gheri, Vice President & General Manager Network Security bei Barracuda. «Unternehmen, die den Umgang mit traditioneller Rechenzentrumsarchitektur gewöhnt sind, müssen bei einem Wechsel in die Cloud, was die Sicherheit betrifft, umdenken», ergänzt er.

Cloud-Nutzer benötigen zusätzliche Lösungen, um die notwendige Transparenz in die Sicherheitsmassnahmen für die Cloud zu bringen, zum einen in die Cloud-Security des Providers, zum anderen in die eigenen Security-Massnahmen im Unternehmen. Ohne ausreichende Transparenz in der Cloud-Sicherheit können Unternehmen den geforderten Datenschutzpflichten nicht nachkommen.

Übergreifende Sicherheit

Cloud-Security muss nicht nur auf neue Compliance-Vorgaben eine Antwort finden. Die Cloud-Nutzung selbst ändert sich, der parallele Einsatz von On-Premise-IT und Cloud (Hybrid-Cloud-Computing) sowie die Nutzung mehrerer Cloud-Services (Multi-Cloud-Computing) wird in den Unternehmen zunehmend Alltag: «Mehrere IDC-Umfragen haben gezeigt, dass die Hybrid Cloud die Realität von heute ist. Zentralisiertes Management für On-Premise, Cloud, Endpunkt und SaaS ist entscheidend für reibungslose und effektive Sicherheit in der Cloud», erklärt Rob Ayoub, Forschungsleiter für Sicherheitsprodukte beim Marktforschungsunternehmen IDC.

Unternehmen müssten die Cybersicherheit für ihre Anwendungen, Daten und Transaktionen in hybriden Cloud- und Multi-Cloud-Umgebungen stabil halten, so der Security-Anbieter Palo Alto Networks. Lediglich 13 Prozent der Sicherheitsexperten gaben in einer Umfrage von Palo Alto Networks an, in der Lage zu sein, eine konsistente Cybersicherheit auf Enterprise-Niveau in ihren Clouds, Netzwerken und Endpunkten aufrechtzuerhalten.

“Zwar sieht die DSGVO eine geteilte Verantwortung zwischen Cloud-Nutzern und Cloud-Providern vor, doch zur Verantwortung gezogen werden schlussendlich die Unternehmen, die die Cloud nutzen„

Chris Hill, Regional Vice President Public Cloud EMEA bei Barracuda Networks

Annähernd die Hälfte (49 Prozent) der befragten Unternehmen nutzen unterschiedliche, segmentierte Ansätze zur Cybersicherheit. Allerdings wünschen sich die Unternehmen in allen Bereichen die gleiche konsistente Sichtbarkeit und Kontrolle über die Security.

«Die Einführung der Cloud wird befeuert durch den Wunsch nach einem agileren, innovativen digitalen Geschäftsbetrieb, an dem sich die Cybersicherheit orientieren muss. Dies ist entscheidend, denn für Cybersicherheitsfachleute kann es oft schwierig sein, hier Schritt zu halten. Damit Cybersicherheit so agil wie die geschäftlichen Anforderungen sein kann, müssen die Sicherheitsverantwortlichen die Cybersicherheit in allen Umgebungen, einschliesslich Cloud- und Multi-Cloud-Umgebungen, fest und konsistent unter Kontrolle halten», kommentiert Greg Day, Vice President und Regional Chief Security Officer für die EMEA-Region bei Palo Alto Networks. «Die Cloud verändert die Art und Weise, wie IT konsumiert wird, und wird auch die Art und Weise verändern, wie Cybersicherheit genutzt wird.»

An die Stelle der Insellösungen für lokale IT und Cloud sowie für die verschiedenen Cloud-Dienste müssen durchgehende, einheitliche Cloud-Security-Plattformen treten. Diese benötigen Schnittstellen zu den verschiedenen Security-Lösungen im Netzwerk und in den Clouds, um ein zentrales Security-Management zu ermöglichen.

Edge-Computing als Ergänzung

Die enorme Datenmenge im Internet der Dinge (IoT), der Wunsch nach Echtzeit-Analysen und die oftmals unzureichende Internetbandbreite haben dazu geführt, dass Datenanalysen nicht mehr unbedingt in der Cloud ausgeführt werden, sondern «am Rand des Netzwerks» (Edge-Computing), also in der Nähe der Geräte und Sensoren.

«Einfache Geräte hinter dem Netzwerkrand sind meist weniger anfällig für Sicherheitsbedrohungen. Andererseits bietet eine verteilte IT-Infrastruktur oft mehr Geräte und Zugangspunkte und damit auch mehr Angriffsfläche. Der Schutz der Endpunkte ist daher beim Edge-Computing sehr wichtig. Es muss das Bewusstsein dafür geschärft werden, dass es unverzichtbar ist, jedes einzelne mit dem Netzwerk verbundene Gerät und jeden Endpunkt zu schützen», erläutert Chris Hill von Barracuda Networks.

Security-Konzepte, die sich auf die Absicherung der Cloud konzentrieren, müssen sich dieser neuen Realität stellen. Aufgaben, die bis vor Kurzem noch als Cloud-Service angesehen und abgesichert wurden, wandern im Internet of Things zurück auf die Endgeräte und die Edge-Geräte. Entsprechend müssen Security-Lösungen neben der Cloud auch das Edge-Computing berücksichtigen.

“Ein Paradigmenwechsel im Datenschutzrecht besteht darin, dass die DSGVO umfassende Dokumentations-, Organisations- und Transparenzpflichten vorsieht„

Dr. Jens Eckhardt, Vorstand Recht & Compliance EuroCloud Deutschland_eco e. V.

Die IoT-Daten und die Analyseergebnisse müssen an jedem Ort geschützt sein, unabhängig davon, ob die Analysen nun in der Cloud oder auf Netzwerkgeräten stattfinden. Es ist nicht zu erwarten, dass die Datenanalysen im IoT nur noch über Edge-Computing erfolgen, zumindest die geräteübergreifenden Auswertungen und die Archivierung der Daten werden im Internet der Dinge eine Aufgabe der Cloud bleiben.

Cloud-Security muss deshalb um Edge-Security erweitert werden, für den Erfolg ist dabei ein Zusammenspiel der Sicherheitslösungen von entscheidender Bedeutung.

Mehr Intelligenz

Eine weitere Entwicklung im Cloud-Computing bleibt für die Sicherheit ebenfalls nicht ohne Folgen: Mit der steigenden Nutzung von Cloud-Services wächst der Bedarf, das Cloud-Management zu automatisieren, um etwa auf Lastspitzen schneller reagieren zu können. Die Cloud-Automatisierung ist inzwischen so weit fortgeschritten, dass zum Beispiel Oracle bereits autonome Cloud-Services auf den Markt gebracht hat. Zu den autonomen Fähigkeiten dieser Cloud-Dienste gehören der automatisierte Betrieb (Self-Driving), die automatische Sicherheit (Self-Securing) und die automatische Fehlerbehebung (Self-Reparing).

“Wir stellen fest, dass gerade größere Unternehmen Bedenken und entsprechend Fragen haben, wenn es um die Sicherheit in der Cloud geht„

Klaus Gheri, Vice President & General Manager Network Security bei Barracuda Networks

«Die Integration von Künstlicher Intelligenz und Machine Learning in diese Cloud-Dienste wird Unternehmen dabei helfen, ihre Innovationsfähigkeit zu optimieren», versichert Amit Zavery, Executive Vice President of Development, Oracle Cloud Platform.

Auch die Cloud-Sicherheit kann von Künstlicher Intelligenz und Machine Learning profitieren – und muss es auch, um automatisierte Cloud-Dienste schützen zu können. «Unternehmen können Big-Data-Risikoanalysen und maschinelles Lernen durchführen, um Bedrohungen schneller zu stoppen. Und sie können in der Cloud auf unbegrenzte Rechenkapazitäten zugreifen, um Präventionsmassnahmen umfassend durchzusetzen. Entscheidend ist, dass all dies in dem erforderlichen digitalen Tempo erfolgt, um Risiken zu erkennen und Angriffe zu verhindern, die das Vertrauen in die digitale Welt untergraben», erklärt dazu Greg Day von Palo Alto Networks.

Die Cloud-Sicherheit muss sich also der Herausforderung stellen, transparenter, übergreifender und intelligenter zu werden. Passende Lösungen sind auf dem Markt verfügbar, Sicherheitsdienstleister bieten sich an, die Cloud-Sicherheitskonzepte zu optimieren. Die digitale Transformation basiert nicht nur auf der Cloud, sie verändert die Cloud auch – und die Art und Weise, wie wir sie nutzen.

Im Gespräch mit Kai Grunwitz von NTT Security

Wie sehen die Herausforderungen bei Cloud-Security aus und welche Bedeutung haben die Datenschutz-Grundverordnung und Compliance-Vorgaben? com! professional spricht darüber mit Kai Grunwitz, Senior Vice President EMEA beim IT-Sicherheits-Dienstleister NTT Security.

Computerworld: Welche aktuellen Bedrohungen der Cloud-Sicherheit sehen Sie?

Kai Grunwitz: Zu den neuen Risiken gehören nach unserer Auffassung Data-Analytics-Projekte in der Cloud (SaaS). Hier kann ein unautorisierter Zugriff auf Daten durch Service- beziehungsweise Infrastruktur-Provider erfolgen. Das kann selbst dann der Fall sein, wenn Daten durch Key-Management-Services (KMS) geschützt sind, der Key aber nicht selber verwaltet werden kann, was ja der Standardfall ist.

Bei Anbietern aus den USA kann der Zugriff auf Daten behördlicherseits mit einem «National Security Letter» erzwungen werden, und es ist diesen Unternehmen sogar verboten, ihre Kunden darüber zu informieren. Entsprechende vertragliche Abmachungen mit dem Provider sind daher völlig nutzlos. Eine gute Alternative wäre hier die Key-Verwaltung durch einen unabhängigen externen Key-Verwalter oder die Anonymisierung der Daten in der Cloud.

Computerworld: Cloud-Security bekommt durch die DSGVO und andere Compliance-Vorgaben eine neue Bedeutung. Was muss sich aus Ihrer Sicht jetzt ändern?

Grunwitz: Leider wird die Cloud im Zusammenhang mit der DSGVO oft nur als Nebenthema gesehen. Es gab sogar Stimmen, die meinten, dass die DSGVO keine Relevanz habe, wenn die Daten in der Cloud liegen. Das ist ein geradezu schockierendes Missverständnis. Tatsächlich aber wissen die IT und Sicherheitsteams oft nicht, welche Daten des Unternehmens in der Cloud liegen, und in den Security-Konzepten werden diese Daten schnell übersehen. Jedes Unternehmen sollte sich darüber klar sein, dass die Cloud unter Security-Aspekten nur eine Erweiterung der herkömmlichen On-Premise-IT und Datacenter-Strukturen darstellt und folglich für diese natürlich die gleichen Sicherheitsrichtlinien gelten müssen.

Zudem ist wichtig, dass für das Cloud-Computing die juristische Zuständigkeit klar geregelt ist, was bei einem Grosskonzern durchaus eine Herausforderung sein kann. Dürfen zum Beispiel personenbezogene Informationen nur in Europa gehostet werden beziehungsweise darf nur aus Europa darauf zugegriffen werden? Konzepte wie Follow-the-Sun oder Offshoring-Services müssen angepasst werden. Security und Datenschutz müssen deshalb lernen, bei Cloud-Evaluierungen und -Prüfungen Hand in Hand zu arbeiten. Die DSGVO selbst schafft lediglich eine neue Visibilität für eine unter Sicherheitsexperten bekannte Problematik.

Computerworld: Was können die Cloud-Provider in der Regel selbst im Bereich Security leisten?

Grunwitz: Die Security-Aktivitäten der Cloud-Provider sind immer abhängig vom jeweiligen Delivery Model, also ob man Platform as a Service (PaaS), Software as a Service (SaaS) oder Infrastructure as a Service (IaaS) anbietet. Entsprechend unterscheidet sich auch die Rolle der IT-Security. Es gibt hier ein Shared-Security-Responsibility-Konzept, das die Verantwortlichkeiten je nach Delivery Model regelt. Je nach Modell sind die Verantwortlichkeiten zwischen Nutzer und Provider anders verteilt; wobei der Nutzer natürlich die Leistungen der Provider weiterhin zu überwachen hat.

Vielen Cloud-Nutzern ist nicht bekannt, wofür sie selbst verantwortlich sind, sodass dann die Daten nur unzureichend geschützt sind, zum Beispiel wenn Nutzer ihren Simple-Storage-Service nicht abgesichert haben. Oft sind auch Schnittstellen per Default «offen» und müssen erst noch konfiguriert werden. Gerade dieses Versäumnis führte schon zu zahlreichen Datenverlusten und Daten lagen für jeden zugreifbar in der Cloud. In aller Fairness muss gesagt werden, dass die Provider die Verantwortungsbereiche immer offen und transparent dokumentieren und kommunizieren.

Beim SaaS-Modell müssen Service-Provider zudem sicherstellen, dass Security-Anforderungen in ihren Verträgen mit Subunternehmen eingebettet sind, und sie müssen diese auch nachweislich prüfen. Es muss ferner sichergestellt werden, dass die nötigen Zertifizierungen und unabhängige Prüfzertifikate vorliegen; etwa eine ISO-27001-Zertifizierung, die über das reine Hosting hinausreicht und auch Service-, Support- und Entwicklungsbereiche abdeckt.

Eine wichtige Anforderung an die Provider bleibt zudem der Zugriff auf und der Export von Log-Daten, um die Cloud-Plattform in das ganzheitliche Security-Monitoring- und Threat-Detection-System integrieren zu können.

Computerworld: Wo werden zusätzliche Lösungen von Drittanbietern benötigt?

Grunwitz: Zusätzliche Lösungen werden unter anderem zur Unterstützung bei der Entwicklung einer integrierten Cloud-Sicherheitsstrategie benötigt. Hier geht es um die Frage, was aus den bestehenden Security-Konzepten in die Cloud übernommen werden kann. Weitere Aufgabenbereiche für Drittanbieter sind Secure-Cloud-Design, Identity- and Access-Management sowie Multi-Factor-Authentication, die Perimeter-Defense-Erweiterung in die Cloud, SIEM (Security and Information Event Management) und Threat-Detection mit speziellen Cloud-Logs und entsprechenden Use-Cases, das Key-Management und das grosse Thema Encryption.

Computerworld: Welche Folgen hat Edge-Computing für die Cloud-Sicherheit?

Grunwitz: Edge-Computing hat weitreichende Folgen. Hier werden Datenflüsse verschoben und damit wird auch gleich die Daten-Ownership mitverschoben, sie wandert zu den Instanzen an der Edge. Auch die Analyse-Funktionen – und deren sensible Daten – werden dadurch verlagert. Schnell hat man auf einmal kritische Daten an Stellen, an denen sie vorher nie aufgetaucht sind. Das stellt dann womöglich auch wieder die Frage nach der juristischen Zuständigkeit. Prinzipiell wird sich vermutlich die Komplexität der Schutzmassnahmen, also beispielsweise von Datenflussanalysen oder Daten-Klassifizierungen sowie deren Durchsetzung und Auditierung, um einiges erhöhen.