Cybercrime

06.04.2016, 09:24 Uhr

DDoS-Attacken: So sollten sich Shops im Ernstfall verhalten

Shop-Betreiber sind potenziell immer von Cyberkriminellen bedroht: DDoS-Attacken, Datenklau und Erpressungen gehören mittlerweile zum Netzalltag. Wir geben euch Tipps für den Ernstfall.

Es niest und hustet allerorten, eben erst klingt die alljährliche Erkältungszeit in Deutschland ab. Und was machen die geplagten Menschen? Sie kaufen Medikamente in der Apotheke, immer häufiger auch in der Online-Apotheke. Eine gewinnträchtige Zeit also für die Netz-Apotheken. Doch so einfach ist es nicht immer: Ist ein grösserer Besucheransturm im Shop zu erwarten, ruft dies oft genug Cyberkriminelle auf den Plan. Sie suchen sich gezielt Branchen und Shops aus, die gerade ein Umsatzhoch erleben, um Lösegeld zu erpressen. Wenn viel Umsatz verloren zu gehen droht, ist der Leidensdruck für den Händler am grössten - und damit häufig auch seine Zahlungsbereitschaft.

So geschah es auch in diesem Februar. Etliche Online-Apotheken gerieten ins Visier einer Erpresserbande namens "Gladius". Das Vorgehen: Über eine sogenannte DDoS-Attacke werden zuerst die Server lahmgelegt, sodass der Shop nicht mehr erreichbar ist. DDoS steht für "Distributed Denial of Service", wörtlich übersetzt "verteilte Dienstverweigerung". Dafür senden gekaperte Rechner massenhaft Anfragen an einen Shop oder eine Webseite - deren Server bricht dann unter der Last zusammen. Solche Botnetze aus gekaperten Rechnern können im Internet schon für 20 Dollar gemietet werden. Anschliessend schicken die Erpresser per Mail eine Lösegeldforderung, im Fall "Gladius" 1.500 Euro. Zahlt der Shop-Betreiber nicht, drohen die Verbrecher mit weiteren, heftigeren Attacken.

Von "Gladius" angegriffen

Betroffen waren auch Apotheken, die der Dienstleister Mauve Mailorder Software in Essen betreut. "Nach einem ersten Angriff am 4. Februar um 18 Uhr erfolgte in der Nacht zum 5. Februar eine weitere, wesentlich massivere DDoS-Attacke. Aufgrund der Heftigkeit und der hohen Bandbreite der erneuten Attacke musste das Rechenzentrum Kamp unsere IT-Infrastruktur zeitweise vom Netz nehmen. Dadurch waren die Apotheken-Shops unserer Kunden zeitweise nicht erreichbar", schildert Geschäftsführer Christian Mauve das Geschehen.

Weitere Angriffe folgten, die zu erneuten kurzzeitigen Ausfällen führten. Parallel dazu ging das Erpresserschreiben ein. Knapp eine Stunde nach dem ersten Angriff informierte der Dienstleister seine Kunden via Facebook und empfahl dringend, kein Lösegeld zu zahlen. Nun ermittelt die Kriminalpolizei Essen in dem Fall.

Zum Schaden lässt sich laut Mauve noch nichts Genaues sagen. "Fest steht, dass mehrere Kunden zeitweise nicht erreichbar waren und das teilweise sogar mehrfach. Ausserdem haben unsere Mitarbeiter mehr als eine Nachtschicht eingelegt, um unser System und die Kunden-Shops vor weiteren Angriffen zu schützen", so Mauve. Kundendaten seien glücklicherweise aber nicht gefährdet gewesen.

Zu der Nichterreichbarkeit kommen immaterielle Schäden wie Reputationsverlust, den viele Online-Händler am meisten fürchten, Investitionen in Hard- und Software sowie externe Dienstleister. Denn: "Leider mussten wir feststellen, dass unser Rechenzentrum und wir der Heftigkeit des Angriffs nicht gewachsen waren", bedauert Mauve.

Dezentrales Netzwerk

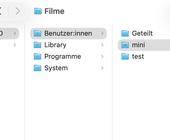

Um für die Zukunft gerüstet zu sein, hat Mauve nun einen Spezialanbieter für das Bandbreitenmanagement vorgeschaltet, der Angriffe mit einem Volumen von bis zu 400 Gigabyte pro Sekunde abwehren kann. Zudem richtet Mauve sein Netzwerk künftig dezentral aus, sodass bei einem Angriff nicht das gesamte System, sondern nur einzelne Teile betroffen sind. Ein Totalausfall soll damit verhindert werden. Ausserdem kommt das Monitoring-Tool "Netflow" zum Einsatz, das den Datenstrom aller IP-Adressen beobachtet.

Registriert das Tool einen aussergewöhnlichen Anstieg des Traffics einer IP-Adresse, wird automatisch ein sogenanntes Blackhole Filtering in Gang gesetzt. Dabei leitet der Router den verdächtigen Traffic in ein "schwarzes Loch" - dort verpufft er dann wirkungslos, ohne dass der Angreifer dies mitbekommt. Schliesslich nimmt Mauve die Vergabe der IP-Adressen für die Shops selbst in die Hand, sodass ein Shop, der länger oder wiederholt unter Beschuss steht, über eine neu zugewiesene IP-Adresse wieder erreichbar ist.

Dennoch: Absolute Sicherheit gibt es nicht. Online-Händler können sich aber auf den Ernstfall vorbereiten. Einer der wichtigsten Tipps lautet: Halten Sie Ihre Systeme aktuell. "Ganz egal, ob Hardware oder Software, ob Shop-System, Middleware oder Datenbank: Je aktueller die Systeme sind, desto weniger Angriffsfläche bieten sie", weiss Jürgen Metko, Regional Vice President Central Europe beim Content-Delivery-Network-Anbieter Akamai.

Auch der Eco-Verband empfiehlt dringend, alle Programme für den Webauftritt stets aktuell zu halten. Er bietet über die "Initiative-S" zudem eine kostenlose Überprüfung des Webauftritts auf eventuelle Schadprogramme an.

Ein weiterer Tipp von Metko: "Schlüpfen Sie in die Schuhe des Hackers. Googeln Sie für Ihre Systeme, zum Beispiel Ihre Shop-Software, nach typischen Sicherheitslücken. Genau das tun die Kriminellen nämlich auch. Beseitigen Sie dann diese Lücken.“ Seiner Erfahrung nach überprüfen Angreifer einen Shop nach dem anderen auf eine solche Lücke. Entdecken sie eine, schlagen sie zu. Finden sie kein einfaches Einfallstor, ziehen sie zum nächsten Shop weiter. Zu gängigen Lücken gehören beispielsweise auch unverändert übernommene Standardeinstellungen und Standardpasswörter. Denn wenn ein Angreifer bemerkt, dass das vom Hersteller gesetzte Standardpassword noch immer gilt, hat er leichtes Spiel.

Sehr wichtig ist auch die Sensibilisierung der Mitarbeiter. Sie sind oft genug die grösste Schwachstelle im Sicherheitssystem - meist aus Unwissenheit oder Unbekümmertheit. Ein Klassiker ist etwa ein auf dem Firmenparkplatz gefundener USB-Stick, der bedenkenlos an den Firmenrechner angesteckt und über den so ein Schadprogramm eingeschleust wird. Auch Dateien, die per E-Mail nach Hause geschickt werden, und Rechner im Home Office sind oft nur schlecht geschützt - von sowohl geschäftlich als auch privat genutzten Smartphones ganz zu schweigen.

Notfallplan erarbeiten

Für den Fall einer Attacke sollte immer ein Notfallplan bereitliegen. Dort sind die zuständigen Mitarbeiter intern sowie bei externen Dienstleistern mit ihren Aufgaben aufgelistet. Auch sollte geklärt sein, wer im Notfall die Polizei, Kunden und Medien informiert. Dazu ist eine vorab festgelegte Kommunikationsstrategie nötig. Hilfreich sind beispielsweise zuvor definierte Aussagen, die in Blogs, auf Facebook oder via Twitter verbreitet werden können. Auch eine vorbereitete statische Seite, die bei Bedarf hochgeladen wird und so auf den Angriff hinweist, kann sinnvoll sein.

Zu guter Letzt noch das Zauberwort im Kampf gegen DDoS-Atacken: Bandbreite sichern. Dies geschieht in aller Regel über einen Cloud-basierten Hosting-Service, denn so lassen sich Spitzenlasten am ehesten abfangen. Zudem werten diese Dienstleister grosse Mengen an Webtraffic aus, sodass sie Angriffsmuster besonders schnell erkennen können.

Für diesen Weg in die Cloud hat sich auch Plentymarkets entschieden. Der Kasseler Hersteller des gleichnamigen ERP- und Shop-Systems war im Sommer vergangenen Jahres ins Visier von Cyberkriminellen geraten. Nun zieht der Dienstleister in die Cloud von Amazon Web Services um und legt seinen Kunden nahe, mitzuziehen.