Angriffe auf Azure und Office 365

Viel Handarbeit der Angreifer

Haben die Täter einmal Zugriff auf die Mailkonten ihrer Opfer, loggen sie sich oft selbst ein und lesen den Mailverkehr mit. «Interessanterweise sehen wir anhand der Login-Daten, die wir von solchen Fällen analysieren, dass die Hacker tatsächlich vor dem Computer sitzen und die Mailboxen der Opfer nach für sie interessanten Daten durchsuchen», führt Berger aus. Es sei hier also viel Handarbeit seitens der Angreifer zu beobachten.

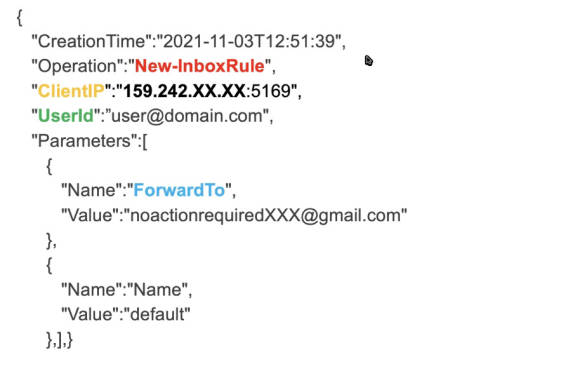

Daneben richten die Angreifer oft Umleitungen ein. Dabei erstellen sie gemäss Berger Regeln, die etwa Mails mit bestimmten Stichwörtern in der Betreffzeile wie «Rechnung» oder «Invoice» automatisch an eine Mailadresse der Hacker umleiten. Berger rät daher Security-Verantwortlichen von Firmen dazu, die Mailregeln der Anwender regelmässig zu exportieren und auf solche Anomalien hin abzuklopfen.

Und einen weiteren Tipp hat Berger parat, um die Präsenz von Hackern in den Azure-Mailkonten zu entdecken. Und zwar würden von Microsoft alle Logins nicht nur registriert, sondern bereits auf Anomalien hin untersucht. Wird Ungewöhnliches entdeckt, werden solche Einwählversuche als «Risky Sign-ins» ausgewiesen. «Eine solche Anomalie kann etwa ein Login von einer Tor-IP-Adresse oder fast zeitgleiche Logins aus unterschiedlichen Ländern sein», so Berger. Es lohne sich somit, die Liste der von Microsoft als Risky Sign-ins ausgewiesenen Zugriffe regelmässig zu analysieren. So könnten kompromittierte Konten frühzeitig erkannt werden.

Drei besonders wirksame Gegenmassnahmen

Wie können aber solche Kompromittierungen zumindest erschwert werden? Hierzu hat Berger drei schlagkräftige Vorkehrungen identifiziert. So empfiehlt der Cybersecurity-Spezialist dringend die Einrichtung einer MFA. «Auch wenn grundsätzlich auch eine MFA ausgehebelt werden kann, so sinkt doch das Risiko eines Breaches beim MFA-Einsatz um 90 Prozent», meint Berger.

Eine weitere Schutzmassnahme sei die Deaktivierung veralteter Authentifizierungs-Protokolle, die MFA nicht unterstützten und über welche die Angreifer in der Folge ihre Brute-Force- und Passwort-Knack-Attacken ausführen würden.

Schliesslich empfiehlt Berger die Deaktivierung von Apps und Umleitungsregeln, sodass Hacker diese Funktionen nicht mehr für ihre Umtriebe missbrauchen können.