DDoS, Malware, Hacks

01.04.2016, 09:33 Uhr

Auch Linux-Systeme müssen geschützt werden

Viele Unternehmen vernachlässigen die Absicherung ihrer Linux-Rechner. Das ist allerdings grob fahrlässig, denn auch Linux ist keineswegs virenfrei.

In der Desktop-Welt dominiert Windows. In anderen Bereichen ist hingegen das Betriebssystem Linux weitverbreitet. So ist es auf den meisten Servern zu finden, seien es Web-, Mail- oder File-Server. Auch die meisten NAS-Server laufen mit einem Linux-Betriebssystem.

Selbst im Desktop-Bereich setzen manche Unternehmen auf die Alternative Linux. Insbesondere für kleine Unternehmen stellt der Einsatz von Linux einen Kostenvorteil dar, weil Ausgaben für Windows-Lizenzen und -Support entfallen. Häufig anzutreffen ist Linux in Bildungseinrichtungen, Behörden und Verwaltungen.

“„Es ist sinnlos zu fragen, welche Plattform heute die sicherste ist.“„

Linus Torvalds

Schöpfer des Linux-Kernels

In Sachen Sicherheit werden Linux-Systeme allerdings allzu oft stiefmütterlich behandelt. Security-Lösungen für Unternehmen fokussieren sich hauptsächlich auf Windows-Systeme. Auf den ersten Blick scheint das auch sinnvoll zu sein, weil sich die allermeisten Angriffe gegen Windows richten. Linux gilt in vielen Köpfen als sicheres und virenfreies Betriebssystem. Doch das ist ein Irrtum.

Linux ist nicht sicher

Linux ist keineswegs virenfrei. Es taucht immer mehr Malware auf. Zwar hat diese auf dem Betriebssystem selbst oft kein grosses Gefährdungspotenzial, da Linux einige gute Schutzmechanismen mitbringt. Weil aber viele Linux-Systeme mit Windows-Rechnern vernetzt sind, genügt es einem Trojaner, auf dem Linux-System zu schlummern und darauf zu warten, ein Windows-System infizieren zu können.

Echte Linux-Malware gibt es aber auch. Im Dezember letzten Jahres wurde zum Beispiel ein auf Linux spezialisierter Trojaner entdeckt, der den Namen Linux.Rekoobe1 erhielt. Linux.Rekoobe1 kann Dateien herunterladen und Befehle über die Kommandozeile ausführen. Damit können Cyberkriminelle einen infizierten Linux-Rechner per Fernzugriff kontrollieren.

Endpoint-Security-Lösungen für Linux

Erfolgversprechende Angriffsziele sind nicht der Linux-Kernel, sondern anfällige Programme. Zwei Sicherheitsaufreger des Jahres 2015 haben ihre Wurzeln in Linux-Applikationen – Shellshock und Heartbleed. Shellshock bezeichnet eine Sicherheitslücke in der Bash, einer Linux-Shell, Heartbleed einen Bug in der Implementierung von OpenSSL.

Ein weiterer Irrtum besteht darin, zu glauben, dass Windows-Malware auf Linux nicht läuft. Das stimmt oft, aber nicht immer. Grund dafür sind vom Betriebssystem unabhängige Multi-Platform-Frameworks. Dazu zählen etwa Flash, Java, Javascript, Perl, PHP, Python und Ruby.

Endpoint-Security

In kleinen und mittleren Unternehmen ist für die Linux-Sicherheit zunächst eine Endpoint-Security-Lösung das Mittel der Wahl.

Ein solches Produkt ist meist modular aufgebaut. In der grössten Ausbaustufe schützt es Workstations, Datei-Server, Mobilgeräte, Gateways und Collaboration-Server gleichermassen. Die meisten Anbieter von Endpoint-Security-Lösungen für Windows haben auch ein Produkt für Linux im Programm. Wie es um die Zuverlässigkeit dieser Produkte bestellt ist, hat im Oktober 2015 das Prüflabor AV-Test.org in Magdeburg getestet und dafür 16 Security-Lösungen für Linux unter die Lupe genommen.

Die Ergebnisse zeigen ein breites Leistungsspektrum. Eine Erkennungsrate von 100 Prozent schaffte nur Kaspersky Endpoint Security for Linux, die Server-Version kam auf 98,8 Prozent. Eset NOD32 Antivirus for Linux erkannte 99,7 Prozent, gefolgt von AVG Server Edition for Linux mit 99,0 Prozent. Das bedeutet konkret, dass von den 900 getesteten Malware-Samples immerhin neun nicht erkannt wurden.

Am unteren Ende wird es desaströs: Die kostenlosen Produkte Comodo, ClamAV und F-Prot erkannten 33,1, 66,1 und 23,0 Prozent. Wer F-Prot zum Schutz seiner Linux-Systeme einsetzt, kann also davon ausgehen, dass von 900 Angreifern 693 nicht identifiziert werden.

Aber auch ein guter Name und Software, die etwas kostet, garantieren nicht, dass man sich auf das Produkt verlassen kann. Im Mittelfeld rangierten etwa Sophos, F-Secure, Bitdefender und G-Data, die unter Windows allesamt Erkennungsraten von mindestens 99,8 Prozent erreichen, unter Linux aber schwächeln.

Fazit: Für den Schutz von Linux-Systemen eignen sich von den getesteten Endpoint-Security-Lösungen derzeit nur die von Kaspersky und Eset.

Linux-Systeme härten mit dem Harden-Paket

Auch wenn im Unternehmen eine Endpoint-Security etabliert ist, hat der Administrator noch genügend zu tun. Seine Aufgabe ist es etwa, dafür zu sorgen, das das Linux-Betriebssystem und die darauf laufenden Programme abgesichert werden. Man spricht hier auch von Härten.

Die Linux-Distribution Debian und deren Abkömmlinge sind sehr häufig auf Linux-Servern zu finden. Für Debian ist ein Paket namens Harden erhältlich, das die Installation von schädlichen Programmen sowie das Löschen wichtiger Software wirksam verhindert. Für Distributionen, die nicht von Debian abstammen, gibt es in der Regel vergleichbare Pakete.

Im Harden-Paket sind verschiedene kleinere Pakete enthalten. Alle Harden-Pakete werden laufend aktualisiert. Sicherheitskritische Software wird durch entsprechende Abhängigkeiten, die in diesen Paketen festgelegt sind, von der Installation ausgeschlossen. Wenn ein Benutzer etwa versucht, den als unsicher geltenden Telnet-Daemon zu installieren, dann erhält er von dem Paketverwaltungssystem die Warnung, dass sich Telnet und Harden gegenseitig ausschliessen. Um Telnet zu installieren, müsste also zuvor Harden deinstalliert werden. Und das kann nur der Administrator.

Indem er ein Harden-Paket installiert und entsprechend einrichtet, sorgt der Administrator also dafür, dass keine potenziell sicherheitskritischen Programme in das System gelangen oder sicherheitsrelevante Anwendungen entfernt werden.

Schutz vor DDoS-Angriffen auf Netzwerkebene

Eine der grössten Gefahren für Unternehmens-Server sind Distributed-Denial-of-Service-Angriffe (DDoS). Dabei werden so viele Daten und Anfragen an die Server geschickt, dass sie irgendwann in die Knie gehen.

DDoS-Attacken sind entweder auf die Netzwerkebene oder die Applikationsebene gerichtet. Wappnen müssen sich Unternehmen gegen beides.

Um DDoS-Angriffen auf Netzwerkebene zu begegnen, ist zunächst genügend Bandbreite erforderlich, um mit massivem Netzwerkverkehr umgehen zu können, wie er bei einer DDoS-Attacke typischerweise auftritt. Zudem brauchen Unternehmen eine geeignete Firewall, die legitimen Verkehr durchlässt und den Verkehr, den der Angriff verursacht, blockiert.

Um Schwachstellen auf Applikationsebene zu beseitigen, ist ein wesentlicher Schritt, bei allen Applikationen zeitnah Updates und Patches einzuspielen und die Zugriffsrechte sehr restriktiv zu handhaben.

Vor noch unentdeckten Schwachstellen in Anwendungen kann sich ein Unternehmen durch den Einsatz einer Web Applikation Firewall (WAF) schützen. Eine herkömmliche Firewall, die nur auf den unteren Schichten der Netzwerkprotokolle ansetzt, erkennt weder Cross-Site-Scripting-Attacken noch SQL-Injections und ähnliche Methoden. Um derartige Angriffsversuche abzuwehren, muss eine Firewall auf der Anwendungsebene arbeiten. Eine WAF durchsucht sämtliche eingehenden HTTP-Anfragen nach bestimmten Mustern, blockt verdächtige ab und protokolliert den Verkehr zur späteren Analyse in Log-Dateien.

Eine Möglichkeit, sich für den Ernstfall eines DDoS-Angriffs zu wappnen, ist es, einen DDoS Mitigation Provider zu engagieren. Diese Dienste betreiben sogenannte Scrubbing Center, die DDoS-Angriffe erkennen und abwehren.

Die Scrubbing Center verfügen über eine ausserordentlich grosse Bandbreite von bis zu mehreren TBit/s, um der Flut eines DDoS-Angriffs Herr werden zu können. Das angegriffene Unternehmen leitet seinen gesamten Datenverkehr durch das Scrubbing Center, wo er gereinigt wird. Somit ist gewährleistet, dass die Angebote und Services des Unternehmens nicht beeinträchtigt werden.

Scrubbing Center sind eine wirkungsvolle Massnahme gegen DDoS-Bedrohungen, aber in erster Linie für grössere Unternehmen geeignet, da sie mit nicht unerheblichen Kosten verbunden sind. Beispiele für DDoS Mitigation Provider sind etwa Akamai, Cloudflare, Ergon, F5, Fortinet, Kaspersky,

Level3 und Radware.

Level3 und Radware.

Linux-Systeme und das Internet der Dinge

Ein wachsendes Gefährdungspotenzial steckt im Internet der Dinge (IoT) – zum Beispiel in Form von Sensoren, Wearables oder Steuerungsmodulen, etwa für die Temperatur im Rechenzentrum.

All diesen Dingen ist gemeinsam, dass sie vernetzt sind und keine oder allenfalls rudimentäre Sicherheitsmechanismen eingebaut haben. Zudem fehlt ein übergreifender Sicherheitsstandard, sodass jeder Hersteller seine eigenen Ansätze verfolgt. IoT findet zunehmend Verbreitung, und mit jedem neuen Ding wächst die Gefahr einer Sicherheitslücke.

Die Mühe, die Geräte selbst absichern zu wollen, ist vergeblich. Stattdessen sollten Unternehmen ihre Anstrengungen darauf verwenden, das Netzwerk mit den genannten Massnahmen abzusichern.

Auf vielen IoT-Devices läuft Linux oder die Linux-Variante BusyBox. Im Oktober vergangenen Jahres wurde ein Botnetz enttarnt, das aus rund 900 Überwachungskameras bestand, auf denen BusyBox lief. Das Botnetz führte DDoS-Angriffe mit bis zu 20.000 HTTP-Anfragen pro Sekunde durch.

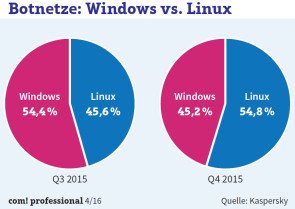

Inzwischen ist die Mehrheit der bekannten aktiven Botnetze Linux-basiert. Im vierten Quartal 2015 waren es laut Kaspersky bereits 54,8 Prozent.

Schuld daran sind auch die Unternehmen selbst – weil sie ihre Linux-Rechner weniger intensiv schützen als Windows-Systeme.