Bis der Patch da ist

26.03.2023, 12:41 Uhr

Samsung und Pixel-Geräte: Vorübergehende Milderung der Sicherheitslücke

Eine schwere Sicherheitslücke bedroht Smartphones mit bestimmten Samsung-Exynos-Modem-Chips. Hier die Tipps zu den betroffenen Google-Pixel- und Samsung-Geräten.

Das Google Project Zero fand Sicherheitslücken in bestimmten Samsung-Exynos-Modem-Chips, die in manchen Geräten von Google selbst, von Samsung und Vivo verbaut werden. Zum Ausnutzen der Sicherheitslücken solle es einem potenziellen Angreifer schon reichen, die Mobile-Telefonnummern verwundbarer Geräte zu kennen.

Die schwersten dieser Sicherheitslücken lassen sich allerdings nur ausnutzen, wenn auf den betroffenen Geräten die Funktionen Wi-Fi Calling und Voice over LTE (VoLTE) aktiv seien.

Welche Geräte sind betroffen?

Laut Project Zero seien es diese:

- Samsung-Smartphones aus den Serien S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 und A04

- Vivo-Geräte aus den Serien S16, S15, S6, X70, X60 und X30

- Google Pixel 6 und 7

- sowie einige Smartwatches

- und Fahrzeugsysteme, die den Chipsatz Exynos Auto T5123 verwenden

Stand 23.3.2023: Google Pixel 6 und 7

Google habe die Patches zu den Sicherheitslücken bereits in den Systemupdates des Monats März 2023 verteilt.

Unser Tipp: Stellen Sie sicher, dass diese auf Ihrem Gerät installiert worden sind. Wenn Sie ein Google Pixel 6 oder 7 haben, laden Sie Ihr Smartphone auf, verbinden Sie es mit einem WLAN und prüfen Sie via Einstellungen/System/Systemupdate, ob ein neues Update zur Verfügung steht, das installiert werden kann.

Vom chinesischen Hersteller Vivo haben wir keine Informationen zum Stand der Dinge gefunden.

Samsung-Smartphones • Workaround

Stand 23.3.2023: Samsung-Smartphones

Samsung hat inzwischen die Lücken bestätigt. Laut dem Sammyfans-Portal bzw. eines darin erwähnten Samsung-Community-Beitrags habe der koreanische Hersteller bereits im März einige Fixes verteilt und wolle die diesbezüglich verbleibende Sicherheitslücke im Rahmen der April-2023-Patches abdichten.

Workaround zur Milderung der Sicherheitslücke

Wie erwähnt, nutzt das schwerste der Angriffsszenarien eine Lücke in Verbindungen aus, die via Wi-Fi Calling und Voice over LTE (VoLTE) aufgebaut werden. Dabei kann es einem Angreifer schon reichen, die Telefonnummer eines verwundbaren Gerätes zu kennen. Aus diesem Grund kann es sich empfehlen, bis zum Stopfen der Lücke auf Wi-Fi Calling und VoLTE zu verzichten, sofern möglich.

Da die Google-Pixel-Geräte schon gepatcht sein dürften, betrifft es neben einigen Vivo-Geräten primär noch die erwähnten Samsung-Smartphones. Darum zeigen wir dies am Beispiel eines Samsung Galaxy S22 Ultra.

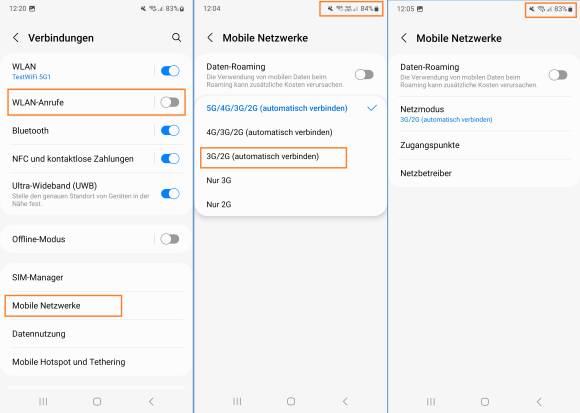

Öffnen Sie die Einstellungen-App und tippen Sie auf Verbindungen. Kippen Sie den Schalter bei WLAN-Anrufe auf Aus.

Ebenfalls unter Einstellungen/Verbindungen finden Sie Mobile Netzwerke. Falls dort (wie etwa auf unserem Beispielgerät) kein separater Schalter für Voice over LTE (VoLTE) zu finden ist, bleibt Ihnen derzeit nichts anderes übrig, als die 4G/5G-Verbindung ganz zu deaktivieren (für LTE ist 4G erforderlich), indem Sie auf 3G/2G runterschalten. Wie Sie im Screenshot vielleicht knapp noch erkennen können, ist oben in den Status-Icons erst das VoLTE-Icon zu sehen, welches nach dem Herunterschalten auf 3G verschwindet.

Kommentar • Wunsch an die Hersteller

WLAN-Anrufe (Wi-Fi Calling) sind eine beliebte und überaus nützlich Telefonie-Funktion, da sie auch das Telefonieren in Gebäuden erlauben, in denen zwar der Mobile-Empfang schlecht, aber die Wi-Fi-Verbindung gut ist. Und das Herunterschalten auf 3G ist ein noch weitaus hässlicherer Eingriff in die Telefonie- und Datenfunktionen des Smartphones. Damit drosseln Sie nämlich Ihren mobilen Datenverkehr auf einen deutlich geringeren Datendurchsatz. Adieu, Streaming!

Andererseits ist eine Lücke, die ohne Zutun des Users einfach über einen Angriff via Telefonnummer ausgenutzt werden kann, etwas vom gefährlichsten überhaupt. Nichts hindert einen geübten Angreifer daran, über automatisierte Scripts einfach mal alle Nummern eines bekannten Nummernbereichs abzuklappern, um festzustellen, bei welchen der Angriff fruchtet.

Was würde ich tun? Hier müssen Sie einfach selbst abschätzen, ob Sie sich das antun wollen. Auf meinem Samsung-Testgerät sind die beiden Funktionen jedenfalls abgeschaltet, bis die April-Updates eingetroffen sind. Das würde ich auch so handhaben, wenn es sich bei dem Gerät um mein Hauptgerät handeln würde.

Mein Wunsch an die Hersteller

Smartphones und andere vernetzte Geräte nehmen einen immer wichtigeren Platz in unserem Leben ein. Immer mehr Funktionen werden in den Chips verbaut oder per Software nachgerüstet. Es gibt vermutlich keine einzige komplett fehlerfreie Software auf der Welt. Dass sich darunter auch immer wieder einmal sicherheitsrelevante Lücken finden, versteht sich von selbst. Schlimmer wäre es, wenn sie unentdeckt oder gar unbehoben blieben.

Bugs und Sicherheitslücken sind keine Schande, sofern schnelle Workarounds kommuniziert und Patches so schnell wie möglich ausgeliefert werden. Was mich aber stört, ist die mangelhafte oder sogar völlig ausbleibende Kommunikation darüber. Wer versteht schon das Tech-Kauderwelsch bei Google Project Zero oder in den CVE/Vulnerability-Datenbanken?

Liebe Hersteller, ich wünschte mir, Sie alle hätten eine Anlaufstelle, die in verständlicher Sprache kritische Sicherheitslücken meldet, Workarounds zur Milderung beschreibt und ebenso verständlich wieder Entwarnung gibt, sobald die Lücke gestopft ist.