Privileged Account Management (PAM)

03.01.2020, 07:37 Uhr

Privilegierte Nutzerkonten als grosse Gefahr

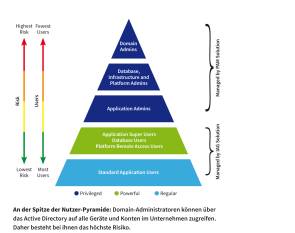

Je weitreichender die Rechte eines Nutzers sind, desto attraktiver ist sein Konto als Angriffsziel. Das höchste Risiko besteht für Domain-Administratoren.

Privilegierte Konten etwa von Administratoren sind für Angreifer attraktiv, da sie direkten Zugriff auf vertrauliche Daten und kritische Systeme bieten. Umfassenden Schutz bieten hier Lösungen für Privileged Account Management (PAM).

Es war der Super-GAU für die Hotelkette Marriott: Der Konzern musste Ende 2018 bekannt geben, dass ihm Daten von bis zu einer halben Milliarde Gäste gestohlen wurden. Im Fall von 327 Millionen Hotelgästen ging es um Informationen wie Namen, E-Mail-Adressen, Anschriften, Passnummern, Geburtsdatum sowie den Aufenthaltszeitraum. Bei weiteren Gästen konnten Hacker auch verschlüsselte Kreditkartendaten erbeuten, zum Teil wohl auch inklusive der Dateien zur Entschlüsselung.

Betroffen war die Tochtermarke Starwood, zu der unter anderem Westin, Sheraton und Le Méridien gehören. Marriott hatte Starwood im Jahr 2016 gekauft, und damit auch die seit 2014 infiltrierte Datenbank des Unternehmens übernommen. Da nach der Übernahme die Datenbanken von Marriott und Starwood miteinander verknüpft wurden, konnten sich die Hacker zumindest teilweise auch in den Systemen von Marriott einnisten. An die sensiblen Kundendaten gelangten sie über gekaperte privilegierte Accounts, die ihnen dank ihrer weitreichenden Rechte den Zugriff auf vertrauliche Informationen erlaubten.

Mit einer Lösung für Privileged Account Management (PAM) wäre das nicht passiert. Sie zeichnet alle Administrator-Sitzungen auf, speichert sie und untersucht sie auf potenziell verdächtige Aktivitäten. Als zentrales Zugangsportal für sämtliche privilegierte Zugriffe bietet PAM einen hohen Automatisierungsgrad beim Session und Passwort Management. Zudem sorgt es für die Überwachung und aktive Kontrolle während des Zugriffs auf das Zielsystem selbst, sei es On-Premise oder in der Cloud.

Besonderer Schutz notwendig

Privilegierte Benutzer-Accounts wie „Administrator“ oder „root“ weisen grundsätzlich den direkten Weg zu wertvollen Daten und zu den Kronjuwelen eines Unternehmens. IT-Teams geben über diese Zugänge Daten im Netzwerk frei, installieren Software oder überwachen wichtige Netzwerkgeräte zum Schutz vor Bedrohungen. „Privilegierte Nutzer bewegen sich im Inneren der IT-Systeme. Sie haben praktisch den Schlüssel zum Königreich, können auf sämtliche Kundendaten zugreifen oder Funktionen beeinflussen“, erläutert Pascal Jacober, Sales Manager für die DACH-Region bei Ping Identity, einem auf Identitätslösungen spezialisierten Unternehmen. „Das Problem: Diese Super-User oder Admins können auch Logs löschen und damit ihre Spuren verwischen.“

“"Privilegierte Nutzer bewegen sich im Inneren der IT-Systeme. Sie haben praktisch den Schlüssel zum Königreich, können auf sämtliche Kundendaten zugreifen"„

Sales Manager DACH bei Ping Identity

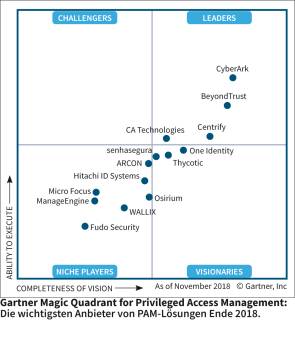

Die Schäden sind also gross, wenn Unbefugte in den Besitz von administrativen Zugangsdaten gelangen. Denn dann können sie sich in unternehmenskritischen Systemen, Applikationen und Daten frei bewegen und nach Belieben schalten und walten. Deshalb müssen Unternehmen privilegierte Konten besonders sichern. Die aktuelle Relevanz des Themas bestätigen auch die Marktforscher von Gartner. Sie haben Privileged Access Management bereits im zweiten Jahr in Folge als das wichtigste Sicherheitsprojekt für Unternehmen eingestuft.

IAM reicht nicht aus

Doch warum ist es eigentlich notwendig, die privilegierten Benutzerkonten mit einer speziellen Lösung zu schützen? Reicht eine klassische Lösung für Identity und Access Management (IAM) zur Verwaltung von Identitäten und deren Zugriffsrechten nicht aus?

„Die Grenzen zwischen IAM und PAM sind fliessend. Manche IAM-Lösungen decken zwar auch PAM-Funktionen ab, aber nicht in der Tiefe und Breite, die für den Schutz privilegierter Accounts wirklich notwendig wäre“, sagt Matthias Zacher, Senior Consulting Manager bei IDC. IAM-Lösungen decken laut Zacher den Basis-User im Business-Kontext (Wer darf was?) ab und weisen den Mitarbeitern Rechte gemäss ihrer Rolle und Position im Unternehmen zu - über den gesamten Lebenszyklus hinweg (Joiner - Mover - Leaver). „Das bleibt an der Oberfläche, da sich die normalen Nutzer auf dem System bewegen und nicht in den inneren Kern gelangen“, so Zacher weiter.

Pascal Jacober von Ping Identity bestätigt diese Sichtweise. „IAM und PAM sind zwei verschiedene Welten. IAM berechtigt Personen auf hoher Ebene ausschliesslich zu den ihnen zugewiesenen Tätigkeiten und stellt die Beweisbarkeit von digitalen Identitäten sicher. PAM geht tiefer und verhindert, dass Administratoren und andere privilegierte Accounts ihre Rechte nicht missbrauchen.“

Privilegien für Anwendungen

Neben den internen Administratoren und Super-Usern verfügen auch externe IT-Dienstleister, Service Provider, Entwickler oder externe Partner (zum Beispiel Zulieferer, Vertriebspartner, Kunden) über Konten, mit denen sie die Integrität von Daten, Systemen oder kompletten Prozessen beeinflussen können. Da privilegierte Accounts häufig auch anonymisiert (Benutzername: Admin) sind, nutzen mehrere Personen denselben Account. So lässt sich nicht nachvollziehen, wer welche Aktion ausgeführt hat. Zudem gibt es in den meisten Unternehmen mehr Anwendungen, die einen privilegierten Zugriff für die Ausführung von Aufgaben benötigen, als Mitarbeiter mit privilegierten Zugriffsrechten.

„Damit sind nicht nur die Passwörter von Administratoren und anderen Super-Usern relevant für die Sicherheit, sondern auch Software- und System-Accounts, also auch in Anwendungen, Skripten oder Konfigurationsdateien gespeicherte Passwörter. Diese liegen oft im Klartext vor und werden nur selten geändert“, sagt Pascal Jacober. Hinzu kommt, dass immer mehr IT-Systeme, IoT-Geräte oder auch Steuerungs-Software etwa für Industrieanlagen über offene Schnittstellen automatisiert miteinander kommunizieren, Geschäftsprozesse ausführen und Daten austauschen. Für den Zugriff auf Business-Applikationen oder geschäftskritische Daten benötigen die Maschinen oder Software-Roboter Zugangsdaten, oft sogar privilegierte Rechte. Auch diese Zugangsdaten sind für Hacker ein attraktives Ziel.

Das Problem: Vielen Unternehmen ist nur unzureichend bekannt, in welchen IT-Bereichen sich privilegierte Accounts und Zugangsdaten überhaupt befinden. Das zeigt der aktuelle „CyberArk Global Advanced Threat Landscape 2019 Report“, der schwerpunktmässig die Themen Privileged-Access-Management-Strategien und -Lösungen im Unternehmenseinsatz untersucht. Nur 40 Prozent nannten Desktops, Notebooks und mobile Geräte, 37 Prozent IoT, 36 Prozent geschäftskritische Applikationen wie ERP- oder CRM-Systeme und 34 Prozent IaaS- und PaaS-Umgebungen. Nur 28 Prozent ordnen RPA privilegierte Konten zu, 22 Prozent Containern. Allerdings finden sich privilegierte Accounts und Zugangsdaten in allen genannten Bereichen.

Unterschätzte Gefahren

„Diese Unkenntnis hinsichtlich des Verbreitungsgrades privilegierter Benutzerkonten und Zugangsdaten ist besorgniserregend. Nach wie vor unterschätzen Unternehmen die mit Cloud, IoT, RPA oder DevOps verbundenen Sicherheitsgefahren. Für Angreifer besteht dadurch oft ein leichtes Spiel, denn sie kennen diese Schwachstellen offenbar besser als die Unternehmen“, erklärt Michael Kleist, Regional Director DACH bei CyberArk. „Ohne eine durchgängige Privileged-Access-Management-Strategie, die zentrale Einfallstore für Angriffe schliesst, bleibt ein Unternehmen hochgradig gefährdet.“

“"Ohne eine durchgängie Privileged-Access-Management-Strategie, die zentrale Einfallstore für Angriffe schließt, bleibt ein Unternehmen hochgradig gefährdet"„

Der Umfrage von CyberArk zufolge nutzen immerhin rund 60 Prozent der befragten deutschen Unternehmen eine Privileged-Access-Management-Lösung. Die restlichen 40 Prozent setzen hingegen auf Verfahren wie die Speicherung von Passwörtern in Word- oder Excel-Dokumenten auf Shared-Servern, Notebooks oder auf USB-Sticks. Ein regelmässiger, manueller Wechsel der Passwörter ist damit nahezu unmöglich, da in Unternehmen oft Hunderte von Systemen existieren, auf die mit privilegierten Zugangsdaten zugegriffen wird. Und manuelle Prozesse sind zeitaufwändig und oft fehlerhaft.

Ein weiteres interessantes Ergebnis des Threat Landscape Reports von CyberArk: Obwohl 96 Prozent der Befragten erklären, dass die IT-Infrastruktur und kritische Daten erst dann vollständig geschützt sind, wenn privilegierte Konten und Zugangsdaten gesichert sind, verfolgen viele Firmen keine durchgängige PAM-Strategie. Nur 47 Prozent haben eine entsprechende Strategie für geschäftskritische Applikationen, 42 Prozent für Cloud-Infrastrukturen. Noch schlechter sieht es beim Thema IoT aus (33 Prozent).

Risiko lokale Admin-Rechte

Darüber hinaus unterschätzen viele Unternehmen auch das Risiko von lokalen Administratorrechten auf dem PC, der immer noch das Einfallstor Nummer 1 für Hacker darstellt. Jeder Rechner in einer Firma enthält standardmässig integrierte Administratorkonten. Oft werden Hunderte von Rechnern mit einem identischen Passwort verwaltet, das nicht regelmässig geändert wird. Zudem ist das Passwort oft auch dem Endanwender bekannt. „Jeder Nutzer mit lokalen Windows-Administratorrechten kann praktisch uneingeschränkt agieren. Er kann nicht-lizenzierte Software herunterladen, jedes mögliche Programm verwenden oder Systemkonfigurationen ändern“, sagt Michael Kleist.

Brandgefährlich wird es, wenn Angreifer in den Besitz lokaler Administratorrechte gelangen. Denn dann können sie weitere Zugangsdaten entwenden und sich sukzessive durch das Firmennetz bewegen, bis sie etwa in den Besitz von Domain-Administrator-Accounts oder anderen privilegierten Benutzerkonten gelangen. Dadurch erhalten Angreifer Zugriff auf die gesamte IT-Infrastruktur.

„Firmen sollten diese lokalen Administratorrechte entziehen, um grossangelegte Cyber-Angriffe bereits im Keim zu ersticken“, so Kleist. „Diese Massnahme ist ein erster Schritt bei der Reduzierung der potenziellen Angriffsfläche. Zudem sollten Unternehmen als Teil jeder Security-Initiative eine umfassende Lösung zum Verwalten, Überwachen und Sichern von privilegierten Konten und Zugangsdaten implementieren.“

PAM-Lösung schafft Abhilfe

Eine derartige Software für Privileged Account Management bietet umfangreiche Funktionen zum Schutz von privilegierten Benutzerkonten und Zugangsdaten. Der Bedarf ist da, der Markt wächst. Laut IDC betrug das Marktvolumen für PAM-Lösungen im Jahr 2019 weltweit rund 810 Millionen US-Dollar. Bis 2023 sollen die Umsätze jährlich im Durchschnitt um 13,2 Prozent steigen.

„Eine PAM-Lösung liefert das zentrale Interface für alle Benutzer, die auditiert mit privilegierten Accounts auf kritischen Systemen mit einheitlichen Workflows und einem hohen Automatisierungsgrad arbeiten müssen“, erläutert Roland Schäfer, Regional Manager beim PAM-Anbieter BeyondTrust. Er unterteilt PAM in folgende drei Komponenten mit unterschiedlichem Schwerpunkt:

“"Eine PAM-Lösung liefert das zentrale Interface für alle Benutzer, die auditiert mit privilegierten Accounts auf kritischen Systemen mit einheitlichem Workflow und hohem Automatisierungsgrad arbeiten müssen"„

Privileged Session Management (PSM): Darüber werden die einzelnen Sessions mit privilegierten Accounts freigegeben, durchgeführt und überwacht. Wer hat was wann wo gemacht? „Der Remote-Zugriff auf das Zielsystem muss nicht mit Hilfe eines VPN erfolgen, es kann ebenso über einen verschlüsselten https-Tunnel gearbeitet werden. Das Passwort wird nach jeder Session neu generiert und ist dem privilegierten Nutzer unbekannt“, so Schäfer. Zentral ist hier auch eine Multifaktor-Authentifizierung.

Privileged Identity Management (PIM): Dieses Modul weist regulären Usern automatisiert den privilegierten Account zur Nutzung zu, der für sie basierend auf einer Policy freigegeben wurde. Das gewährleistet, dass nur tatsächlich befugte Personen oder System-Accounts bestimmte Aktionen ausführen.

Privileged Elevation and Delegation Management (PEDM): Mit PEDM lassen sich Policies und Sicherheitsregeln einrichten, die den Aktionsradius von normalen Benutzern, Admins und anderen Super-Usern deutlich einschränken ohne die Produktivität zu beeinflussen. So ist es damit möglich, lokale Administratoren-Rechte im gesamten Unternehmen zu eliminieren. „Über Agenten auf seinem PC erhält der Benutzer dann seine Rechte isoliert nur für die Applikation, die er gerade für seine Arbeit gerade benötigt“, erläutert Roland Schäfer.

PAM-Lösungen begleiten grundsätzlich den kompletten Aktionsradius einer privilegierten Identität in jedem Einsatzbereich. Die einzelnen Schritte sind Identifikation, Authentifizierung, Autorisierung, der Zugriff selbst und anschliessend Reporting für Transparenz, Auditierung und Governance.

Hohe Komplexität

PAM kann aber schnell komplex werden, wenn in einem Unternehmen beispielsweise mehrere Tausend privilegierte Konten unterschiedlichster Art existieren, sei es für Admins, Super User in Fachabteilungen, externe Dienstleister, System-Accounts oder IoT-Geräte. Dann geht es um Geschwindigkeit, wenn die Passwörter bei jeder Session neu generiert werden oder schnell rollieren sollen. Auch verschiedene Module für Privilegien in unterschiedlichen Bereichen etwa für Netzwerke, Datenbanken oder in der industriellen OT erhöhen die Komplexität weiter.

„Privileged Account Management ist mehr ein Prozess- als ein technologisches Thema. Firmen können hier viel falsch machen. Sie müssen wissen, welche privilegierten Accounts über welche Zugriffsrechte auf welche Systeme verfügen, und im Vorfeld definieren, was sie mit der PAM-Lösung erreichen wollen“, meint Matthias Zacher von IDC. „Zudem gilt es abzuwägen, wie eng sie die Schraube drehen wollen und inwieweit sie Tätigkeiten sowie Geschäfts- und IT-Prozesse mit PAM einschränken.“ Benutzerfreundlichkeit und Benutzerakzeptanz sind hier kritische Faktoren.

“"Manche IAM-Lösungen decken auch PAM-Funktionen ab, aber nicht in der Tiefe und Breite, die für den Schutz privilegierter Accounts wirklich notwendig wäre"„

Fazit & Ausblick

Laut Matthias Zacher sollte PAM gut mit anderen Security-Lösungen wie SIEM (Security Information & Event Management), DLP (Data Loss Prevention) oder IPS (Intrusion Prevention Systems) und Schwachstellen-Management integriert sein. „Firmen brauchen Regeln für eine schnelle und idealerweise automatisierte Reaktion, wenn externe oder unbefugte Personen auf ein privilegiertes Benutzerkonto zugreifen wollen. PAM konzentriert sich auf den Zugriff selbst, während SIEM, DLP und IPS die breite Sicht auf die Infrastruktur eines Unternehmens bieten. PAM ist ein fortlaufender Prozess.“

Weitere wichtige Trends beim Thema Privileged Account Management sind Künstliche Intelligenz (KI) beziehungsweise maschinelles Lernen (ML) und die Cloud. Alle von uns befragten Experten sind sich einig, dass KI und ML künftig insbesondere beim Monitoring, bei der Analyse und Korrelation der Daten der einzelnen privilegierten Sessions eine grosse Rolle spielen werden. PAM-Lösungen werden zudem überwiegend als SaaS-Lösung (Software as a Service) aus der Cloud erhältlich sein, und die Zahl der Maschinen-Accounts wird weiter zunehmen.

Privilegierte Benutzerkonten etwa von Administratoren oder maschinellen Accounts, die den Zugriff auf Datenbanken, Maschinen oder Cloud-Anwendungen ermöglichen, sind im Geschäftsalltag unerlässlich. Allerdings stellen sie wegen ihrer weitreichenden Befugnisse ein attraktives Ziel für Cyberkriminelle oder Hacker dar. Wer die Zugangsdaten eines privilegierten Accounts erbeutet, kann auf unternehmenskritische Daten zugreifen oder die IT-Infrastruktur manipulieren und kontrollieren. Daher sollten Firmen diese Konten besonders schützen.

Eine IAM-Lösung reicht dafür nicht aus. Firmen sollten dieses System für das Identitätsmanagement, falls vorhanden, um eine PAM-Lösung zum Schutz der privilegierten Benutzerkonten ergänzen. Diese bietet neben anderen Sicherheitsfunktionen eine automatisierte Übersicht über die Anzahl an privilegierten Accounts, dokumentiert und überwacht die Zugriffe oder sorgt für die effektive Verwaltung von Passwörtern.

Wichtige Anbieter von PAM-Lösungen (Auswahl)

| Anbieter | Produkt | Beschreibung |

| BeyondTrust | BeyondTrust Privilege Management | Modulare Plattform mit allen möglichen PAM-Funktionen (Passwortverwaltung, Multifaktor-Authentifizierung etc.); Session Management ersetzt VPN durch https-Tunnel |

| Broadcom | Layer7 Privileged Access Management (Vorher CA PAM) | Modulare PAM-Lösung, die alle Administrator-Sitzungen aufzeichnet und auf potenziell verdächtige Aktivitäten überwacht. |

| Centrify | Zero Trust Privilege | Modulare Plattform mit Komponenten für Passwort-Verwaltung, Authentifizierung, Monitoring, Session Management oder Threat Analytics. |

| CyberArk | Verschiedene Lösungen für PAM | Der PAM-Marktführer bietet ein umfangreiches Portfolio an Lösungen für die Verwaltung und das Monitoring von privilegierten Benutzerkonten an, sowohl aus der Cloud als auch On-Premise. Auch maschinelle Accounts, DevOps-Umgebungen oder Container werden erfasst. |

| Micro Focus | NetIQ Privileged Account Manager | Zu den Funktionen der PAM-Lösung gehören gesicherte Passwortarchivierung, privilegierte Kontenüberwachung von Datenbanken, die risikobasierte Kontrolle von Sitzungen privilegierter Konten sowie Audits und Berichte. |

| One Identity | Verschiedene Lösungen für Privileged Access Management | Deckt alle PAM-Facetten ab, von Passwort- und Zugangsverwaltung und Threat Analytics über Multi-Faktor-Authentifizierung und Unix Server Security bis hin zu umfangreichen Reporting-Funktionen |

| Thycotic | Tycotic Privileged Access & Password Management | Modulare PAM-Lösung aus der Cloud oder On-Premise mit Komponenten wie Secret Server, Privileged Behavior Analytics, Password Reset Server oder DevOps Secrets Vault. |

| Wallix | Wallix Bastion | PAM-Lösung aus verschiedenen Modulen, darunter ein Access und Session Manager, ein Passwort-Manager oder ein PEDM-Tool für Least-Privilege-Sicherheit zum Schutz von PCs und Servern. |

Wichtige Anbieter von PAM-Lösungen (Auswahl)

| Anbieter | Produkt | Beschreibung |

| BeyondTrust | BeyondTrust Privilege Management | Modulare Plattform mit allen möglichen PAM-Funktionen (Passwortverwaltung, Multifaktor-Authentifizierung etc.); Session Management ersetzt VPN durch https-Tunnel |

| Broadcom | Layer7 Privileged Access Management (Vorher CA PAM) | Modulare PAM-Lösung, die alle Administrator-Sitzungen aufzeichnet und auf potenziell verdächtige Aktivitäten überwacht. |

| Centrify | Zero Trust Privilege | Modulare Plattform mit Komponenten für Passwort-Verwaltung, Authentifizierung, Monitoring, Session Management oder Threat Analytics. |

| CyberArk | Verschiedene Lösungen für PAM | Der PAM-Marktführer bietet ein umfangreiches Portfolio an Lösungen für die Verwaltung und das Monitoring von privilegierten Benutzerkonten an, sowohl aus der Cloud als auch On-Premise. Auch maschinelle Accounts, DevOps-Umgebungen oder Container werden erfasst. |

| Micro Focus | NetIQ Privileged Account Manager | Zu den Funktionen der PAM-Lösung gehören gesicherte Passwortarchivierung, privilegierte Kontenüberwachung von Datenbanken, die risikobasierte Kontrolle von Sitzungen privilegierter Konten sowie Audits und Berichte. |

| One Identity | Verschiedene Lösungen für Privileged Access Management | Deckt alle PAM-Facetten ab, von Passwort- und Zugangsverwaltung und Threat Analytics über Multi-Faktor-Authentifizierung und Unix Server Security bis hin zu umfangreichen Reporting-Funktionen |

| Thycotic | Tycotic Privileged Access & Password Management | Modulare PAM-Lösung aus der Cloud oder On-Premise mit Komponenten wie Secret Server, Privileged Behavior Analytics, Password Reset Server oder DevOps Secrets Vault. |

| Wallix | Wallix Bastion | PAM-Lösung aus verschiedenen Modulen, darunter ein Access und Session Manager, ein Passwort-Manager oder ein PEDM-Tool für Least-Privilege-Sicherheit zum Schutz von PCs und Servern. |

Im Gespräch mit David Mayrr von KPMG Österreich

David Mayer ist Spezialist im Bereich IT-Advisory / Cyber Security bei dem österreichischen Ableger der Unternehmensberatung KPMG. Im Interview mit com! professional erklärt er, warum Unternehmen eine Lösung für Privileged Account Management (PAM) brauchen und worauf sie bei der Implementierung achten sollten.

com! professional: Herr Mayer, für die Verwaltung von Identitäten und deren Zugriffsrechten gibt es viele Produkte für Identity und Access Management (IAM). Warum reicht eine IAM-Lösung nicht für die Verwaltung privilegierter Benutzerkonten aus?

David Mayer: Die Grenzen zwischen IAM und Privileged Account Management (PAM) sind fliessend. IAM verwaltet alle Business-Nutzer auf hoher Ebene und weist ihnen entsprechend ihrer Rolle im Unternehmen spezifische Zugriffsrechte zu. Das Thema privilegierte Accounts decken manche IAM-Lösungen derzeit nur teilweise ab. Privilegierte Konten müssen besonders gesichert werden, da Unbefugte auf die wertvollsten Daten im Unternehmen zugreifen können, wenn sie an administrative Zugangsdaten gelangen.

PAM-Lösungen gehen viel tiefer und bieten etwa Funktionen für das Management privilegierter Sessions oder die Freischaltung und Überwachung von Konten bei der dynamischen Passwort-Freigabe für privilegierte Zugriffe. Privileged Account Management funktioniert aber nur im Rahmen einer umfassenden Sicherheitsstrategie, die umfangreiche technische Massnahmen und auch Themen wie Security Awareness umfasst.

com! professional: Welche Firmen brauchen eine PAM-Lösung? Hängt das von der Grösse ab?

David Mayer: Ein Admin-Konto ist wegen seiner tiefen Zugriffsrechte grundsätzlich für jeden Angreifer attraktiv, unabhängig von der Branche oder Grösse des Unternehmens. Die erste Frage lautet: Wie definieren Sie privilegiert? Das bedeutet für jeden etwas anderes. Bei IT- oder zum Beispiel Industrie-Unternehmen kann das der Administrator der Windows-Domäne sein, der über das Active Directory auf alle Geräte und Konten im Unternehmen zugreifen kann. Andere Firmen verstehen darunter jedes Admin-Konto, über das sie interaktiv einen Server betreuen können, sei es Windows, Linux oder Unix. In den Fachabteilungen gibt es auch den SAP-Admin, einen Key User mit vielen Berechtigungen, der nicht der IT zugeordnet ist und daher in vielen PAM-Konzepten nicht mitgedacht wird.

com! professional: Wie sieht es mit externen IT-Dienstleistern oder technischen Accounts wie Maschinen oder IoT-Geräten aus?

David Mayer: Natürlich haben auch IT-Dienstleister oder Servicetechniker meist aus der Ferne Zugriff auf privilegierte Konten. Firmen sollten diesen Remote-Zugang nur auf Anfrage freigeben und nicht permanent aktiv halten. Über eine PAM-Lösung lässt sich immer nachvollziehen, wer für das Konto verantwortlich ist, wann es freigeschaltet wurde und wer unter diesem Konto was gemacht hat. Dank dieser Informationen bestehen Firmen auch Compliance-Audits.

Mit einer PAM-Software lassen sich auch privilegierte Benutzer von Maschinen oder IoT-Geräten verwalten. Diese sind über Schnittstellen mit verschiedenen Systemen verbunden und laufen oft im privilegierten Umfeld. Dazu gehören beispielsweise technische Service-Accounts für Datenbanken oder automatisierte Service-Accounts, die Daten-Updates oder Batch-Jobs durchführen. Hier werden Passwörter oft jahrelang nicht verändert.

com! professional: Wie viele privilegierte Accounts gibt es erfahrungsgemäss in Unternehmen?

David Mayer: Das hängt von der Definition der privilegierten Accounts ab, von der Branche und zum Teil auch von der Unternehmensgrösse. Der Anteil der privilegierten Nutzer liegt häufig bei etwa bis zu zehn Prozent und ist immer im Verhältnis zu anderen Variablen zu sehen, etwa zur gesamten IT-Abteilung oder den Applikationsbetreuern in den Fachabteilungen. Letztere agieren oft seit Jahren mit privilegierten Rechten im System und bewegen sich in der Schatten-IT. Mit einer PAM-Lösung fallen sie nicht mehr durch das Raster.

com! professional: Worauf müssen Firmen bei der Auswahl oder Implementierung einer PAM-Lösung besonders achten?

David Mayer: Vor jedem technischen PAM-Konzept und der Auswahl der Hersteller sollten Unternehmen auf Basis der folgenden fünf W-Fragen vorgehen: Wer ist der Administrator mit privilegierten Zugriffsrechten? Wann benötigt die Person Zugriff? Wo befindet sich die Person beim Zugriff? Erfolgt die Einwahl in das System etwa vom Ausland aus oder von einem anderen Ort als üblich, sollten bei der Authentifizierung zusätzliche Faktoren zum Einsatz kommen, weil das Verhalten vom üblichen Muster abweicht. Warum oder zu welchem Zweck greift die Person auf das Konto zu? Worauf oder auf welche Ressourcen erfolgt der Zugriff?

com! professional: Wo liegen die Grenzen? Welche Herausforderungen gibt es?

David Mayer: Das PAM-Konzept muss grundsätzlich zur gesamten Sicherheitsstrategie und sicherheitstechnischen Architektur des Unternehmens passen. Und Firmen sollten die gerade erwähnten W-Fragen beantworten und die Zugriffsrechte definieren. Bei komplexen Cloud-Infrastrukturen und Wachstum kann es hier durchaus schwierig sein, am Ball zu bleiben. Zudem sollten Firmen sich mit ihrer PAM-Lösung tatsächlich auf den Schutz ihrer Kronjuwelen konzentrieren, also ihr geistiges Eigentum, Finanzdaten oder Kundendaten. Über eine Business-Impact-Analyse finden sie die wirklich wertvollen Daten heraus und vermeiden, „unnötige“ Anwendungen an das PAM anzubinden.

com! professional: Das heisst: Man sollte die PAM-Lösung nicht zu sehr ausdehnen?

David Mayer: Firmen sollten den Prozess klar definieren und sich beim Proof of Concept zunächst auf einige wichtige Funktionen fokussieren, die technisch gut überlegt sind. Dazu gehören beispielsweise der Schutz der Service-Accounts durch rollierende Passwörter oder die Überwachung von interaktiven privilegierten Sessions etwa beim Remote-Zugriff auf Server für das Einspielen von Patches. Sind diese grundlegenden Funktionen implementiert, kann die IT das PAM-System entsprechend der Risiken weiter ausbauen und eher fortgeschrittene Funktionen wie die verhaltensbasierte Analyse ergänzen. Bei guter Vorbereitung dauert es etwa zwei bis drei Monate, bis ein PoC läuft, die Anwendungen angebunden und getestet sind. Die Komplexität ergibt sich aus der Anzahl der privilegierten Accounts und Anwendungen, dem Einsatz von Cloud-Systemen oder der Vielfalt an heterogenen Systemen mit Windows-Geräten, Linux-Servern oder Mainframes.

com! professional: Mit welchen Massnahmen lassen sich privilegierte Konten schützen?

David Mayer: Das beste Admin-Konto ist per default deaktiviert und wird nur dann aktiviert, wenn man es wirklich braucht. Auch die Passwörter werden bei jeder Aktivierung neu vergeben und verschlüsselt verwaltet. Die Administratoren brauchen die sensiblen Passwörter nicht zu kennen. Auch dem externen Dienstleister sind die entsprechenden Passwörter nicht bekannt, wenn er sich über die Fernwartung einwählt und per PAM-Lösung den Benutzer freischaltet. Da er damit keine Passwörter von privilegierten Accounts weitergeben kann, sinkt das Risiko von Missbrauchsfällen deutlich. Weitere Massnahmen sind Multi-Faktor-Authentifizierung und Single-Sign-On.

Ein zentrales Feature ist das Session Management mit Überwachung und Monitoring aller Aktivitäten, die über die PAM-Lösung erfolgen: Wer macht was wann, warum und wie? Beim Erkennen von Verhaltensmustern und Abweichungen kommt mittlerweile maschinelles Lernen zum Einsatz. Ein wichtiger Grund für das Monitoring sind Compliance-Vorschriften wie die Datenschutzgrundverordnung oder Audits gemäss der ISO 27001 zum Aufbau eines Management-Systems für Informationssicherheit. Sie erfordern die Dokumentation von Aktivitäten.

com! professional: Welche weiteren Trends ausser dem Einsatz von maschinellem Lernen sehen Sie beim Thema PAM?

David Mayer: Der Markt für Privileged Account Management konsolidiert sich und ist in Bewegung. Ich denke, dass auch künftig die Anbieter von IAM-Lösungen und von PAM-Systemen wegen der jeweils hohen Komplexität auf beiden Feldern parallel nebeneinander existieren werden. Möglicherweise werden grössere IAM-Hersteller künftig auch PAM-Module in ihre Produkte integrieren. Für das Thema Verwaltung der privilegierten Benutzerkonten ist aber ein noch umfassenderes Know-how erforderlich.

Ein wichtiges Thema ist Cloud Computing. Die meisten PAM-Lösungen sind mittlerweile als On-Premise- und als Cloud-Lösung erhältlich. Zudem ist davon auszugehen, dass viele Provider von Cloud-Services künftig selbst Schnittstellen für die Integration in PAM-Lösungen anbieten. Aktuell verfügen viele PAM-Produkte über Schnittstellen, allerdings ist dafür zusätzliche Programmierarbeit notwendig. Wenn die Cloud Provider aber mittelfristig Standard-Schnittstellen für PAM bieten, entfällt künftig der Aufwand für den Bau von Konnektoren.