Sichere Cloud

13.01.2021, 16:02 Uhr

Mehr Vertrauen ins Cloud-Computing

Confidential Computing isoliert vertrauliche Daten während der Verarbeitung in der Cloud. Kunden und Unternehmen sollen damit mehr Vertrauen gewinnen.

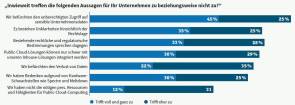

Wer mit seinem digitalen Business durch Nutzung der Public Cloud Gas geben will, der benötigt auch gute Bremsen. Ein tragfähiges Sicherheitskonzept mit einer flexiblen Absicherung der Cloud-Services schafft die Grundlage für die vertrauensvolle Cloud-Nutzung“, sagt Marko Vogel, Partner Cyber Security bei KPMG. Doch viele Unternehmen sind weiterhin unsicher, ob sie der Cloud Vertrauen schenken können. Firmen ohne Public-Cloud-Lösungen haben vor allem Sicherheitsbedenken. Sieben von zehn Nichtnutzern fürchten einen unberechtigten Zugriff auf sensible Unternehmensdaten. Für 60 Prozent ist die Rechtslage unklar, wie der „Cloud-Monitor 2020“ des Digitalverbands Bitkom ergab.

In Branchen, die mit besonders sensiblen Daten wie zum Beispiel Patientendaten umgehen, muss die Cloud ihre Tauglichkeit noch stärker unter Beweis stellen. Im Vergleich zu anderen Branchen hinkt etwa der Gesundheitssektor bei der Adaptation neuer Technologien deutlich hinterher, berichtet das „Ärzteblatt“. Dies liege unter anderem an dem speziellen, stark regulierten und komplexen Umfeld der Gesundheitsbranche.

Dabei wäre Cloud-Computing erwünscht und wichtig für die Umsetzung der E-Health-Strategie, wie sie das Bundesministerium für Gesundheit entwickelt hat. Damit auch sensible Gesundheitsdaten in einer Cloud verarbeitet werden können, sind jedoch erhöhte Sicherheitsanforderungen zu erfüllen. „Krankenhäuser und viele andere Einrichtungen des Gesundheitswesens tragen in mehrfacher Hinsicht eine besondere Verantwortung für ihre IT-Netzwerke“, so der Präsident des Bundesamts für Sicherheit in der Informationstechnik (BSI) Arne Schönbohm. „Der Schutz sensibler Patientendaten muss ebenso zuverlässig gewährleistet sein wie die Versorgung von Patientinnen und Patienten mit Unterstützung modernster Computertechnologie.“

“„Angesichts einer Bedrohungslage, die auch vor Krankenhäusern (…) nicht haltmacht, rückt Informationssicherheit auch für die Betreiber immer stärker in den Fokus, deren Einrichtungen nicht unter die Regelungen des IT-Sicherheitsgesetzes fallen.“„

Ein solcher Schutz sensibler Patientendaten und anderer besonders zu schützender Daten während der Verarbeitung in einer Cloud soll mit Confidential Computing möglich werden.

Datenverarbeitung im Separee

„Führende Unternehmen im Bereich der Informations- und Infrastruktursicherheit sind mit dem Schutz von gespeicherten Daten (data at rest) oder während der Übertragung (data in flight) durch eine Vielzahl von Methoden bestens vertraut“, erklärt Lorie Wigle, Vice President Architecture, Graphics and Software Group und General Manager of Platform Security Product Management bei Intel. „Daten, die aktiv im Speicher verarbeitet werden, sind jedoch etwas anderes. Unabhängig davon, ob diese auf den eigenen Servern vor Ort, in einer Edge-Bereitstellung oder im Herzen des Rechenzentrums eines Cloud-Anbieters ausgeführt werden, sind diese ,in Verwendung befindlichen Daten fast immer unverschlüsselt und potenziell anfällig“, so Lorie Wigle weiter.

Es liegt auf der Hand, dass der mangelnde Schutz während der Verarbeitung von Daten in einer Cloud besonders kritisch bei Patienten- oder Finanzdaten zu sehen ist. Doch auch andere Daten, zum Beispiel solche, die ein Betriebsgeheimnis enthalten, haben einen erhöhten Schutzbedarf, der auch während der Verarbeitung erfüllt werden muss, nicht nur bei der Speicherung und Übertragung der Daten.

Eine Absicherung der Daten während der Verarbeitung in einer Cloud ist deswegen über den Gesundheitssektor und das Finanzwesen hinaus für viele Branchen und Anwendungsfälle relevant. „Unternehmen, die ihre Anwendungen in der öffentlichen Cloud ausführen möchten, aber nicht wollen, dass ihre wertvolle Software-IP für andere Software- oder den Cloud-Anbieter sichtbar ist, können ihre proprietären Algorithmen mit Confidential Computing ausführen“, erklärt Lorie Wigle von Intel. „Mehrere Parteien können Transaktionen gemeinsam nutzen, ihre vertraulichen oder geschützten Daten jedoch durch die Verwendung von Confidential Computing vor den anderen Parteien schützen.“

Microsoft, das Intel-Technologie für seine Lösung Azure Confidential Computing nutzt, nennt Beispielanwendungen: Organisationen im Gesundheitswesen können umfangreiche Datensätze, zum Beispiel aus Genom-Analysen, gemeinsam nutzen, ohne dass diese Daten an andere Organisationen weitergegeben werden. In Öl- und Gas- sowie IoT-Szenarien können Unternehmen sensible Daten, die zu ihrem geistigen Eigentum gehören, künftig gefahrlos zur Verarbeitung in die Cloud transferieren.

Zusätzliche Cloud-Sicherheit

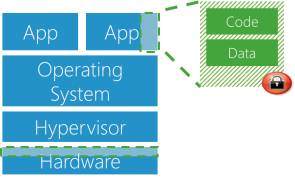

Die Marktforscher von Gartner definieren Confidential Computing im „Hype Cycle for Privacy“ so: Confidential Computing ist der Schutz von Daten während ihrer Verwendung und wird dadurch erreicht, dass die Daten während der Verarbeitung in einer hardwarebasierten, vertrauenswürdigen Ausführungsumgebung (Trusted Execution Environment, TEE) isoliert werden. Eine TEE-Hardware stellt einen abgesicherten Container bereit und schützt so einen Teil des Prozessors und Speichers der Hardware.

Confidential Computing erweitert damit die üblichen Cloud-Verschlüsselungen für gespeicherte Daten und für die Datenübertragung um einen Schutz für die Verarbeitungszeit, indem die Daten in einer hardwarebasierten, vertrauenswürdigen Umgebung abgekapselt werden.

Wenn Cloud-Daten während der Verarbeitung unzureichend geschützt sind, könnten Mitarbeiter des Cloud-Betreibers womöglich auf die Daten des Cloud-Nutzers zugreifen. Solche unerlaubten Zugriffe fürchten Unternehmen, die bislang die Nutzung der Public Cloud ablehnen.

Es ist eine Frage des Vertrauens gegenüber dem Cloud-Betreiber, mit der man als Cloud-Nutzer nicht leichtfertig umgehen darf. So fordert der Datenschutz nach Datenschutz-Grundverordnung (DSGVO) in Artikel 28 DSGVO (Auftragsverarbeitung), als Cloud-Nutzer nur mit solchen Auftragsverarbeitern (Cloud-Service-Betreibern) zusammenzuarbeiten, die hinreichend Garantien dafür bieten, dass geeignete technische und organisatorische Massnahmen so durchgeführt werden, dass die Verarbeitung im Einklang mit den Anforderungen der DSGVO erfolgt und den Schutz der Rechte der betroffenen Person gewährleistet. Dazu gehört es insbesondere, dass unerlaubte Datenzugriffe seitens der Mitarbeiter des Cloud-Anbieters ausgeschlossen sind.

Verschlüsselung der gespeicherten Daten und der Datenübertragung reicht dazu allerdings nicht aus, auch in der Zeit der Datenverarbeitung muss der Datenschutz gewährleistet sein, ein wichtiger Grund, sich als Cloud-Nutzer mit Confidential Computing zu befassen.

“„Unternehmen und Cloud-Dienstleister können Confidential Computing auf eine Vielzahl von Workloads anwenden. Die beliebtesten frühen Anwendungsfälle verwenden es für den Schlüsselschutz und für Krypto-Operationen.“„

Lorie Wigle

Vice President Architecture, Graphics and Software Group, General Manager of Platform Security Product Management bei Intel

Unternehmen stellen die Nützlichkeit der Cloud möglicherweise nicht mehr infrage, aber die Sicherheit bleibt ein häufig genannter Grund, sie zu meiden, so die Marktforscher von Gartner. Tatsächlich könne die Public Cloud jedoch für die meisten Anwendungen sicher genug gemacht werden. „Selbst für die widerstrebendsten Unternehmen gibt es jetzt Techniken wie Confidential Computing, mit denen anhaltende Bedenken ausgeräumt werden können“, sagt Steve Riley, Senior Director Analyst bei Gartner. „Sie können aufhören, sich Sorgen zu machen, ob sie ihrem Cloud-Anbieter vertrauen können.“

Confidential Computing: Anbieter

Confidential Computing wird von etlichen Unternehmen vorangetrieben. Im August vergangenen Jahres gab „The Linux Foundation“ bekannt, dass das Confidential Computing Consortium gegründet wurde, eine Community, die sich der Definition und Beschleunigung der Einführung von Confidential Computing widmet.

Zu den Unternehmen, die als Gründungsmitglieder zu dem Consortium gehören, zählen Alibaba, Arm, Google Cloud, Huawei, Intel, Microsoft und Red Hat. Weitere Mitglieder sind Baidu, ByteDance, Decentriq, Fortanix, Kindite, Oasis Labs, Swisscom, Tencent und VMware. Im Juni dieses Jahres kamen Accenture, AMD, Anjuna, Anqlave, Cosmian, iExec, IoTeX, Nvidia und R3 hinzu.

„Die frühesten Arbeiten an Technologien, die in der Lage sind, eine Branche zu transformieren, werden häufig branchenweit und mit Open-Source-Technologien durchgeführt“, erklärt Jim Zemlin, Executive Director der Linux Foundation. „Das Confidential Computing Consortium ist ein führender Indikator für die künftige Sicherheit beim Computing und wird dazu beitragen, offene Technologien zu definieren und aufzubauen, um diese Vertrauensinfrastruktur für verwendete Daten zu unterstützen.“

Das Confidential Computing Consortium soll Hardware-Anbieter, Cloud-Provider, Entwickler, Open-Source-Experten und Wissenschaftler zusammenbringen, um den Markt für Confidential Computing voranzutreiben, technische und behördliche Standards mitzuentwickeln und Open-Source-Tools zu erstellen.

Stand der Dinge

Confidential Computing ist ein Sicherheitsmechanismus, der Code und Daten vor dem Host-System und damit zum Beispiel vor dem Cloud-Provider schützt, so das Analystenhaus Gartner. Indem wichtige Informationen für Dritte, einschliesslich des Hosts, unsichtbar gemacht werden, wird möglicherweise das verbliebene Hindernis für die Cloud-Einführung für stark regulierte Unternehmen in den Bereichen Finanzdienstleistungen, Versicherungen und Gesundheitswesen beseitigt.

Doch es gibt weitere Anwendungsmöglichkeiten, die Gartner sieht: Beispielsweise könnten ein Einzelhändler und eine Bank Kundentransaktionsdaten auf potenziellen Betrug überprüfen, ohne der jeweils anderen Partei Zugriff auf die Originaldaten zu gewähren.

Gartner betont aber auch: Confidential Computing ist kein Plug-and-play. So rechnet das Analystenhaus mit einer Wartezeit von fünf bis zehn Jahren, bevor diese neue Sicherheitstechnologie regelmässig verwendet wird. Erste Anwendungsbeispiele existieren aber bereits.

„Microsoft Azure war die erste grosse und öffentliche Cloud, die Confidential Computing anbot. Kunden, beispielsweise aus der Finanz- und Gesundheitsbranche sowie Regierungen, setzen heute auf Confidential Computing“, sagt Mark Russinovich, Chief Technology Officer bei Microsoft Azure. „Azure bietet Confidential-Computing-Optionen für virtuelle Maschinen, Container, maschinelles Lernen und vieles mehr. Wir glauben, dass die nächste Generation der skalierbaren Intel-Xeon-Prozessoren mit Intel SGX, vollständiger Verschlüsselung des Speichers und kryptografischer Beschleunigung unseren Kunden helfen wird, noch mehr Szenarien im Bereich Confidential Computing zu erschliessen.“

Das Elektronikunternehmen NEC beispielsweise erstellt eine vertrauenswürdige Computerumgebung, um Kundendaten mehrerer Anbieter zu kombinieren, Analysen durchzuführen und geschäftliche Erkenntnisse zu generieren. Gleichzeitig möchte NEC dazu beitragen, die Privatsphäre und die Vertraulichkeit der Kundendaten vor allen Parteien zu schützen.

In all diesen Fällen ist die Fähigkeit, eine vertrauenswürdige Computerumgebung einzurichten, entscheidend, um sowohl Kunden als auch Unternehmen das Vertrauen zu geben, datenschutzrechtlich konforme Analysen durchzuführen. „NEC entwickelt ein innovatives vertrauliches Computersystem, mit dem mehrere Unternehmen Kundendaten über die Industriegrenzen hinweg sicherer austauschen und analysieren können, wodurch sowohl für Unternehmen als auch für ihre Kunden ein Mehrwert geschaffen wird“, erläutert Shinji Abe, Executive Director für Technologie bei NEC.

Lösungen für Confidential Computing (Auswahl)

| Anbieter | Produkt | Besonderheiten |

| Alibaba | Inclavare Containers | Dieses Open-Source-Projekt integriert cloudnative Containertechnologie mit Confidential Computing. Intel beteiligt sich an der Entwicklung der Open-Source-Community |

| Asylo | Open-Source-Framework für Confidential Computing | Asylo ist ein offenes Framework für die Entwicklung von Enklavenanwendungen. Enklaven (isolierte Bereiche) stellen sicher, dass nur autorisierter Code auf die Daten zugreifen kann. Mit Asylo kann eine Reihe neuer vertrauenswürdiger Ausführungsumgebungen genutzt werden, einschließlich Software- und Hardware-Isolationstechnologien |

| Microsoft | Azure Confidental Computing | Azure war die erste öffentliche Cloud, die eine Virtualisierungsinfrastruktur für vertrauliches Computing anbietet, die hardwarebasierte, vertrauenswürdige Ausführungsumgebungen (TEEs, Trusted Execution Environments) verwendet. Selbst Cloud-Administratoren und Rechenzentrumsbetreiber mit physischem Zugriff auf die Server können nicht auf TEE-geschützte Daten zugreifen |

| Dezentriq | Confidential Machine Learning | Das Modul Confidential Machine Learning Inference von Decentriq ermöglicht maschinelles Lernen auf datenschutzfreundliche und sichere Weise. Die Daten und das Modell werden durch Confidential Computing von allen Parteien einschließlich der Hardware-Infrastrukturanbieter vertraulich behandelt |

| Assured Workloads for Government | Spezielle Lösung zur Absicherung von Google-Cloud-Diensten, die von Regierungsinstitutionen genutzt werden | |

| Confidential VMs | Als Betaversion für Google Compute Engine verfügbar. Google-Cloud-Kunden können dank der Sicherheitstechnologien moderner CPUs aktive Daten verschlüsseln, zum Beispiel durch die Erweiterung Secure Encrypted Virtualization (SEV) | |

| IBM | Cloud Hyper Protect Services | Mit IBM Cloud Hyper Protect Services haben Kunden die vollständige Autorität über ihre vertraulichen Daten, Workloads und digitalen Schlüssel. Auch IBM-Cloud-Administratoren haben keinen Zugriff |

| Cloud Data Shield | Mit IBM Cloud Data Shield können Benutzer containerisierte Anwendungen in einer sicheren Enklave auf einem IBM-Cloud-Kubernetes-Service-Host ausführen und so den Schutz der verwendeten Daten gewährleisten | |

| Intel | Intel Software Guard Extensions (Intel SGX) | Intel Software Guard Extensions bietet eine hardwarebasierte Speicherverschlüsselung, die bestimmten Anwendungscode und Daten im Speicher isoliert. Mit Intel SGX kann Code auf Benutzerebene private Speicherbereiche (Enklaven) zuweisen, die vor Prozessen geschützt sind, die mit höheren Berechtigungsstufen ausgeführt werden |

Lösungen für Confidential Computing (Auswahl)

| Anbieter | Produkt | Besonderheiten |

| Alibaba | Inclavare Containers | Dieses Open-Source-Projekt integriert cloudnative Containertechnologie mit Confidential Computing. Intel beteiligt sich an der Entwicklung der Open-Source-Community |

| Asylo | Open-Source-Framework für Confidential Computing | Asylo ist ein offenes Framework für die Entwicklung von Enklavenanwendungen. Enklaven (isolierte Bereiche) stellen sicher, dass nur autorisierter Code auf die Daten zugreifen kann. Mit Asylo kann eine Reihe neuer vertrauenswürdiger Ausführungsumgebungen genutzt werden, einschließlich Software- und Hardware-Isolationstechnologien |

| Microsoft | Azure Confidental Computing | Azure war die erste öffentliche Cloud, die eine Virtualisierungsinfrastruktur für vertrauliches Computing anbietet, die hardwarebasierte, vertrauenswürdige Ausführungsumgebungen (TEEs, Trusted Execution Environments) verwendet. Selbst Cloud-Administratoren und Rechenzentrumsbetreiber mit physischem Zugriff auf die Server können nicht auf TEE-geschützte Daten zugreifen |

| Dezentriq | Confidential Machine Learning | Das Modul Confidential Machine Learning Inference von Decentriq ermöglicht maschinelles Lernen auf datenschutzfreundliche und sichere Weise. Die Daten und das Modell werden durch Confidential Computing von allen Parteien einschließlich der Hardware-Infrastrukturanbieter vertraulich behandelt |

| Assured Workloads for Government | Spezielle Lösung zur Absicherung von Google-Cloud-Diensten, die von Regierungsinstitutionen genutzt werden | |

| Confidential VMs | Als Betaversion für Google Compute Engine verfügbar. Google-Cloud-Kunden können dank der Sicherheitstechnologien moderner CPUs aktive Daten verschlüsseln, zum Beispiel durch die Erweiterung Secure Encrypted Virtualization (SEV) | |

| IBM | Cloud Hyper Protect Services | Mit IBM Cloud Hyper Protect Services haben Kunden die vollständige Autorität über ihre vertraulichen Daten, Workloads und digitalen Schlüssel. Auch IBM-Cloud-Administratoren haben keinen Zugriff |

| Cloud Data Shield | Mit IBM Cloud Data Shield können Benutzer containerisierte Anwendungen in einer sicheren Enklave auf einem IBM-Cloud-Kubernetes-Service-Host ausführen und so den Schutz der verwendeten Daten gewährleisten | |

| Intel | Intel Software Guard Extensions (Intel SGX) | Intel Software Guard Extensions bietet eine hardwarebasierte Speicherverschlüsselung, die bestimmten Anwendungscode und Daten im Speicher isoliert. Mit Intel SGX kann Code auf Benutzerebene private Speicherbereiche (Enklaven) zuweisen, die vor Prozessen geschützt sind, die mit höheren Berechtigungsstufen ausgeführt werden |