Lückenschluss im Unternehmensnetzwerk

02.12.2019, 11:17 Uhr

Schwachstellen-Management via Cloud

Unternehmen müssen ihre Angriffsfläche so weit wie möglich reduzieren. Dabei unterstützen kann zum Beispiel eine Lösung für das Schwachstellen-Management.

Das Absichern moderner Unternehmensnetzwerke setzt einen umfassenden Überblick über die gesamte IT-Infrastruktur voraus. Dabei geht es nicht nur um die Netzwerkumgebung, die Server, Desktops und mobilen Geräte. Auch genaue Kenntnisse über die eingesetzte Software und die Cloud-Nutzung gehören dazu. Einige Firmen nutzen bereits Security-Software für die Client-Server-Umgebung sowie Patch-Management-Software. Auch diese Bemühungen adressieren aber nur einen Teil des Problems, es bleiben immer wieder Lücken, etwa veraltete Systemprotokolle, die nur spezialisierte Schwachstellen-Tools zuverlässig finden und eliminieren.

Eine solche Lösung für das Schwachstellen-Management arbeitet rund um die Uhr, analysiert dabei – teils automatisiert – die Risiken und gibt diese Analysen an die verantwortlichen Sicherheits-Teams weiter. Diese können die vorhandenen Risiken schnell einschätzen und entsprechend der Klassifizierung abarbeiten.

IT-Infrastruktur und DSGVO

Auch die Experten der EU kennen die Gefahren, die Unternehmen bedrohen. Sie haben daher in der Datenschutz-Grundverordnung festgelegt, dass vertrauliche Informationen ausreichend zu schützen sind. Die Firmen müssen Daten- und IT-Sicherheit gewährleisten. Die Vorschriften sehen auch vor, dass Unternehmen die Eintrittswahrscheinlichkeit und Schwere eines Risikos beurteilen müssen. Sie müssen also Risikoanalysen durchführen, um mögliche Schwachstellen zu identifizieren. Sie müssen sogar nachweisen, dass sie diese Analysen im Vorfeld durchgeführt und dokumentiert haben. Auch in diesem schwierigen Bereich kann ein gutes Schwachstellen-Management helfen, denn Risikoanalysen und -bewertungen sowie deren Dokumentation sind damit möglich.

Nicht umsonst schwimmen viele Dienstleister mit Angeboten für das Schwachstellen-Management auf einer Erfolgswelle. Die grössten Akteure in diesem Feld zeigt die Forrester Wave „Vulnerability Risk Management Q1 2018“. Dort führen Qualys, Rapid7 und BeyondTrust das Feld an. Als weitere grosse Anbieter werden Symantec und Tenable genannt. Obwohl in der Forrester Wave nicht aufgeführt, sind auch F-Secure und Baramundi interessant. Deren Produkte lassen sich mit vorhandenen Systemen, etwa einem Patch-Management, kombinieren. Die meisten verfügbaren Lösungen werten die gesamte IT-Struktur, den Netzwerkverkehr und alle vorhandenen Geräte aus sowie auch Industrie- oder IoT-Systeme. Ebenfalls mit einigen Lösungen möglich ist der Scan von virtuellen Umgebungen oder Cloud-Plattformen. Die zur Auswertung genutzten Hintergrunddaten stammen aus vielen Quellen. Die erste ist dabei immer die Mitre-Datenbank für CVE (Common Vulnerabilities and Exposures) mit bekannten Schwachstellen und deren Gefährdungsgrad. Dort finden sich auch Angaben zu Lösungen und Fixes.

Darüber hinaus stellen gut gepflegte Patch-Management-Systeme die nötigen Updates für das Schliessen der Lücken bereit. Für alles Weitere muss das Schwachstellen-Management andere Lösungen finden. Das können durch eigene Forschung entwickelte Plug-ins sein oder eigene Block-Programme für den Notfall, die Lücken schliessen, für die es noch keine Updates oder Patches gibt.

Viele weitere Schwachstellen sind schlicht Fehlkonfigurationen, Schatten-IT oder einfach nur falsches IT-Management. Diese Lücken lassen sich mit Hilfe von IT-Regeln schliessen. Je nach Lösung ist das Angebot an Policies aber sehr unterschiedlich. Sie sind zum Teil vorgefertigt und lassen sich übernehmen oder anpassen. Dann dienen sie etwa zur Steuerung von mobilen Geräten, Malware-Scannern oder Ports. Auch der Check auf neue Hardware-Bedrohungen wie Spectre oder Meltdown lässt sich gesteuert ausführen. So werden zum Beispiel neue Server mit anfälliger Hardware entdeckt.

Im Folgenden werden die aktuellen Lösungen wichtiger Anbieter für das Schwachstellen-Management näher vorgestellt.

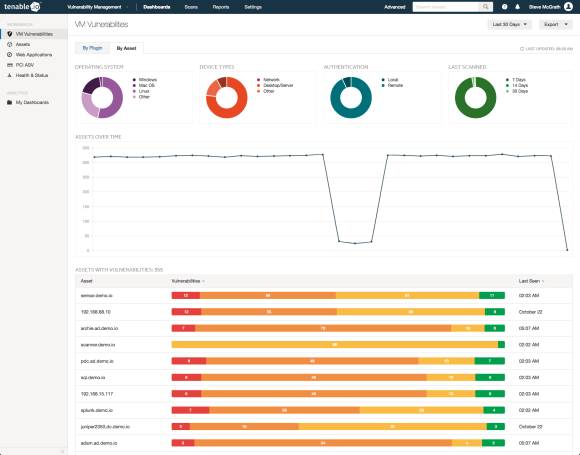

Trio von Tenable

Das amerikanische Sicherheitsunternehmen Tenable hat sich auf das Schwachstellen-Management im Firmensegment spezialisiert und bietet eine breite Palette an Lösungen an. Mit dem Grundprodukt Nessus finden Einzelanwender ein starkes Werkzeug für mehr Sicherheit. Auf Basis der Technologie des Grundprodukts hat Tenable die Lösungen Tenable.io und Tenable.sc für Security-Teams in Unternehmen entwickelt. Während Tenable.io komplett cloudgestützt arbeitet, ist Tenable.sc die Vor-Ort-Variante für die Nutzung auf eigenen Servern. Die Cloud-Version empfiehlt sich für Firmen, die extern weitere Netzwerkstrukturen und Geräte oder Anlagen betreiben.

Nessus gibt es in den Varianten Essentials und Professional. Nessus Essentials lässt sich für 16 zu scannende IPs sogar kostenlos nutzen, die Pro-Version ist für unbegrenzt viele IP-Adressen verwendbar, hinter denen Netze, Dienste oder Geräte stehen. Das Werkzeug ist allerdings ein Tool für ausgesprochene Spezialisten wie Penetration-Tester oder Sicherheitsexperten.

Das cloudbasierte Tenable.io für Security-Teams ist das am stärksten beworbene Flaggschiff von Tenable. Mit Hilfe von Nessus-Sensoren für aktives und agentenbasiertes Scanning sowie für passives Netzwerk-Monitoring erhalten Experten vollen Einblick in ihre Public-Cloud-Angriffsoberfläche. Durch Predictive Prioritization wird Teams geholfen, die Schwachstellen des Systems nach Priorität abzuarbeiten. Dabei werden die Schwachstellendaten mit Hilfe von Threat Intelligence und Data Science ausgewertet. Die Sicherheitslücken mit den grössten Auswirkungen sind auf diese Weise schnell identifiziert und werden für das Team via Dashboard visualisiert.

“Dank Predictive Prioritization wissen Cyber-Verteidiger wieder, um welche Schwachstellen sie sich zuallererst und am allermeisten kümmern müssen.„

Renaud Deraison, CTO und Mitgründer von Tenable

Durch die dynamische Cloud-Variante lassen sich auch die Schwachstellen von Mobilgeräten, virtuellen Maschinen und Cloud-Instanzen zuverlässig auswerten. Tenable.io scannt kontinuierlich den gesamten Netzwerkverkehr und erkennt und bewertet so auch normalerweise schwer zu scannende Anlagen wie OT-Systeme (Industrie-Hardware) und die sich immer mehr verbreitenden IoT-Systeme. Für Public-Cloud-Umgebungen stellt Tenable.io vorbereitete Konnektoren bereit. Auf diese Weise ist die Einbindung von Plattformen wie Amazon Web Services, Microsoft Azure und Google Cloud Platform (GCP) einfach zu bewerkstelligen.

Die Auswertung erfolgt immer per browserbasiertem Dashboard. Die frei definierbaren Konsolen zeigen Teams immer die passenden Berichte und die Bereiche an, in denen gehandelt werden muss.

Qualys Vulnerability Management

Der Anbieter Qualys stellt keine Lösungspakete bereit, sondern eine cloudbasierte Plattform mit einer Fülle an IT-Sicherheits- und Compliance-Modulen. Unternehmen können benötigte Dienste einfach modular in ihre Webkonsole übernehmen und dort teambasiert arbeiten. Viele mittelgrosse Unternehmen nutzen oft schon eine Endpoint-Security-Lösung. Etliche haben sogar intern ein Patch-Management, etwa von G-Data oder Kaspersky. Ist eine IT bereits so aufgestellt, lassen sich einige der auf dem Markt verfügbaren Vulnerability-Management-Lösungen nur schwer migrieren, ohne vorhandene Lösungen zu entfernen. Die Module von Qualys können dagegen nach Bedarf leicht integriert werden und so eine vorhandene IT-Landschaft einfacher komplettieren.

Für die IT-Sicherheit bietet Qualys etwa die Cloud-Apps Vulnerability Management, Threat Protection oder Patch Management an. Die lassen sich verstärken mit den Modulen Continuous Monitoring oder Indication of Compromise. Weitere Module gibt es für die Cloud- und Container-Security sowie für Web Application Security.

Die agentenbasierte Prüfung der vorhandenen IT-Infrastruktur wird intern genauso wie von extern durchgeführt. Die Agenten sind auch in der Lage, vergessene Geräte oder Server aufzuspüren sowie Industrie-Hardware und IoT-Geräte zu scannen.

Gefundene Schwachstellen stellt die webbasierte Konsole für das Sicherheits-Team grafisch dar. Gleichzeitig priorisiert das System die aus der Analyse gewonnenen Erkenntnisse und schlägt die nötigen Schritte vor. Firmen überprüfen so ihre Netzwerksicherheit im Einklang mit internen Regeln (Policies) und externen Vorschriften, setzen sie durch und können dabei auch noch alles dokumentieren.

“Das digitale Business erfordert mehr denn je eine konstante Zusammenarbeit zwischen Sicherheits- und IT-Teams, um die Korrekturen für lokale Assets, Endpunkte und Clouds zu koordinieren.„

Philippe Courtot, CEO von Qualys

Besonders verzweigte Unternehmen profitieren von der Qualys-Cloud-Plattform. Alle genutzten Authentifizierungsdaten für jeden Host, jede Datenbank oder jeden Web-Server sind besonders gesichert und werden nur verschlüsselt genutzt. Die zentralisierten Reports machen es Security-Teams einfach, auch dezentrale Netzwerke zu warten und zu schützen. Die Berichte enthalten Fehlerklassen, Time-to-Fix-Schätzungen, Informationen zu den geschäftlichen Auswirkungen sowie Trendanalysen zu Sicherheitsproblemen. Der Scan erkennt mit dem Qualys Zero-Day Risk Analyzer auch Maschinen oder Server, die besonders im Fokus von Zero-Day-Attacken stehen könnten. Diese Hosts und auch weitere Schwachstellen stehen dann in der Prioritätenliste ganz oben.

Qualys verfolgt den Zustand jeder Schwachstelle auf jedem Host. Auf diese Weise können Teams Massnahmen dokumentieren, die sie als Reaktion ergriffen haben. Damit wird auch die Wirksamkeit der Korrekturmassnahmen überwacht.

BeyondTrust-Paket

Das Lösungspaket BeyondTrust Enterprise Vulnerability Management ermöglicht Unternehmen eine proaktive Identifizierung von Sicherheitslücken im Netzwerk sowie in Web-, Cloud- und virtuellen Infrastrukturen. Die Lösung enthält neben dem Scan-Management ein Patch-Management und ein erweitertes Berichtswesen. Integrierte Vorlagen gewährleisten auch eine Compliance-Berichterstattung, etwa für ISO-27002, PCI und viele andere sektorspezifische Auflagen.

Die BeyondTrust-Lösung erlaubt es den Sicherheitsabteilungen im Unternehmen, alle Schritte von der Gefährdungsabschätzung bis zur Problembeseitigung abzudecken, ohne mehrere Tools unterschiedlicher Anbieter einsetzen zu müssen. Die Lösung scannt, erkennt und beurteilt gefundene Schwachstellen bei allen IT-Assets eines Unternehmens und priorisiert sie automatisch. In die Bewertung fliessen auch vorgegebene IT-Compliance-Regeln und -Standards ein. Das Paket führt neben internen Scans auch externe aus, um die Schwachstellen aus Sicht der Angreifer zu identifizieren.

Neben den Netzwerk- und Client-Server-Strukturen untersucht der Schwachstellen-Scanner auch Industrie-Hardware und IoT-Geräte sowie Webanwendungen. Neben den Schwachstellen von Software werden nämlich vor allem Webanwendungen oft attackiert, etwa per SQL Injection oder Cross-Site Scripting (XSS). Auch diese Angriffspunkte verspricht BeyondTrust zuverlässig aufzudecken.

Mit Retina CS wird ein ausgefeiltes Tool für das Berichtswesen mitgeliefert. So können Unternehmen IT-Risiken im Zusammenhang mit verschiedenen Compliance-Anforderungen identifizieren, bewerten und steuern. Die Einhaltung der Richtlinien wird automatisch dokumentiert. Bei klassischen Schwachstellen in der Software sorgt das integrierte Patch-Management für den Lückenschluss. Es versorgt die IT-Landschaft mit aktuellen Sicherheits-Patches für Anwendungen von Microsoft und weiteren Software-Anbietern. Bestehende WSUS- oder SCCM-Infrastrukturen lassen sich dank Retina CS auch für Nicht-Microsoft-Anwendungen einsetzen.

“Das Tempo, mit dem neue Sicherheitslücken auftreten, bereitet Unternehmen beim Schutz ihrer Netzwerke große Sorgen.„

Morey Haber, CTO und CISO bei BeyondTrust

Die fundierten Analysen und Berichte zeigt die Lösung in einem webbasierten Dashboard an. Sie gibt dem Security-Team die nötigen Informationen und Aufbereitungen an die Hand, um das Anwendungs- und Anlagenrisiko effektiv zu steuern. Dank der Integration von VM- und Privileged-Access-Management-Technologien (PAM) können Teams sogar Benutzerrechte erhöhen beziehungsweise bei einer aktuellen Sicherheitslücke oder Bedrohung senken oder sperren.

Beyond Trust Enterprise Vulnerability Management lässt sich modular an unterschiedliche IT-Umgebungen anpassen. So gibt es auch die Möglichkeit, die Lösung mit einer optional erhältlichen Hardware-Appliance zu kombinieren.

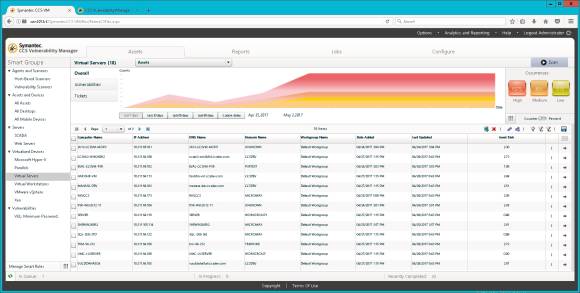

Symantec Control Compliance

Der bekannte Security-Anbieter Symantec stellt mit seiner Control Compliance Suite (CCS) ein Paket zur Einhaltung von Sicherheitsbewertungen und -vorschriften bereit. Dabei ist das Schwachstellen-Management nur ein Modul, um diese Aufgabe zu erfüllen. Die CC-Suite besteht aus den Komponenten Standards Manager, Vulnerability Manager, Assessment Manager, Policy Manager und Risk Manager. Symantec bietet an, das Schwachstellen-Management-Modul auch einzeln zu beziehen. Für ein umfassenderes Schwachstellen-Management werden aber mehrere Module in Kombination empfohlen.

Sind bereits andere Schutzlösungen von Symantec im Unternehmen im Einsatz (etwa Data Leak Prevention, DLP), so lassen sich deren Datenstrom und alle Erkenntnisse daraus in der CCS nutzen.

Muss ein Unternehmen gleich ein Bündel an Vorgaben, Vorschriften oder Auflagen erfüllen, so hilft die Symantec-Suite erheblich. Über 100 Vorschriften oder Vorgaben kennt das Tool, etwa die DSGVO, HIPAA, NIST, PCI oder SWIFT. Gibt man in der Suite diverse Vorschriften an, so reagieren alle genutzten Module darauf, auch das Schwachstellen-Management. Dazu wird wie üblich die gesamte IT-Infrastruktur gescannt, darunter Netzwerke, Clients, Server, aber auch Industrie- und IoT- Geräte. Selbstverständlich erkennt die CSS auch Cloud-Strukturen für Datenplattformen, Mobile-Management und auch virtuelle Umgebungen. Sind alle Vorgaben erfüllt, wird das von der Software dokumentiert und das Einhalten der Vorgaben lässt sich jederzeit belegen.

Der Control Compliance Suite Vulnerability Manager identifiziert laut Symantec Sicherheitsrisiken proaktiv, analysiert deren Auswirkungen auf den Geschäftsbetrieb und plant und ergreift Massnahmen zur Problembehebung. Die Bewertung der Sicherheitslücken stellt die Suite in der webbasierten Konsole des CCS Vulnerability Managers dar. In «Smart Groups» sind dort die Felder mit den in der Struktur installierten Software-Agenten und Scannern übersichtlich zusammengefasst. Es lassen sich zum Beispiel Server oder virtuelle Umgebungen auch getrennt darstellen.

Aus allen Bereichen wird eine Ist- und Risikoanalyse erstellt. Durch die permanente Erfassung und Dokumentation lassen sich aus den Analysen auch Zeitreihen darstellen. Eventuelle Outbreaks und deren wirksame Eindämmung sind so leicht ablesbar. Offene oder gerade bearbeitete Sicherheitsverstösse sowie Software-Lücken belegt das System mit einem Ticket, das dann vom Security-Team abgearbeitet werden kann. Für das Patch-Management lassen sich auch vorhandene Strukturen anderer Anbieter einbinden. Insgesamt ist die CSS laut Symantec mit den folgenden Kennzahlen gut gerüstet: 57.000 Patch-Prüfungen, mehr als 75 unterstützte Plattformen, 15'000 Konfigurationsprüfungen, Erkennung von mehr als 50.000 Sicherheitslücken und die Unterstützung von über 100 Vorgaben und Rahmenwerken.

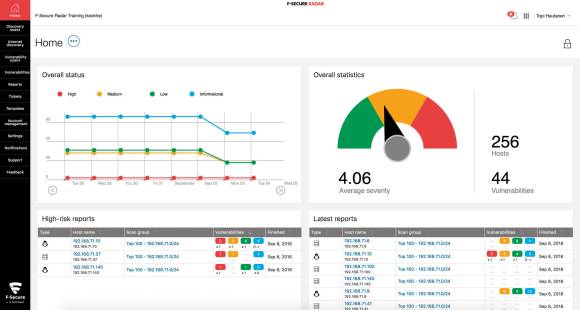

F-Secure Radar

Mit Radar bietet auch der finnische Security-Spezialist F-Secure ein zuverlässiges Tool zur Schwachstellenerkennung an. Wie Symantec sammelt F-Secure viele Daten aktueller Bedrohungslagen aus eigenen Forschungszentren und Security-Centern rund um die Welt und muss diese nicht erst zukaufen. Das Security-Produkt Radar profitiert von den erfassten Daten und aktuellen Angriffsszenarien.

Die F-Secure-Lösung lässt sich aus der Cloud nutzen oder auf eigenen Servern vor Ort betreiben. Da sich das Produkt auch an Unternehmen ohne grosse Sicherheitsteams wendet, wird es zudem als Managed Service bereitgestellt. Dazu bietet F-Secure einen Partner-Service an, sodass bei bedrohlichen Situationen immer Zugriff auf F-Secure-Experten besteht.

Da Radar als separates Modul arbeitet, lässt es sich auch parallel zu anderen vorhandenen Sicherheitsstrukturen nutzen, etwa einer Endpoint Security anderer Anbieter. Natürlich empfiehlt F-Secure für einen verbesserten Schutz auch die Kombination mit eigenen Produkten, etwa mit der Client-Server-Lösung Business Security oder dem Software Updater für das Patch-Management.

Radar scannt alle Systeme und Plattformen auf deren Schwachstellen. Dazu gehören alle Netzwerke, Clients, Server und jegliche Devices, die per IP-Adresse kommunizieren, also auch IoT-Geräte. Zudem untersucht Radar Webapplikationen auf ihre Angreifbarkeit. Zur Identifizierung der bekannten Lücken in Soft- und Hardware nutzt F-Secure neben der Mitre-CVE-Datendank und weiteren wichtigen Quellen auch durch eigene Experten entdeckte Schwachstellen.

“Angreifer brauchen nicht viele Schwachstellen – eine kritische reicht ihnen.„

Rüdiger Trost, Head of Cyber Security Solutions bei F-Secure

Laut F-Secure scannt Radar, anders als andere Lösungen auf dem Markt, mit einem sogenannten Web-Crawling-Verfahren, auch Internet Asset Discovery genannt. Der Vorteil dabei soll die Identifizierung und Erfassung des internen und externen Deep Web sein. Das können Geräte oder Datenbanken sein, die sonst nicht erfasst werden. So sollen Schatten-IT, externe fehlkonfigurierte Systeme, Malware-Webseiten oder mit der Webseite verbundene Hosts zuverlässig entdeckt werden. Besonders beim Scan auf Malware hat F-Secure als Security-Anbieter Vorteile gegenüber anderen Lösungen.

Über die Webkonsole von Radar wird Security-Teams die Auswertung der aktuellen Scans präsentiert, eingestuft nach dem Risiko. Dabei lassen sich die Ergebnisse nach IP-Bereichen oder Risikostufe der Schwachstelle sortieren. Für die einfache Bearbeitungsvergabe im Team steht ein Ticket-System bereit. Alle Reports bleiben erfasst und erleichtern so im Ernstfall die Dokumentation. Aus den Bewertungen lassen sich für das Unternehmen oder einzelne Felder auch Risikoberichte erstellen. Für das Patchen von Sicherheitslücken bietet F-Secure optional seinen Software Updater als weitere Lösung an. Radar arbeitet aber auch mit Lösungen anderer Hersteller zusammen.

Rapid7 insightVM

Das Marktschwergewicht Rapid7 stellt seine Lösungen als Module bereit, die Unternehmen zusätzlich zu ihrer Endpoint Security oder ihren Patch-Services nutzen können. Das umfangreiche Modul insightVM konzentriert sich auf das Schwachstellen-Management. Es bringt eine Menge Schnittstellen zu weiteren Modulen mit, etwa zu insightIDR für die Auswertung von Sicherheitsverstössen oder insightAppSec für den Sicherheitstest von Webanwendungen.

Via Endpoint Agent sammelt insightVM alle Informationen aus der gesamten IT-Infrastruktur und anderen Devices, die keine Installation von Agents zulassen wie IoT- oder Industrie-Geräte. Aber auch Cloud-Plattformen in AWS oder Azure sowie eine interne virtuelle Infrastruktur werden erfasst, gescannt und analysiert.

Alle gesammelten Daten laufen in dem für Security-Teams frei definierbaren Dashboard zusammen. Diese webbasierte Konsole lässt sich für alle Mitarbeiter je nach Technikverständnis definieren. So hat das Sicherheits-Team alle einzelnen Warnungen im Blick, während das Vorstandsmitglied nur den Gesamtzustand sieht.

Das Dashboard zeigt die gefundenen Schwachstellen an, bewertet sie mit den üblichen CVSS-Werten (Common Vulnerability Scoring System) und dokumentiert den weiteren Verlauf automatisch. Die gefährlichen oder kritischen Schwachstellen stehen somit immer gleich im Vordergrund. Bereits identifizierte Sicherheitslücken lassen sich auch bei neu auftretenden Quellen, etwa Clients oder Servern im Netzwerk, automatisiert schliessen. Das Auswertungssystem schlägt nach einem Fund auch das Vorgehen vor, um das Problem so schnell wie möglich zu beheben. Ist das einmal nicht möglich, lässt sich eine Kompensationskontrolle setzen, die mit dem Network-Access Control-System (NAC), Firewalls und Endpoint-Detection-and-Response-Tools kommuniziert.

In der Regel gibt es bereits nach kurzer Zeit einen Patch des Betriebssystem-Anbieters beziehungsweise der Software- und Hardware-Hersteller. Weniger kritische Lücken fasst das System zusammen und schlägt eine automatisierte Abarbeitung vor. Somit können Hunderte einfache, gleiche Lücken im Netzwerk mit einem Klick gefixt werden. In einem Forschungsprojekt namens Project Sonar sucht Rapid7 das Internet ständig nach neuen Sicherheitslücken ab und wertet Attacken aus. Die Erkenntnisse daraus fliessen dann auch gleich in insightVM ein.

Über interne Regeln lassen sich Sicherheitsziele definieren. So darf die Bearbeitungszeit für Schwachstellen bei Produktions-Servern nur 24 Stunden betragen. Auf diese Weise können definierte Service-Level-Vereinbarungen eingehalten und auch dokumentiert werden.

Baramundi Management Suite

Der deutsche Anbieter Baramundi stellt seinen Vulnerability Scanner nur innerhalb seiner Management Suite bereit. Zusätzlich zu diesem Modul empfiehlt Baramundi den Einsatz der Komponenten Patch Management und Managed Software. Dann lassen sich Sicherheitslücken nicht nur finden, sondern auch gleich schliessen.

Anwendbar ist der Vulnerability Scanner bei allen im Netzwerk verfügbaren Windows-Clients und -Servern, Mac-OS- und mobilen Geräten. Neben dem Scan auf Schwachstellen oder fehlende Patches werden auch Compliance-Regeln geprüft. Diese Regeln lassen sich vorab im Management Center definieren. Die diversen Prüfungen kann man auch automatisieren oder mit Skripts steuern.

Die gefundenen Schwachstellen und deren Gefährlichkeit zeigt das Management Center in einer Analyse an. Darin finden sich die verwundbaren Geräte oder eine spezielle Software, die gerade im Angriffsfokus steht. Dort lässt sich auch die Verwendung einer Software für alle Plattformen sperren.

“In den letzten Jahren ist die Zahl der zu verwaltenden Endgeräte in den Unternehmensnetzwerken massiv angestiegen - ein Trend, der wohl auf absehbare Zeit anhalten wird.„

Uwe Beikirch, Vorstand von Baramundi

Fazit & Ausblick

Firmennetzwerke werden immer komplexer und sind daher immer schwerer gegen Angreifer zu schützen. Besonders der Einzug neuer Geräte, etwa für das IoT, und die vermehrte Anbindung von Industrie-Hardware machen diese Aufgabe nicht eben einfacher. Während einige Unternehmen gut gerüstet sind, hängen andere immer noch dem Irrglauben an, sie seien ausreichend abgesichert. Wenn sie dann einem oder gar all ihren Kunden erklären müssen, dass Daten entwendet wurden, wird das Wehklagen so gross, dass die Höhe des IT-Security-Budgets keine Grenzen mehr hat. Ein gezieltes Investment zur rechten Zeit kann den erarbeiteten guten Ruf eines Unternehmens erhalten und einigen sogar die Überlebensgrundlage sichern.