Cloud-Security

22.10.2019, 07:33 Uhr

Die Cloud bleibt sehr verletzlich

Unternehmen speichern und verarbeiten immer mehr Daten in die Cloud - vergrössern damit die mögliche Angriffsfläche und vernachlässigen trotzdem die Sicherheit.

Der Siegeszug der Cloud ist überwältigend. Die anfänglichen Bedenken wegen der Sicherheit sind der Hoffnung gewichen, dass die Daten in der Cloud womöglich sogar sicherer sind als in den vier Wänden des Unternehmens. Tatsächlich haben die Cloud-Anbieter weder Kosten noch Mühen gescheut, um ihren Kunden ihre Dienste nicht nur durch Kostensenkungen, sondern vor allem auch mit Sicherheits-Technologien schmackhaft zu machen.

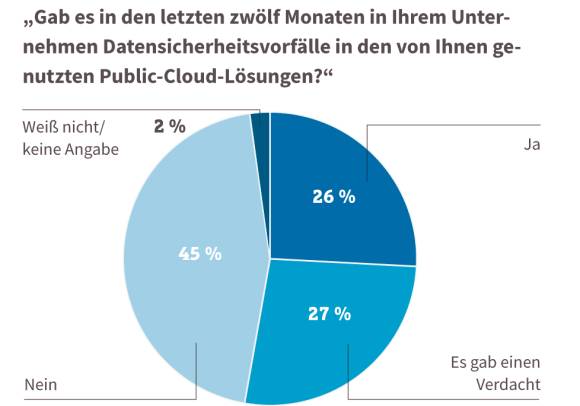

Andererseits kommt es heute zu mehr Sicherheitsvorfällen in der Cloud denn je. Das ist logisch, da umso mehr Daten-Hacks passieren, je mehr Unternehmen zu Cloud-Anwendern werden. Vor allem aber wirft dieser Befund die viel wichtigere Frage auf, ob Anbieter und Unternehmen tatsächlich gewappnet sind gegen Angreifer, die sich stetig weiterentwickeln und immer häufiger auch auf staatliche Ressourcen zurückgreifen können. Um frei nach dem früheren deutschen Arbeitsminister Norbert Blüm behaupten zu können «Die Cloud ist sicher», ist es noch ein langer, steiniger Weg.

Bedrohte Cloud

Das Spektrum an potenziellen Sicherheitsrisiken für Cloud-Services ist sehr breit, weiss Michael Scheffler. Er ist Area Vice President EMEA beim Cloud Access Security Broker (CASB) Bitglass. Eine CASB-Anwendung überwacht und protokolliert den Datenverkehr zwischen Cloud-Anwendungen und ihren Benutzern und setzt Security-Policies um. Scheffler betont aber, die Risiken entstünden weniger durch die Cloud selbst als vielmehr durch die Art und Weise ihrer Nutzung: «In Abhängigkeit von den Nutzungspraktiken, die unter anderem bestimmt werden durch Branche, Geschäftsschwerpunkt, Organisationsstruktur und Betriebsabläufe, hat jedes Unternehmen sein individuelles Risikopotenzial», so Scheffler.

“Es liegt ein tiefes Missverständnis vor, wenn Unternehmen den Schutz der Cloud dem Anbieter überlassen.„

Michael Scheffler, Area VP EMEA bei Bitglass, www.bitglass.com

Fleming Shi, CTO bei Barracuda Networks, einem Anbieter von IT-Sicherheit, Netzwerk- und Speicherlösungen, bringt einen weiteren Aspekt ins Spiel: «Meiner Einschätzung nach sind hier vorrangig die verschiedenen Formen von Insider-Bedrohung sowie menschliche Fehler zu nennen.»

Und auch Danny O’Neill, Senior Manager Cyber Security EMEA beim Managed-Cloud-Anbieter Rackspace, sieht eine ganze Palette an Gefahren: «Die Insider-Bedrohung bekommt eine völlig neue Dimension, ebenso wie kompromittierte Anmeldeinformationen; damit erlangt ein Angreifer einen Zentralschlüssel für die Cloud. Übermässig privilegierter Zugriff oder falsch konfigurierte IAM-Richtlinien können zu Kompromittierungen in grossem Umfang führen. Ungesicherte APIs entwickeln sich zu einer der gefährlichsten Fehlkonfigurationen in der Cloud und sind ein Top-10-Sicherheitsrisiko.»

Von wachsender Bedeutung sind Angriffe, die traditionelle Abwehrsysteme heimlich umgehen, eine Umgebung infiltrieren und unentdeckt vor Ort bleiben. Dahinter stecken sowohl staatlich unterstützte wie rein finanziell motivierte, gut ausgestattete und bestens organisierte Banden. Liviu Arsene, Senior E-Threat Analyst bei Bitdefender, sieht in staatlich gelenkten Cyberkriminellen ein wachsendes Risiko: «Von Regierungen unterstützte Angreifer stellen ein grosses Problem dar, unabhängig davon, ob die Infrastruktur des Ziels cloudbasiert oder On-Premise ist.» Der Wannacry-Angriff 2017 ist ein Paradebeispiel dafür, wie Werkzeuge aus der Trickkiste von Geheimdiensten in die Hände von Cyberangreifern geraten können. Die starteten damit einen äusserst effektiven Angriff auf globaler Ebene.

Gefahren lauern dabei nicht nur Software-seitig, sondern mitunter sogar in der Hardware selbst. Ein Beispiel ist die jüngst von Bitdefender identifizierte Lücke SWAPGS in Intel-Prozessoren. Liviu Arsene zufolge hat diese Schwachstelle aus Sicht der Bedrohungsakteure erhebliche Vorteile, da sie die traditionellen Abwehrmechanismen umgehe und keinerlei Spuren hinterlasse. «Diese Arten von Schwachstellen werden vermutlich eher von staatlich geförderten Hackern ausgenutzt, die auf Cloud-Infrastrukturen mit vertraulichen Daten abzielen. Solche Schwachstellen können für Datendiebstahl, Erpressung, Sabotage und Spionage verwendet werden.»