White Hat Hacker

06.10.2015, 09:28 Uhr

Router-Malware Wifatch kämpft gegen NSA und FBI

Wifatch ist anders als andere Malware. Statt Schaden anzurichten, schliesst Wifatch Sicherheitslücken auf infizierten Routern und fordert Mitarbeiter von NSA und FBI auf, dem Beispiel Snowdens zu folgen.

Der Linux-Schädling Wifatch greift Router an und übernimmt die Kontrolle über sie. Anschliessend integriert er die Geräte in ein gigantisches Peer-to-Peer-Netzwerk, warnt der Sicherheitsanbieter Symantec. Danach führt er aber nicht, wie andere Malware, etwa Distributed-Denial-of-Service-Angriffe (DDoS) durch. Bei diesen kontaktieren eine Vielzahl von verseuchten Endgeräten – Zombies genannt –missliebige Server, bis diese unter der Last der Anfragen zusammenbrechen.

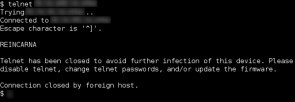

Wifatch ist anders. Der in Perl geschriebene Schädling schliesst laut Symantec Sicherheitslücken auf dem Gerät und kappt – sofern vorhanden – den Telnet-Zugang. Dem Anwender hinterlässt Wifatch eine Nachricht mit der Aufforderung, seine Passwörter zu ändern und die Firmware zu aktualisieren. An Mitarbeiter von NSA und FBI richtet sich ein weiterer Appell im Quellcode von Wifatch, dem Beispiel von Edward Snowden zu folgen.

Ungewöhnlich ist an Wifatch nach Meinung der Sicherheitsanalysten von Symantec ausserdem, dass sich die Erschaffer keine Mühe gegeben haben, ihren Code zu verschlüsseln. Dabei wäre dieses leicht möglich gewesen. Aber möglicherweise wollten sie ja gefunden werden, um ihre Botschaft zu verbreiten. Dazu passt, dass Wifatch neben Internet-Routern auch Überwachungskameras von Dahua infizieren kann.

Symantec weist darauf hin, dass Wifatch trotz allem fremde Router infiziere und ausserdem mehrere Backdoors enthalte. Es bestehe also die Gefahr, dass Kriminelle das Wifatch-Netz übernehmen und damit echten Schaden anrichten. Die unbekannten Entwickler von Wifatch scheinen dies aber auch erkannt zu haben. So sei die Kommunikation zwischen infizierten Routern und Command & Control-Servern verschlüsselt und mit Signaturen geschützt.